Informazioni su questo codelab

1. Panoramica

Un agente è un programma autonomo che interagisce con un modello di IA per eseguire un'operazione basata sugli obiettivi utilizzando gli strumenti e il contesto a sua disposizione ed è in grado di prendere decisioni autonome basate su dati reali.

Quando la tua applicazione ha più agenti che lavorano insieme in modo autonomo e congiunto, come richiesto per soddisfare il suo scopo più ampio, con ciascuno dei suoi agenti che è competente e responsabile in modo indipendente di un'area di interesse specifica, l'applicazione diventa un sistema multi-agente.

Agent Development Kit (ADK)

Agent Development Kit (ADK) è un framework flessibile e modulare per lo sviluppo e il deployment di agenti di IA. ADK supporta la creazione di applicazioni sofisticate componendo più istanze di agenti distinte in un sistema multi-agente (MAS).

In ADK, un sistema multi-agente è un'applicazione in cui agenti diversi, che spesso formano una gerarchia, collaborano o si coordinano per raggiungere un obiettivo più grande. La strutturazione dell'applicazione in questo modo offre vantaggi significativi, tra cui modularità, specializzazione, riutilizzabilità e manutenibilità avanzate, nonché la possibilità di definire flussi di controllo strutturati utilizzando agenti di flusso di lavoro dedicati.

Aspetti da tenere presenti per un sistema multi-agente

Innanzitutto, è importante comprendere e ragionare correttamente sulla specializzazione di ciascun agente. - "Sai perché hai bisogno di un agente secondario specifico per qualcosa", risolvi prima questo problema.

In secondo luogo, come riunirli con un agente principale per instradare e interpretare ciascuna delle risposte.

In terzo luogo, esistono diversi tipi di routing degli agenti che puoi trovare qui in questa documentazione. Assicurati di scegliere quello più adatto al flusso della tua applicazione. Inoltre, quali sono i vari contesti e stati di cui hai bisogno per il controllo del flusso del sistema multi-agente.

Cosa creerai

Costruiamo un sistema multi-agente per gestire le ristrutturazioni della cucina utilizzando MCP Toolbox per AlloyDB e ADK.

- Agente per le proposte di ristrutturazione

- Agente di controllo di conformità e permessi

- Controllo dello stato dell'ordine (strumento che utilizza MCP Toolbox per i database)

Agente di proposta di ristrutturazione, per generare il documento della proposta di ristrutturazione della cucina.

Agente per permessi e conformità, per occuparsi delle attività relative a permessi e conformità.

Order Status Check Agent, per controllare lo stato degli ordini dei materiali lavorando sul database di gestione degli ordini che abbiamo configurato in AlloyDB. Tuttavia, per questa parte del database utilizzeremo MCP Toolbox per AlloyDB per implementare la logica di recupero dello stato degli ordini.

2. MCP

MCP sta per Model Context Protocol, uno standard aperto sviluppato da Anthropic che fornisce agli agenti di IA un modo coerente per connettersi a strumenti, servizi e dati esterni. Funziona essenzialmente come uno standard comune per le applicazioni di IA, consentendo loro di interagire senza problemi con diversi strumenti e origini dati.

- Utilizza un modello client-server, in cui le applicazioni di IA (gli host) eseguono il client MCP, che comunica con i server MCP.

- Quando un agente AI deve accedere a uno strumento o a dati specifici, invia una richiesta strutturata al client MCP, che la inoltra al server MCP appropriato.

- Consente ai modelli di IA di accedere a dati e strumenti esterni senza richiedere codice personalizzato per ogni integrazione.

- Semplifica il processo di creazione di agenti e flussi di lavoro complessi basati su modelli linguistici di grandi dimensioni (LLM).

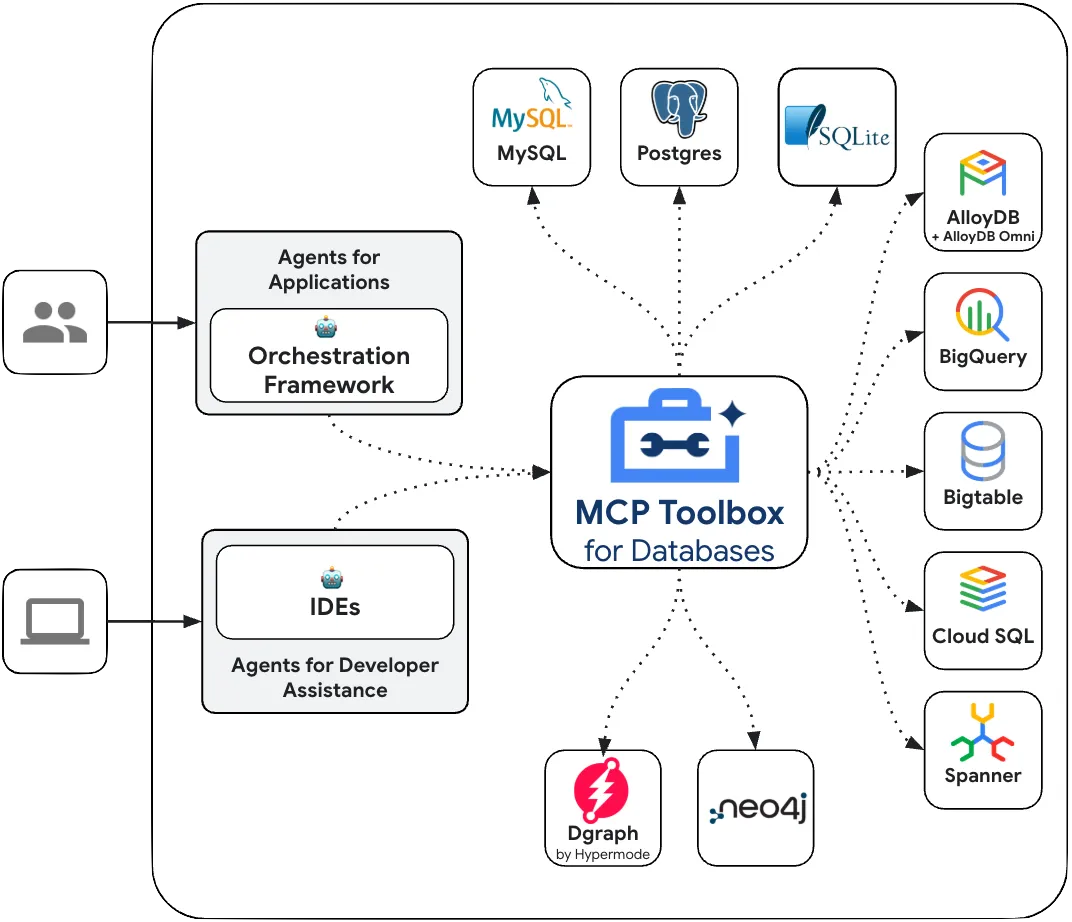

MCP Toolbox for Databases

MCP Toolbox for Databases di Google è un server MCP open source per i database. È stato progettato per garantire qualità di produzione e livello enterprise. Ti consente di sviluppare strumenti in modo più semplice, rapido e sicuro gestendo complessità come il pooling delle connessioni, l'autenticazione e altro ancora.

Consenti agli agenti di accedere ai dati nel tuo database. Come?

Sviluppo semplificato:integra gli strumenti nell'agente in meno di 10 righe di codice, riutilizza gli strumenti tra più agenti o framework e esegui più facilmente il deployment di nuove versioni degli strumenti.

Migliore rendimento:best practice come il pooling delle connessioni, l'autenticazione e altro ancora.

Maggiore sicurezza: autenticazione integrata per un accesso più sicuro ai tuoi dati

Osservabilità end-to-end:metriche e monitoraggio immediati con il supporto integrato di OpenTelemetry.

Devo sottolineare che questo è avvenuto prima del MCP.

MCP Toolbox for Databases si trova tra il framework di orchestrazione dell'applicazione agentica e il database, fornendo un piano di controllo utilizzato per modificare, distribuire o richiamare gli strumenti. Semplifica la gestione degli strumenti fornendoti un luogo centralizzato per archiviarli e aggiornarli, consentendoti di condividerli tra agenti e applicazioni e di aggiornarli senza necessariamente eseguire nuovamente il deployment dell'applicazione.

Avremo un agente principale che orchestra questi agenti in base al requisito.

Requisiti

3. Prima di iniziare

Crea un progetto

- Nella console Google Cloud, nella pagina di selezione del progetto, seleziona o crea un progetto Google Cloud.

- Verifica che la fatturazione sia attivata per il tuo progetto Cloud. Scopri come verificare se la fatturazione è attivata in un progetto .

Inoltre, se stai leggendo questo articolo e vuoi ricevere alcuni crediti per iniziare a utilizzare Google Cloud e ADK, utilizza questo link per riscattare i crediti. Per utilizzarlo, segui le istruzioni riportate qui. Tieni presente che questo link è valido solo fino alla fine di maggio per il riscatto.

- Attiva Cloud Shell facendo clic su questo link. Puoi passare dal terminale Cloud Shell (per eseguire comandi cloud) all'editor (per compilare i progetti) facendo clic sul pulsante corrispondente in Cloud Shell.

- Una volta connesso a Cloud Shell, verifica di aver già eseguito l'autenticazione e che il progetto sia impostato sul tuo ID progetto utilizzando il seguente comando:

gcloud auth list

- Esegui il seguente comando in Cloud Shell per verificare che il comando gcloud conosca il tuo progetto.

gcloud config list project

- Se il progetto non è impostato, utilizza il seguente comando per impostarlo:

gcloud config set project <YOUR_PROJECT_ID>

- Abilita le seguenti API eseguendo i seguenti comandi:

gcloud services enable artifactregistry.googleapis.com \cloudbuild.googleapis.com \run.googleapis.com \aiplatform.googleapis.com \alloydb.googleapis.com

- Assicurati di avere Python 3.9 o versioni successive

- Consulta la documentazione per i comandi e l'utilizzo di gcloud.

4. Configurazione dell'ADK

- Crea e attiva l'ambiente virtuale (opzione consigliata)

Dal terminale Cloud Shell, crea un ambiente virtuale:

python -m venv .venv

Attiva l'ambiente virtuale:

source .venv/bin/activate

- Installa ADK

pip install google-adk

5. Struttura del progetto

- Dal terminale Cloud Shell, esegui i seguenti comandi uno alla volta per creare le cartelle principali e del progetto:

mkdir agentic-apps

cd agentic-apps

mkdir renovation-agent

- Vai all'editor di Cloud Shell e crea la seguente struttura di progetto creando i file (vuoti all'inizio):

renovation-agent/

__init__.py

agent.py

.env

6. Codice sorgente

- Vai a init.py e aggiornalo con i seguenti contenuti:

from . import agent

- Vai ad agent.py e aggiorna il file con i seguenti contenuti dal seguente percorso:

https://github.com/AbiramiSukumaran/adk-renovation-agent/blob/main/agent.py

In agent.py importiamo le dipendenze necessarie, recuperiamo i parametri di configurazione dal file .env e definiamo root_agent che orchestra i tre agenti secondari che abbiamo deciso di creare in questa applicazione. Esistono diversi strumenti che aiutano con le funzioni di base e di supporto di questi subagenti.

- Assicurati di avere il bucket Cloud Storage

Per memorizzare il documento della proposta generato dall'agente. Crealo e fornisci l'accesso in modo che il sistema multi-agente creato con Vertex AI possa accedervi. Ecco come fare:

https://cloud.google.com/storage/docs/creating-buckets#console

- Assegna al bucket il nome "

next-demo-store" o qualsiasi altro nome consentito. Prendine nota perché dovrai aggiornare il valore di STORAGE_BUCKET nel file .env (nel passaggio di configurazione delle variabili ENV). - Crealo nella località us-central1

- Per configurare l'accesso al bucket, vai alla console Cloud Storage e al tuo bucket di archiviazione (nel nostro caso il nome del bucket è "next-demo-storage": https://console.cloud.google.com/storage/browser/next-demo-storage.

Vai ad Autorizzazioni -> Visualizza entità -> Concedi accesso. Seleziona entità come "allUsers" e ruolo come "Utente oggetto Storage".

Make sure to not enable "prevent public access". Since this is a demo/study application we are going with a public bucket. Remember to configure permission settings appropriately when you are building your application.

7. Configurazione del database

In uno degli strumenti utilizzati dall'agente di ordinazione, chiamato "check_status", accediamo al database degli ordini AlloyDB per ottenere lo stato degli ordini. In questa sezione, configureremo il cluster e l'istanza del database AlloyDB.

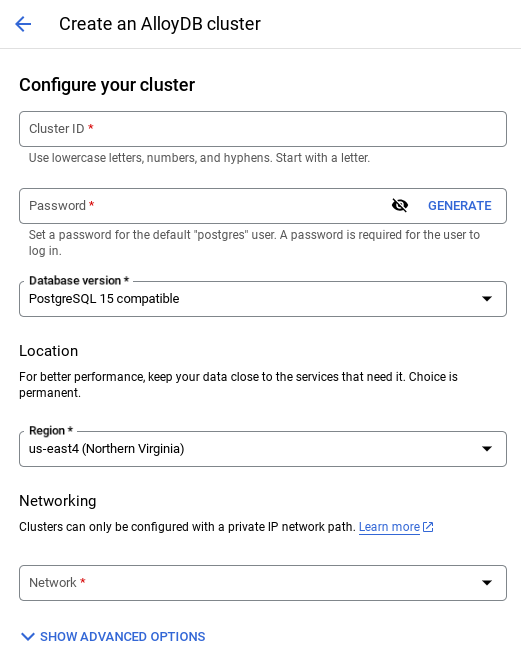

Crea un cluster e un'istanza

- Esplora la pagina AlloyDB nella console Cloud. Un modo semplice per trovare la maggior parte delle pagine in Cloud Console è cercarle utilizzando la barra di ricerca della console.

- Seleziona CREA CLUSTER da questa pagina:

- Viene visualizzata una schermata come quella riportata di seguito. Crea un cluster e un'istanza con i seguenti valori (assicurati che i valori corrispondano nel caso in cui stia clonando il codice dell'applicazione dal repository):

- cluster id: "

vector-cluster" - password: "

alloydb" - Compatibile con PostgreSQL 16 / la versione più recente è consigliata

- Regione: "

us-central1" - Networking: "

default"

- Quando selezioni la rete predefinita, viene visualizzata una schermata come quella riportata di seguito.

Seleziona CONFIGURA CONNESSIONE.

- Da qui, seleziona "Utilizza un intervallo IP allocato automaticamente" e Continua. Dopo aver esaminato le informazioni, seleziona CREA CONNESSIONE.

6. NOTA IMPORTANTE: assicurati di modificare l'ID istanza (che puoi trovare al momento della configurazione del cluster / dell'istanza) in

vector-instance. Se non puoi modificarlo, ricordati di utilizzare l'ID istanza in tutti i riferimenti futuri.

- In preparazione alla configurazione di Toolbox, abilitiamo la connettività IP pubblico nella nostra istanza AlloyDB in modo che il nuovo strumento possa accedere al database.

- Vai alla sezione Connettività IP pubblico, seleziona la casella di controllo Abilita IP pubblico e inserisci l'indirizzo IP della tua macchina Cloud Shell.

- Per ottenere l'IP della tua macchina Cloud Shell, vai al terminale Cloud Shell e inserisci ifconfig. Dal risultato, identifica l'indirizzo inet eth0 e sostituisci le ultime 2 cifre con 0.0 con una dimensione della maschera "/16". Ad esempio, avrà il seguente aspetto: "XX.XX.0.0/16", dove XX sono numeri.

- Incolla questo IP nella casella di testo "Reti" delle reti esterne autorizzate della pagina di modifica dell'istanza.

- Una volta configurata la rete, puoi continuare a creare il cluster. Fai clic su CREA CLUSTER per completare la configurazione del cluster come mostrato di seguito:

Tieni presente che la creazione del cluster richiede circa 10 minuti. Al termine dell'operazione, dovresti visualizzare una schermata che mostra la panoramica del cluster appena creato.

Importazione dati

Ora è il momento di aggiungere una tabella con i dati del negozio. Vai ad AlloyDB, seleziona il cluster principale e poi AlloyDB Studio:

Potresti dover attendere il completamento della creazione dell'istanza. Una volta completata la procedura, accedi ad AlloyDB utilizzando le credenziali che hai creato quando hai creato il cluster. Utilizza i seguenti dati per l'autenticazione in PostgreSQL:

- Nome utente : "

postgres" - Database : "

postgres" - Password : "

alloydb"

Una volta autenticato in AlloyDB Studio, i comandi SQL vengono inseriti nell'editor. Puoi aggiungere più finestre di Editor utilizzando il segno Più a destra dell'ultima finestra.

Inserisci i comandi per AlloyDB nelle finestre dell'editor, utilizzando le opzioni Esegui, Formatta e Cancella in base alle tue esigenze.

Creare una tabella

Puoi creare una tabella utilizzando l'istruzione DDL riportata di seguito in AlloyDB Studio:

-- Table DDL for Procurement Material Order Status

CREATE TABLE material_order_status (

order_id VARCHAR(50) PRIMARY KEY,

material_name VARCHAR(100) NOT NULL,

supplier_name VARCHAR(100) NOT NULL,

order_date DATE NOT NULL,

estimated_delivery_date DATE,

actual_delivery_date DATE,

quantity_ordered INT NOT NULL,

quantity_received INT,

unit_price DECIMAL(10, 2) NOT NULL,

total_amount DECIMAL(12, 2),

order_status VARCHAR(50) NOT NULL, -- e.g., "Ordered", "Shipped", "Delivered", "Cancelled"

delivery_address VARCHAR(255),

contact_person VARCHAR(100),

contact_phone VARCHAR(20),

tracking_number VARCHAR(100),

notes TEXT,

created_at TIMESTAMP DEFAULT CURRENT_TIMESTAMP,

updated_at TIMESTAMP DEFAULT CURRENT_TIMESTAMP,

quality_check_passed BOOLEAN, -- Indicates if the material passed quality control

quality_check_notes TEXT, -- Notes from the quality control check

priority VARCHAR(20), -- e.g., "High", "Medium", "Low"

project_id VARCHAR(50), -- Link to a specific project

receiver_name VARCHAR(100), -- Name of the person who received the delivery

return_reason TEXT, -- Reason for returning material if applicable

po_number VARCHAR(50) -- Purchase order number

);

Inserisci record

Copia l'istruzione di query insert dallo script database_script.sql sopra indicato nell'editor.

Fai clic su Esegui.

Ora che il set di dati è pronto, configura MCP Toolbox for Databases in modo che agisca come piano di controllo per tutte le interazioni con il database degli ordini in AlloyDB.

8. Configurazione di MCP Toolbox for Databases

Toolbox si trova tra il framework di orchestrazione dell'applicazione e il database e fornisce un piano di controllo utilizzato per modificare, distribuire o richiamare gli strumenti. Semplifica la gestione degli strumenti fornendoti un luogo centralizzato per archiviarli e aggiornarli, consentendoti di condividerli tra agenti e applicazioni e di aggiornarli senza necessariamente eseguire nuovamente il deployment dell'applicazione.

Puoi vedere che uno dei database supportati da MCP Toolbox for Databases è AlloyDB e, poiché abbiamo già eseguito il provisioning nella sezione precedente, andiamo avanti e configura Toolbox.

- Vai al terminale Cloud Shell e assicurati che il progetto sia selezionato e visualizzato nel prompt del terminale. Esegui il comando seguente dal terminale Cloud Shell per accedere alla directory del progetto:

cd adk-renovation-agent

- Esegui il comando seguente per scaricare e installare Toolbox nella nuova cartella:

# see releases page for other versions

export VERSION=0.7.0

curl -O https://storage.googleapis.com/genai-toolbox/v$VERSION/linux/amd64/toolbox

chmod +x toolbox

- Vai all'editor di Cloud Shell (per la modalità di modifica del codice) e aggiungi un file denominato "tools.yaml" nella cartella principale del progetto.

sources:

alloydb-orders:

kind: "alloydb-postgres"

project: "<<YOUR_PROJECT_ID>>"

region: "us-central1"

cluster: "<<YOUR_ALLOYDB_CLUSTER>>"

instance: "<<YOUR_ALLOYDB_INSTANCE>>"

database: "<<YOUR_ALLOYDB_DATABASE>>"

user: "<<YOUR_ALLOYDB_USER>>"

password: "<<YOUR_ALLOYDB_PASSWORD>>"

tools:

get-order-data:

kind: postgres-sql

source: alloydb-orders

description: Get the status of an order based on the material description.

parameters:

- name: description

type: string

description: A description of the material to search for its order status.

statement: |

select order_status from material_order_status where lower(material_name) like lower($1)

LIMIT 1;

Nella parte di query (fai riferimento al parametro "statement" sopra), viene recuperato solo il valore del campo order_status quando il nome del materiale corrisponde al testo di ricerca dell'utente.

Comprendiamo tools.yaml

Origini indica le diverse origini dati con cui uno strumento può interagire. Un'origine rappresenta un'origine dati con cui uno strumento può interagire. Puoi definire Origini come mappa nella sezione sources del file tools.yaml. In genere, una configurazione dell'origine contiene tutte le informazioni necessarie per connettersi al database e interagire con esso.

Gli strumenti definiscono le azioni che un agente può intraprendere, ad esempio la lettura e la scrittura in un'origine. Uno strumento rappresenta un'azione che l'agente può intraprendere, ad esempio l'esecuzione di un'istruzione SQL. Puoi definire Strumenti come una mappa nella sezione Strumenti del file tools.yaml. In genere, uno strumento richiede un'origine su cui intervenire.

Per ulteriori dettagli sulla configurazione di tools.yaml, consulta questa documentazione.

Eseguiamo il server MCP Toolbox for Databases

Esegui il seguente comando (dalla cartella mcp-toolbox) per avviare il server:

./toolbox --tools-file "tools.yaml"

Ora, se apri il server in una modalità di anteprima web sul cloud, dovresti riuscire a vedere il server Toolbox in esecuzione con il nuovo strumento denominato get-order-data.

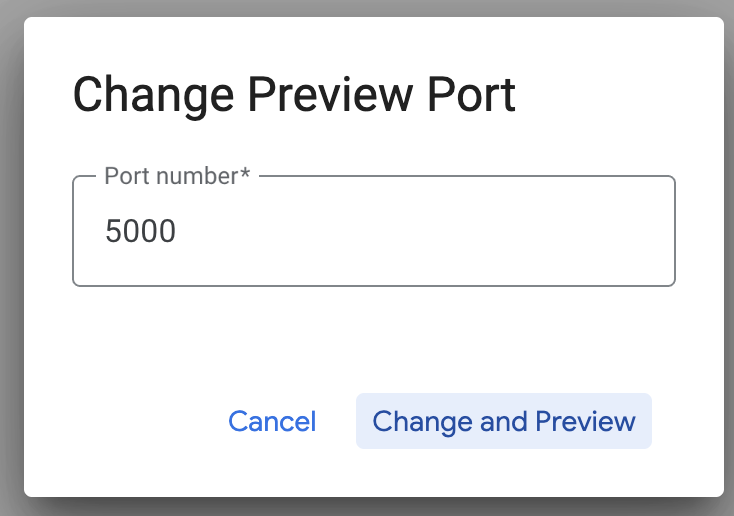

Per impostazione predefinita, MCP Toolbox Server viene eseguito sulla porta 5000. Utilizziamo Cloud Shell per testarlo.

Fai clic su Anteprima web in Cloud Shell come mostrato di seguito:

Fai clic su Cambia porta e imposta la porta su 5000 come mostrato di seguito, poi fai clic su Cambia e visualizza anteprima.

Dovresti visualizzare il seguente output:

MCP Toolkit for Databases descrive un SDK Python per convalidare e testare gli strumenti, la cui documentazione è disponibile qui. Salteremo questo passaggio e passeremo direttamente all'Agent Development Kit (ADK) nella sezione successiva, che utilizzerà questi strumenti.

Eseguiamo il deployment della nostra cassetta degli attrezzi in Cloud Run

Innanzitutto, possiamo iniziare con il server MCP Toolbox e ospitarlo su Cloud Run. In questo modo avremo un endpoint pubblico che possiamo integrare con qualsiasi altra applicazione e/o anche con le applicazioni Agent. Le istruzioni per l'hosting su Cloud Run sono riportate qui. Ora esamineremo i passaggi chiave.

- Avvia un nuovo terminale Cloud Shell o utilizzane uno esistente. Vai alla cartella del progetto in cui sono presenti il file binario della cassetta degli attrezzi e tools.yaml, in questo caso adk-renovation-agent

- Imposta la variabile PROJECT_ID in modo che punti all'ID progetto Google Cloud.

export PROJECT_ID="<<YOUR_GOOGLE_CLOUD_PROJECT_ID>>"

- Attiva questi servizi Google Cloud

gcloud services enable run.googleapis.com \

cloudbuild.googleapis.com \

artifactregistry.googleapis.com \

iam.googleapis.com \

secretmanager.googleapis.com

- Creiamo un account di servizio separato che fungerà da identità per il servizio Toolbox che eseguiremo su Google Cloud Run.

gcloud iam service-accounts create toolbox-identity

- Inoltre, ci assicuriamo che questo account di servizio abbia i ruoli corretti, ovvero la possibilità di accedere a Secret Manager e comunicare con AlloyDB

gcloud projects add-iam-policy-binding $PROJECT_ID \

--member serviceAccount:toolbox-identity@$PROJECT_ID.iam.gserviceaccount.com \

--role roles/secretmanager.secretAccessor

gcloud projects add-iam-policy-binding $PROJECT_ID \

--member serviceAccount:toolbox-identity@$PROJECT_ID.iam.gserviceaccount.com \

--role roles/alloydb.client

gcloud projects add-iam-policy-binding $PROJECT_ID \

--member serviceAccount:toolbox-identity@$PROJECT_ID.iam.gserviceaccount.com \

--role roles/serviceusage.serviceUsageConsumer

- Caricheremo il file tools.yaml come segreto:

gcloud secrets create tools --data-file=tools.yaml

Se hai già un secret e vuoi aggiornarne la versione, esegui quanto segue:

gcloud secrets versions add tools --data-file=tools.yaml

Imposta una variabile di ambiente per l'immagine container che vuoi utilizzare per Cloud Run:

export IMAGE=us-central1-docker.pkg.dev/database-toolbox/toolbox/toolbox:latest

- L'ultimo passaggio del comando di deployment familiare in Cloud Run:

gcloud run deploy toolbox \

--image $IMAGE \

--service-account toolbox-identity \

--region us-central1 \

--set-secrets "/app/tools.yaml=tools:latest" \

--args="--tools-file=/app/tools.yaml","--address=0.0.0.0","--port=8080" \

--allow-unauthenticated

Dovrebbe iniziare il processo di deployment del server Toolbox con il nostro file tools.yaml configurato in Cloud Run. Al termine del deployment, dovresti visualizzare un messaggio simile al seguente:

Deploying container to Cloud Run service [toolbox] in project [YOUR_PROJECT_ID] region [us-central1]

OK Deploying new service... Done.

OK Creating Revision...

OK Routing traffic...

OK Setting IAM Policy...

Done.

Service [toolbox] revision [toolbox-00001-zsk] has been deployed and is serving 100 percent of traffic.

Service URL: https://toolbox-<SOME_ID>.us-central1.run.app

Ora puoi utilizzare lo strumento appena disegnato nella tua applicazione agentic.

Collega lo strumento della cassetta degli attrezzi al nostro agente.

Abbiamo già creato il codice sorgente per il nostro sistema multi-agente. Aggiorniamolo per includere un nuovo strumento MCP Toolbox per i database che abbiamo appena disegnato in Cloud Run.

- Modifica il file requirements.txt con il codice sorgente del repository:

Stiamo includendo la dipendenza per MCP Toolbox for Databases in requirements.txt

https://github.com/AbiramiSukumaran/renovation-agent-adk-mcp-toolbox/blob/main/requirements.txt

- Modifica il file agent.py con il codice del repository:

Stiamo includendo lo strumento che richiama l'endpoint della cassetta degli attrezzi per recuperare i dati dell'ordine relativi a un materiale specifico ordinato.

https://github.com/AbiramiSukumaran/renovation-agent-adk-mcp-toolbox/blob/main/agent.py

9. Configurazione del modello

La capacità dell'agente di comprendere le richieste degli utenti e generare risposte è basata su un modello linguistico di grandi dimensioni (LLM). L'agente deve effettuare chiamate sicure a questo servizio LLM esterno, che richiede credenziali di autenticazione. Senza un'autenticazione valida, il servizio LLM rifiuterà le richieste dell'agente, che non potrà funzionare.

- Ottieni una chiave API da Google AI Studio.

- Nel passaggio successivo, in cui configuri il file .env, sostituisci

<<your API KEY>>con il valore effettivo della chiave API.

10. Configurazione delle variabili di ambiente

- Imposta i valori per i parametri nel file .env del modello. Nel mio caso, il file .env contiene le seguenti variabili:

GOOGLE_GENAI_USE_VERTEXAI=FALSE

GOOGLE_API_KEY=<<your API KEY>>

GOOGLE_CLOUD_LOCATION=us-central1 <<or your region>>

GOOGLE_CLOUD_PROJECT=<<your project id>>

PROJECT_ID=<<your project id>>

GOOGLE_CLOUD_REGION=us-central1 <<or your region>>

STORAGE_BUCKET=next-demo-store <<or your storage bucket name>>

Sostituisci i segnaposto con i tuoi valori.

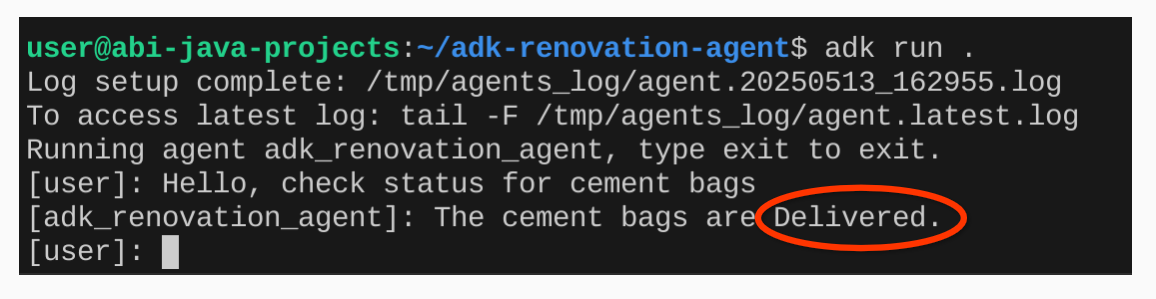

11. Esegui l'agente

- Utilizzando il terminale, vai alla directory principale del progetto dell'agente:

cd renovation-agent

- Installa le dipendenze:

pip install -r requirements.txt

- Per eseguire l'agente, puoi eseguire il seguente comando nel terminale Cloud Shell:

adk run .

- Per eseguirlo in un'interfaccia utente web di cui è stato eseguito il provisioning in ADK, puoi eseguire quanto segue:

adk web

- Fai una prova con i seguenti prompt:

user>>

Hello. Check order status for Cement Bags.

13. Esegui la pulizia

Per evitare che al tuo account Google Cloud vengano addebitati costi relativi alle risorse utilizzate in questo post, segui questi passaggi:

- Nella console Google Cloud, vai alla pagina Gestisci risorse.

- Nell'elenco dei progetti, seleziona il progetto che vuoi eliminare, quindi fai clic su Elimina.

- Nella finestra di dialogo, digita l'ID progetto, quindi fai clic su Chiudi per eliminare il progetto.

14. Complimenti

Complimenti! Hai creato un'applicazione multi-agente utilizzando ADK e MCP Toolbox per i database. Per ulteriori informazioni, consulta la documentazione del prodotto: Agent Development Kit e MCP Toolbox for Databases.