1. Introducción

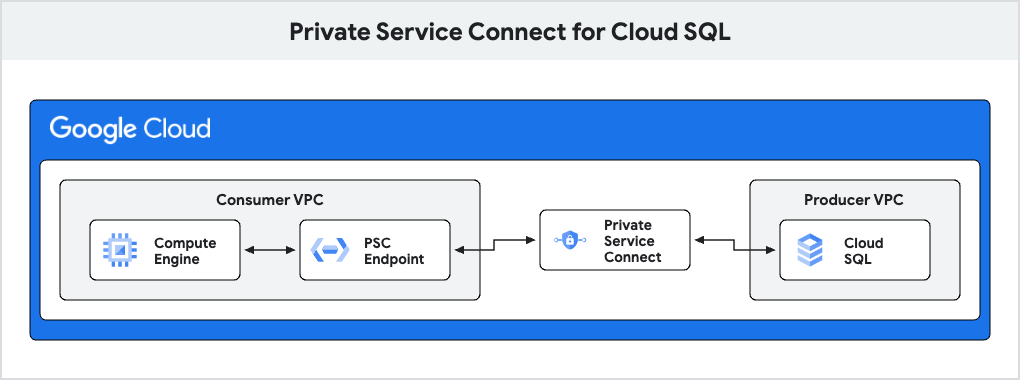

En este codelab, aprenderás a implementar una conexión de servicio privado para CloudSQL y a acceder al servicio de CloudSQL con Private Service Connect implementado. .

Puedes obtener más información sobre Private Service Connect aquí.

Requisitos previos

- Conocimientos básicos sobre la consola de Google Cloud

- Habilidades básicas de la interfaz de línea de comandos y de Google Cloud Shell

Qué aprenderás

- Cómo implementar una instancia de Cloud SQL

- Cómo implementar Private Service Connect

- Cómo conectarse desde una VM a una instancia de Cloud SQL a través de Private Service Connect

Requisitos

- Una cuenta de Google Cloud y un proyecto de Google Cloud

- Un navegador web, como Chrome

2. Configuración y requisitos

Configuración del entorno de autoaprendizaje

- Accede a Google Cloud Console y crea un proyecto nuevo o reutiliza uno existente. Si aún no tienes una cuenta de Gmail o de Google Workspace, debes crear una.

- El Nombre del proyecto es el nombre visible de los participantes de este proyecto. Es una cadena de caracteres que no se utiliza en las APIs de Google. Puedes actualizarla en cualquier momento.

- El ID del proyecto debe ser único en todos los proyectos de Google Cloud y es inmutable (no se puede cambiar después de configurarlo). La consola de Cloud genera automáticamente una cadena única. Por lo general, no importa cuál sea. En la mayoría de los codelabs, deberás hacer referencia al ID del proyecto (suele identificarse como

PROJECT_ID). Si no te gusta el ID que se generó, podrías generar otro aleatorio. También puedes probar uno propio y ver si está disponible. No se puede cambiar después de este paso y se mantendrá durante todo el proyecto. - Recuerda que hay un tercer valor, un número de proyecto, que usan algunas APIs. Obtén más información sobre estos tres valores en la documentación.

Precaución: El ID del proyecto es único a nivel global y no lo puede usar nadie más después de que lo hayas seleccionado. Eres el único usuario de ese ID. Incluso si se borra un proyecto, no se puede volver a usar el ID.

- A continuación, deberás habilitar la facturación en la consola de Cloud para usar las APIs o los recursos de Cloud. Ejecutar este codelab no costará mucho, tal vez nada. Para cerrar recursos y evitar que se generen cobros más allá de este instructivo, puedes borrar los recursos que creaste o borrar el proyecto. Los usuarios nuevos de Google Cloud son aptos para participar en el programa Prueba gratuita de $300.

Inicia Cloud Shell

Si bien Google Cloud y Spanner se pueden operar de manera remota desde tu laptop, en este codelab usarás Google Cloud Shell, un entorno de línea de comandos que se ejecuta en la nube.

En Google Cloud Console, haz clic en el ícono de Cloud Shell en la barra de herramientas en la parte superior derecha:

El aprovisionamiento y la conexión al entorno deberían tomar solo unos minutos. Cuando termine el proceso, debería ver algo como lo siguiente:

Esta máquina virtual está cargada con todas las herramientas de desarrollo que necesitarás. Ofrece un directorio principal persistente de 5 GB y se ejecuta en Google Cloud, lo que permite mejorar considerablemente el rendimiento de la red y la autenticación. Todo tu trabajo en este codelab se puede hacer en un navegador. No es necesario que instales nada.

3. Antes de comenzar

Habilitar API

Ten en cuenta que algunos recursos que habilites generarán costos si no usas el nivel promocional. En circunstancias normales, si todos los recursos se destruyen después de completado el lab, el costo de todos los recursos no superará los USD 5. Te recomendamos revisar tu facturación y asegurarte de que el ejercicio sea aceptable para ti.

En Cloud Shell, asegúrate de que tu ID del proyecto esté configurado:

Por lo general, el ID del proyecto aparece entre paréntesis en el símbolo del sistema en Cloud Shell, como se muestra en la siguiente imagen:

gcloud config set project [YOUR-PROJECT-ID]

Aparecerá una ventana emergente en la que se te pedirá que autorices Cloud Shell. Haz clic en Autorizar.

Luego, configura la variable de entorno PROJECT_ID para tu ID del proyecto de Google Cloud:

PROJECT_ID=$(gcloud config get-value project)

Establece las variables de entorno REGION y ZONE en la región y la zona que prefieras:

REGION=europe-west4

ZONE=europe-west4-a

Habilita todos los servicios necesarios con el siguiente comando:

gcloud services enable compute.googleapis.com \

sqladmin.googleapis.com \

dns.googleapis.com \

iam.googleapis.com

Resultado esperado:

student@cloudshell:~ (psc-cloud-sql-test)$ gcloud services enable compute.googleapis.com \

sqladmin.googleapis.com \

dns.googleapis.com \

iam.googleapis.com

Operation "operations/acat.p2-577410439131-dfb33f74-3447-485c-bae2-bc130126c965" finished successfully.

4. Implementa una instancia de Cloud SQL para Postgres

En Cloud Shell, puedes usar la línea de comandos para crear una nueva instancia de Postgres de Cloud SQL con Private Service Connect habilitado:

gcloud sql instances create cloudsql-postgres \

--project=$PROJECT_ID \

--region=$REGION \

--enable-private-service-connect \

--allowed-psc-projects=$PROJECT_ID \

--availability-type=ZONAL \

--no-assign-ip \

--cpu=2 \

--memory=7680MB \

--edition=ENTERPRISE \

--database-version=POSTGRES_16

Resultado esperado

student@cloudshell:~ (psc-cloud-sql-test)$ gcloud sql instances create cloudsql-postgres \ --project=$PROJECT_ID \ --region=europe-west4 \ --enable-private-service-connect \ --allowed-psc-projects=$PROJECT_ID \ --availability-type=ZONAL \ --no-assign-ip \ --cpu=2 \ --memory=7680MB \ --edition=ENTERPRISE \ --database-version=POSTGRES_16 Creating Cloud SQL instance for POSTGRES_16...done. Created [https://sqladmin.googleapis.com/sql/v1beta4/projects/psc-cloud-sql-test02/instances/cloudsql-postgres1]. NAME: cloudsql-postgres DATABASE_VERSION: POSTGRES_16 LOCATION: europe-west4-b TIER: db-custom-2-7680 PRIMARY_ADDRESS: - PRIVATE_ADDRESS: - STATUS: RUNNABLE

Cambia la contraseña del usuario de la base de datos postgres después de instalar correctamente Cloud SQL para Postgres:

gcloud sql users set-password postgres \

--instance=cloudsql-postgres \

--password='changeme'

Resultado esperado

student@cloudshell:~ (psc-cloud-sql-test)$ gcloud sql users set-password postgres \ --instance=cloudsql-postgres \ --password='changeme' Updating Cloud SQL user...done.

5. Cómo configurar Private Service Connect

Para las siguientes tareas relacionadas con la red, se supone que hay una VPC llamada default.

Cómo reservar una dirección IP interna

Busca el rango de CIDR de la subred de VPC en la región de GCP a la que se hace referencia en la variable de entorno REGION y elige una dirección IP libre en este rango de CIDR para el extremo de Private Service Connect:

gcloud compute networks subnets describe default \

--region=$REGION --project=$PROJECT_ID \

--format="value(ipCidrRange)"

Resultado esperado

student@cloudshell:~ (psc-cloud-sql-test)$ gcloud compute networks subnets describe default \

--region=$REGION --project=$PROJECT_ID \

--format="value(ipCidrRange)"

10.164.0.0/20

Reserva una dirección IP interna para el extremo de Private Service Connect en el rango de CIDR de la subred de VPC derivado anterior:

gcloud compute addresses create cloudsql-psc \

--project=$PROJECT_ID \

--region=$REGION \

--subnet=default \

--addresses=10.164.0.10

Resultado esperado

student@cloudshell:~ (psc-cloud-sql-test)$ gcloud compute addresses create cloudsql-psc \ --project=$PROJECT_ID \ --region=$REGION \ --subnet=default \ --addresses=10.164.0.10 Created [https://www.googleapis.com/compute/v1/projects/psc-cloud-sql-test02/regions/europe-west4/addresses/cloudsql-psc].

Verifica que la dirección IP interna esté reservada y que aparezca el estado RESERVED para la dirección IP.

gcloud compute addresses list cloudsql-psc \

--project=$PROJECT_ID

Resultado esperado

student@cloudshell:~ (psc-cloud-sql-test)$ gcloud compute addresses list cloudsql-psc \ --project=$PROJECT_ID NAME: cloudsql-psc ADDRESS/RANGE: 10.164.0.10 TYPE: INTERNAL PURPOSE: GCE_ENDPOINT NETWORK: REGION: europe-west4 SUBNET: default STATUS: RESERVED

Obtén el URI del adjunto de servicio

Después de crear una instancia de Cloud SQL con Private Service Connect habilitado, obtén el URI del adjunto de servicio y úsalo para crear el extremo de Private Service Connect con la dirección IP interna reservada que se indicó anteriormente.

gcloud sql instances describe cloudsql-postgres \

--project=$PROJECT_ID --format="value(pscServiceAttachmentLink)"

Resultado esperado

student@cloudshell:~ (psc-cloud-sql-test)$ gcloud sql instances describe cloudsql-postgres1 --project=$PROJECT_ID \ --format="value(pscServiceAttachmentLink)" projects/l639336e2c716e3d8p-tp/regions/europe-west4/serviceAttachments/a-33446dfaf850-psc-service-attachment-e6471fc6708a6cfe

Crea el Private Service Connect

Crea el extremo de Private Service Connect y apúntalo al URI del adjunto de servicio de Cloud SQL:

gcloud compute forwarding-rules create cloudsql-psc-ep \

--address=cloudsql-psc \

--project=$PROJECT_ID \

--region=$REGION \

--network=default \

--target-service-attachment=projects/l639336e2c716e3d8p-tp/regions/europe-west4/serviceAttachments/a-33446dfaf850-psc-service-attachment-e6471fc6708a6cfe \

--allow-psc-global-access

Resultado esperado

student@cloudshell:~ (psc-cloud-sql-test)$ gcloud compute forwarding-rules create cloudsql-psc-ep \ --address=cloudsql-psc \ --project=$PROJECT_ID \ --region=$REGION \ --network=default \ --target-service-attachment=projects/l639336e2c716e3d8p-tp/regions/europe-west4/serviceAttachments/a-33446dfaf850-psc-service-attachment-e6471fc6708a6cfe \ --allow-psc-global-access Created [https://www.googleapis.com/compute/v1/projects/psc-cloud-sql-test02/regions/europe-west4/forwardingRules/cloudsql-psc-ep].

Verifica que el extremo pueda conectarse al adjunto de servicio:

gcloud compute forwarding-rules describe cloudsql-psc-ep \

--project=$PROJECT_ID \

--region=$REGION \

--format="value(pscConnectionStatus)"

Resultado esperado

student@cloudshell:~ (psc-cloud-sql-test)$ gcloud compute forwarding-rules describe cloudsql-psc-ep \ --project=$PROJECT_ID \ --region=$REGION \ --format="value(pscConnectionStatus)" ACCEPTED

Configura una zona administrada de DNS

Para agregar el nombre de DNS sugerido para la instancia de Cloud SQL, es mejor crear una zona de DNS privada en la red de VPC correspondiente:

gcloud dns managed-zones create cloudsql-dns \

--project=$PROJECT_ID \

--description="DNS zone for the Cloud SQL instances" \

--dns-name=$REGION.sql.goog. \

--networks=default \

--visibility=private

Resultado esperado

student@cloudshell:~ (psc-cloud-sql-test)$ gcloud dns managed-zones create cloudsql-dns \ --project=$PROJECT_ID \ --description="DNS zone for the Cloud SQL instances" \ --dns-name=$REGION.sql.goog. \ --networks=default \ --visibility=private Created [https://dns.googleapis.com/dns/v1/projects/psc-cloud-sql-test02/managedZones/cloudsql-dns].

Agrega un registro DNS para Private Service Connect

Obtén el registro DNS sugerido para la instancia de Cloud SQL:

gcloud sql instances describe cloudsql-postgres --project=$PROJECT_ID --format="value(dnsName)"

Resultado esperado

student@cloudshell:~ (psc-cloud-sql-test)$ gcloud sql instances describe cloudsql-postgres --project=$PROJECT_ID --format="value(dnsName)" 33446dfaf850.1rrhex0himzzc.europe-west4.sql.goog.

Agrega el registro DNS sugerido a la zona administrada del DNS

gcloud dns record-sets create 3446dfaf850.1rrhex0himzzc.europe-west4.sql.goog. \

--project=$PROJECT_ID \

--type=A \

--rrdatas=10.164.0.10 \

--zone=cloudsql-dns

Resultado esperado

student@cloudshell:~ (psc-cloud-sql-test)$ gcloud dns record-sets create 3446dfaf850.1rrhex0himzzc.europe-west4.sql.goog. \ --project=$PROJECT_ID \ --type=A \ --rrdatas=10.164.0.10 \ --zone=cloudsql-dns NAME: 3446dfaf850.1rrhex0himzzc.europe-west4.sql.goog. TYPE: A TTL: 0 DATA: 10.164.0.10

6. Prepara la máquina virtual de Google Compute Engine

Implementa una máquina virtual de Google Compute Engine

La máquina virtual (VM) se usará para conectarse a la instancia de Cloud SQL.

gcloud compute instances create cloudsql-client \

--zone=$ZONE \

--create-disk=auto-delete=yes,boot=yes,image=projects/debian-cloud/global/images/$(gcloud compute images list --filter="family=debian-12 AND family!=debian-12-arm64" --format="value(name)") \

--scopes=https://www.googleapis.com/auth/cloud-platform \

--network-interface=no-address

Resultado esperado

student@cloudshell:~ (psc-cloud-sql-test)$ gcloud compute instances create cloudsql-client \

--zone=$ZONE \

--create-disk=auto-delete=yes,boot=yes,image=projects/debian-cloud/global/images/$(gcloud compute images list --filter="family=debian-12 AND family!=debian-12-arm64" --format="value(name)") \

--scopes=https://www.googleapis.com/auth/cloud-platform \

--network-interface=no-address

Created [https://www.googleapis.com/compute/v1/projects/psc-cloud-sql-test02/zones/europe-west4-a/instances/cloudsql-client].

NAME: cloudsql-client

ZONE: europe-west4-a

MACHINE_TYPE: n1-standard-1

PREEMPTIBLE:

INTERNAL_IP: 10.164.0.2

EXTERNAL_IP:

STATUS: RUNNING

Instala el cliente de Postgres

Crea una Cloud NAT para el tráfico saliente a Internet que permita que la VM acceda a los repositorios de Linux:

gcloud compute routers create cloud-nat-router \

--network=default \

--region=$REGION

Resultado esperado

student@cloudshell:~ (psc-cloud-sql-test)$ gcloud compute routers create cloud-nat-router \

--network=default \

--region=$REGION

Creating router [cloud-nat-router]...done.

NAME: cloud-nat-router

REGION: europe-west4

NETWORK: default

gcloud compute routers nats create cloud-nat \

--router=cloud-nat-router \

--region=$REGION \

--nat-all-subnet-ip-ranges \

--auto-allocate-nat-external-ips

Resultado esperado

student@cloudshell:~ (psc-cloud-sql-test)$ gcloud compute routers nats create cloud-nat \

--router=cloud-nat-router \

--region=$REGION \

--nat-all-subnet-ip-ranges \

--auto-allocate-nat-external-ips

Creating NAT [cloud-nat] in router [cloud-nat-router]...done.

Instala el software del cliente de PostgreSQL en la VM implementada

Conéctate a la VM:

gcloud compute ssh --zone $ZONE" "cloudsql-client" --tunnel-through-iap --project $PROJECT_ID

Resultado esperado

student@cloudshell:~ (psc-cloud-sql-test)$ gcloud compute ssh --zone "europe-west4-a" "cloudsql-client" --tunnel-through-iap --project $PROJECT_ID WARNING: To increase the performance of the tunnel, consider installing NumPy. For instructions, please see https://cloud.google.com/iap/docs/using-tcp-forwarding#increasing_the_tcp_upload_bandwidth Warning: Permanently added 'compute.1355719684363734964' (ED25519) to the list of known hosts. Linux cloudsql-client 6.1.0-26-cloud-amd64 #1 SMP PREEMPT_DYNAMIC Debian 6.1.112-1 (2024-09-30) x86_64 The programs included with the Debian GNU/Linux system are free software; the exact distribution terms for each program are described in the individual files in /usr/share/doc/*/copyright. Debian GNU/Linux comes with ABSOLUTELY NO WARRANTY, to the extent permitted by applicable law. Creating directory '/home/student_org_altostrat_com'.

Instala el comando de ejecución de software dentro de la VM:

sudo apt-get update

sudo apt-get install --yes postgresql-client

Resultado esperado

student@cloudsql-client:~$ sudo apt-get update sudo apt-get install --yes postgresql-client Get:1 file:/etc/apt/mirrors/debian.list Mirrorlist [30 B] Get:5 file:/etc/apt/mirrors/debian-security.list Mirrorlist [39 B] Get:7 https://packages.cloud.google.com/apt google-compute-engine-bookworm-stable InRelease [1321 B] Get:2 https://deb.debian.org/debian bookworm InRelease [151 kB] Get:3 https://deb.debian.org/debian bookworm-updates InRelease [55.4 kB] Get:4 https://deb.debian.org/debian bookworm-backports InRelease [59.0 kB] ...redacted... update-alternatives: using /usr/share/postgresql/15/man/man1/psql.1.gz to provide /usr/share/man/man1/psql.1.gz (psql.1.gz) in auto mode Setting up postgresql-client (15+248) ... Processing triggers for man-db (2.11.2-2) ... Processing triggers for libc-bin (2.36-9+deb12u8) ...

7. Conéctate a una instancia de Cloud SQL para Postgres a través de Private Service Connect

Conéctate a la instancia

psql "sslmode=disable dbname=postgres user=postgres host=3446dfaf850.1rrhex0himzzc.europe-west4.sql.goog."

Resultado esperado

student@cloudsql-client:~$ psql "sslmode=disable dbname=postgres user=postgres host=3446dfaf850.1rrhex0himzzc.europe-west4.sql.goog."

Password for user postgres:

psql (15.8 (Debian 15.8-0+deb12u1), server 16.4)

WARNING: psql major version 15, server major version 16.

Some psql features might not work.

Type "help" for help.

postgres=>

Cómo crear y probar una base de datos

Crea una base de datos

CREATE DATABASE company;

Resultado esperado

postgres=> CREATE DATABASE company; CREATE DATABASE postgres=>

Enumera todas las bases de datos

\l

Resultado esperado

postgres=> \l

List of databases

Name | Owner | Encoding | Collate | Ctype | ICU Locale | Locale Provider | Access privileges

---------------+-------------------+----------+------------+------------+------------+-----------------+-----------------------------------------

cloudsqladmin | cloudsqladmin | UTF8 | en_US.UTF8 | en_US.UTF8 | | libc |

company | postgres | UTF8 | en_US.UTF8 | en_US.UTF8 | | libc |

postgres | cloudsqlsuperuser | UTF8 | en_US.UTF8 | en_US.UTF8 | | libc |

template0 | cloudsqladmin | UTF8 | en_US.UTF8 | en_US.UTF8 | | libc | =c/cloudsqladmin +

| | | | | | | cloudsqladmin=CTc/cloudsqladmin

template1 | cloudsqlsuperuser | UTF8 | en_US.UTF8 | en_US.UTF8 | | libc | =c/cloudsqlsuperuser +

| | | | | | | cloudsqlsuperuser=CTc/cloudsqlsuperuser

(5 rows)

postgres=>

Cómo conectarse a la base de datos de empleados

\c company

Resultado esperado

postgres=> \c company

psql (15.8 (Debian 15.8-0+deb12u1), server 16.4)

WARNING: psql major version 15, server major version 16.

Some psql features might not work.

You are now connected to database "company" as user "postgres".

company=>

Crea una tabla en la base de datos de la empresa

CREATE TABLE employees (

id SERIAL PRIMARY KEY,

first VARCHAR(255) NOT NULL,

last VARCHAR(255) NOT NULL,

salary DECIMAL (10, 2)

);

Resultado esperado

company=> CREATE TABLE employees (

id SERIAL PRIMARY KEY,

first VARCHAR(255) NOT NULL,

last VARCHAR(255) NOT NULL,

salary DECIMAL (10, 2)

);

CREATE TABLE

Inserta datos en la tabla empleados de la base de datos de la empresa

INSERT INTO employees (first, last, salary) VALUES

('Max', 'Mustermann', 5000.00),

('Anna', 'Schmidt', 7000.00),

('Peter', 'Mayer', 6000.00);

Resultado esperado

company=> INSERT INTO employees (first, last, salary) VALUES

('Max', 'Mustermann', 5000.00),

('Anna', 'Schmidt', 7000.00),

('Peter', 'Mayer', 6000.00);

INSERT 0 3

company=>

Consulta la tabla Employees

SELECT * FROM employees;

Resultado esperado

company=> SELECT * FROM employees; id | first | last | salary ----+-------+------------+--------- 1 | Max | Mustermann | 5000.00 2 | Anna | Schmidt | 7000.00 3 | Peter | Mayer | 6000.00 (3 rows) company=>

Sal de la base de datos de Postgres y de la VM, y vuelve a Cloud Shell:

\q

exit

Resultado esperado

postgres=> \q student@cloudsql-client:~$ exit logout Connection to compute.1355719684363734964 closed. student@cloudshell:~ (psc-cloud-sql-test02)$

8. Limpia el entorno

Cuando termines el lab, destruye todos los recursos de Google Cloud del proyecto.

Cómo borrar una instancia de Postgres de Cloud SQL

En Cloud Shell, borra la instancia de Cloud SQL para Postgres:

gcloud sql instances delete cloudsql-postgres --quiet

Resultado esperado

student@cloudshell:~ (psc-cloud-sql-test)$ gcloud sql instances delete cloudsql-postgres --quiet Deleting Cloud SQL instance...done. Deleted [https://sqladmin.googleapis.com/sql/v1beta4/projects/psc-cloud-sql-test02/instances/cloudsql-postgres].

Cómo borrar una máquina virtual de Google Compute Engine

En Cloud Shell, borra la VM:

gcloud compute instances delete cloudsql-client \

--zone=$ZONE \

--quiet

Resultado esperado

student@cloudshell:~ (psc-cloud-sql-test)$ gcloud compute instances delete cloudsql-client \

--quiet$ZONE \

--quiet

Deleted [https://www.googleapis.com/compute/v1/projects/psc-cloud-sql-test02/zones/europe-west4-a/instances/cloudsql-client].

Cómo borrar componentes de red

Borra los componentes relacionados con la red: Cloud NAT, Cloud Router, extremo de Private Service Connect, dirección IP interna reservada, registro DNS y zona administrada de DNS.

Borra Cloud NAT:

gcloud compute routers nats delete cloud-nat \

--router=cloud-nat-router \

--region=$REGION \

--quiet

Resultado esperado

student@cloudshell:~ (psc-cloud-sql-test)$ gcloud compute routers nats delete cloud-nat \

--router=cloud-nat-router \

--region=$REGION \

--quiet

Updated [https://www.googleapis.com/compute/v1/projects/psc-cloud-sql-test02/regions/europe-west4/routers/cloud-nat-router].

Borra Cloud Router:

gcloud compute routers delete cloud-nat-router \

--region=$REGION \

--quiet

Resultado esperado

student@cloudshell:~ (psc-cloud-sql-test)$ gcloud compute routers delete cloud-nat-router \

--region=$REGION \

--quiet

Deleted [https://www.googleapis.com/compute/v1/projects/psc-cloud-sql-test02/regions/europe-west4/routers/cloud-nat-router].

Borra el extremo de Private Service Connect:

gcloud compute forwarding-rules delete cloudsql-psc-ep \

--project=$PROJECT_ID \

--region=$REGION \

--quiet

Resultado esperado

student@cloudshell:~ (psc-cloud-sql-test)$ gcloud compute forwarding-rules delete cloudsql-psc-ep \

--project=$PROJECT_ID \

--region=$REGION \

--quiet

Deleted [https://www.googleapis.com/compute/v1/projects/psc-cloud-sql-test02/regions/europe-west4/forwardingRules/cloudsql-psc-ep].

Libera la dirección IP interna reservada:

gcloud compute addresses delete cloudsql-psc \

--project=$PROJECT_ID \

--region=$REGION \

--quiet

Resultado esperado

student@cloudshell:~ (psc-cloud-sql-test)$ gcloud compute addresses delete cloudsql-psc \ --project=$PROJECT_ID \ --region=$REGION \ --quiet Deleted [https://www.googleapis.com/compute/v1/projects/psc-cloud-sql-test02/regions/europe-west4/addresses/cloudsql-psc].

Borra el registro DNS:

gcloud dns record-sets delete 3446dfaf850.1rrhex0himzzc.europe-west4.sql.goog. \

--project=$PROJECT_ID \

--type=A \

--zone=cloudsql-dns

Resultado esperado

student@cloudshell:~ (psc-cloud-sql-test)$ gcloud dns record-sets delete 3446dfaf850.1rrhex0himzzc.europe-west4.sql.goog. \ --project=$PROJECT_ID \ --type=A \ --zone=cloudsql-dns Deleted [https://dns.googleapis.com/dns/v1/projects/psc-cloud-sql-test02/managedZones/cloudsql-dns/rrsets/3446dfaf850.1rrhex0himzzc.europe-west4.sql.goog./A].

Borra la zona administrada de DNS:

gcloud dns managed-zones delete cloudsql-dns \

--project=$PROJECT_ID \

--quiet

Resultado esperado

student@cloudshell:~ (psc-cloud-sql-test)$ gcloud dns managed-zones delete cloudsql-dns \ --project=$PROJECT_ID \ --quiet Deleted [https://dns.googleapis.com/dns/v1/projects/psc-cloud-sql-test02/managedZones/cloudsql-dns].

9. Felicitaciones

Felicitaciones por completar el codelab.

Temas abordados

- Cómo implementar una instancia de Cloud SQL

- Cómo implementar Private Service Connect

- Cómo conectarse desde una VM a una instancia de Cloud SQL a través de Private Service Connect