1. 簡介

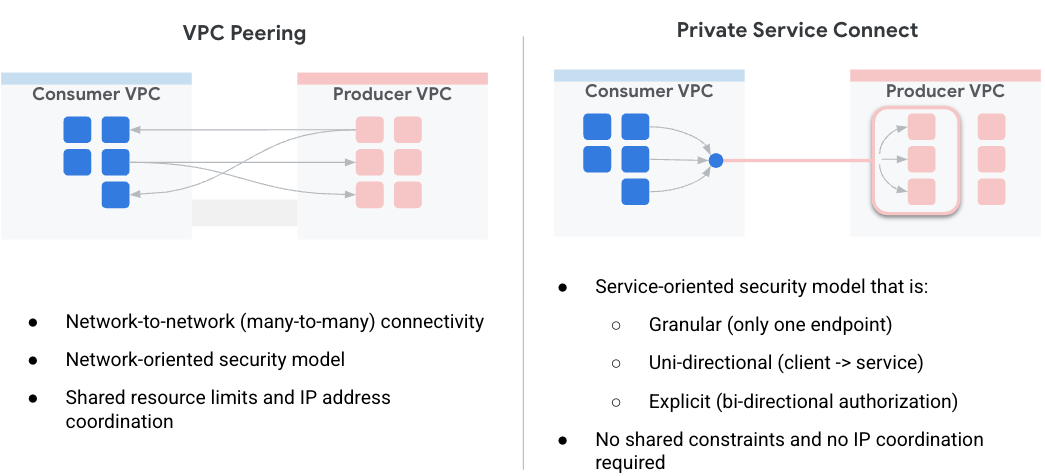

Private Service Connect (PSC) 簡化瞭如何安全且私密使用服務。這個模型讓服務使用者能夠以私密方式與機構中的服務供應商聯絡,且不需要使用虛擬私有雲對等互連,讓網路架構大幅簡化。圖 1 說明瞭虛擬私有雲對等互連和 PSC 屬性。

圖 1.

服務用戶可讓您靈活選擇分配私人 IP 至服務的方式,同時省去管理生產端虛擬私有雲子網路範圍的負擔。現在起,只要使用 Service Connect,就能將虛擬私有雲中的所選虛擬 IP 指派給這類服務。

在這個程式碼研究室中,您將建構全方位的 Private Service Connect 架構,說明如何透過 MongoDB 圖集使用 PSC 全域存取權。

全域存取權可讓用戶端跨區域邊界連線至 Private Service Connect (PSC)。這樣一來,您就能為託管於多個區域的代管服務建立高可用性,或是讓用戶端存取與用戶端不在相同區域的服務。

2. 啟用全域存取權

全域存取權是消費者端轉送規則中設定的選用功能。下列指令顯示如何設定:

gcloud beta compute forwarding-rules create psc-west \

--region=us-west1 \

--network=consumer-vpc \

--address=psc-west-address \

--target-service-attachment=projects/.../serviceAttachments/sa-west \

--allow-psc-global-access

--allow-psc-global-access旗標會在 Private Service Connect 端點啟用全域存取權- 全域存取權可讓用戶端與 Private Service Connect 轉送規則位於不同區域,但轉送規則仍必須與連線的服務連結位於相同區域。

- 生產端的服務連結不需要設定,即可啟用全域存取權。這純粹是消費者端選項。

對於現有端點,您隨時都可開啟或關閉全域存取權。啟用現有端點的全域存取權後,有效連線就不會發生流量中斷的情形。您可以使用下列指令,為現有的轉送規則啟用全域存取權:

gcloud beta compute forwarding-rules update psc-west --allow-psc-global-access

停用全域存取權

您也可以透過使用 --no-allow-psc-global-access 旗標的現有轉送規則,停用全域存取權。請注意,執行這個指令之後,所有有效的跨區域流量都會終止。

gcloud beta compute forwarding-rules update psc-west --no-allow-psc-global-access

3. 建構內容

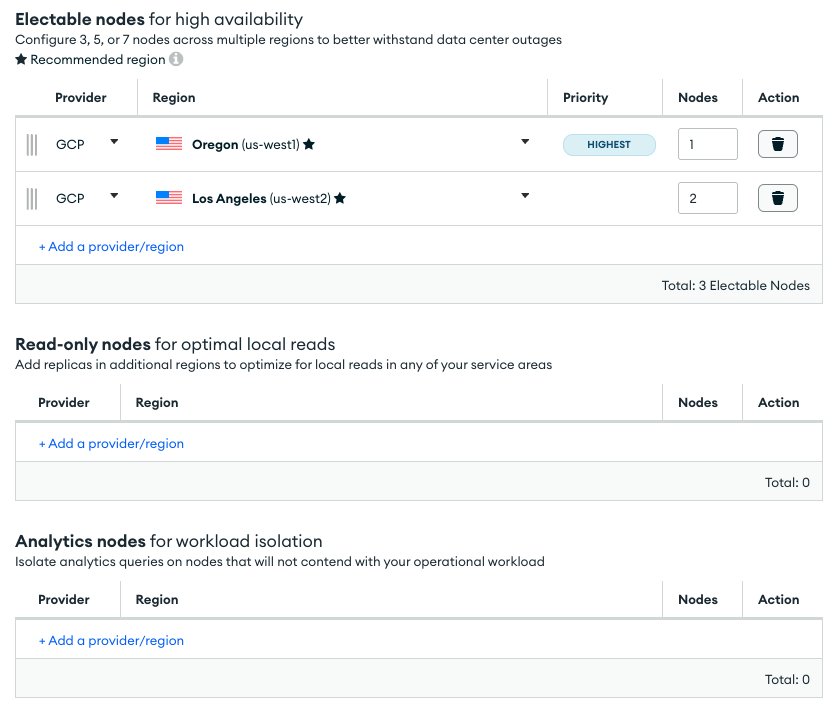

- 建立多區域 MongoDB Atlas 叢集 (如圖 2 中描述的拓撲) 將分別具有一個位於 us-west1 的節點,以及位於 us-west2 區域的兩個節點。

- 消費者虛擬私有雲和相關聯的 VM,用於存取 us-west1 和 us-west2 中的 MongoDB 叢集。

- 一個虛擬私有雲和兩個位於 us-west1 和 us-west2 區域的子網路,每個子網路中至少有 64 個可用 IP 位址 (建立 /26 以下的子網路)。

MongoDB 用戶端會安裝在消費者 vpc 中的 vm1 上。當主要節點在 us-west1 故障時,用戶端可透過 us-west2 中的新主要節點讀取/寫入資料。

圖 2.

課程內容

- 如何建立部署在兩個區域的虛擬私有雲和子網路

- 如何部署多區域 MongoDB 圖集叢集

- 如何建立私人端點

- 如何連線至 MongoDB

- 如何執行及驗證多區域 MongoDB 容錯移轉功能

軟硬體需求

- Google Cloud 專案

- 為每個區域提供 /26 子網路

- 具備 MongoDB Atlas 的專案擁有者或機構擁有者存取權,能建立叢集級別 M10 以上的 MongoDB 叢集。(請使用 GETATLAS 取得免費抵免額,以便執行 PoV)

4. 事前準備

更新專案以支援程式碼研究室

本程式碼研究室會使用 $variables,協助在 Cloud Shell 中實作 gcloud 設定。

在 Cloud Shell 中執行以下操作:

gcloud config list project

gcloud config set project [YOUR-PROJECT-NAME]

projectname=YOUR-PROJECT-NAME

echo $projectname

5. 消費者設定

建立消費者虛擬私有雲

在 Cloud Shell 中執行以下操作:

gcloud compute networks create consumer-vpc --project=$projectname --subnet-mode=custom

建立用戶子網路

在 Cloud Shell 中執行以下操作:

gcloud compute networks subnets create vm-subnet --project=$projectname --range=10.10.10.0/29 --network=consumer-vpc --region=us-west1

在 Cloud Shell 中,為 us-west1 建立消費者端點:

gcloud compute networks subnets create psc-endpoint-us-west1 --project=$projectname --range=192.168.10.0/26 --network=consumer-vpc --region=us-west1

在 Cloud Shell 中,為 us-west2 建立消費者端點:

gcloud compute networks subnets create psc-endpoint-us-west2 --project=$projectname --range=172.16.10.0/26 --network=consumer-vpc --region=us-west2

Cloud Router 和 NAT 設定

在程式碼研究室中,Cloud NAT 是用來安裝軟體套件,因為 VM 執行個體沒有外部 IP 位址。

在 Cloud Shell 建立 Cloud Router。

gcloud compute routers create consumer-cr --network consumer-vpc --region us-west1

在 Cloud Shell 中建立 NAT 閘道。

gcloud compute routers nats create consumer-nat --router=consumer-cr --auto-allocate-nat-external-ips --nat-all-subnet-ip-ranges --region us-west1

執行個體 vm1 設定

在下一節中,您將建立 Compute Engine 執行個體 vm1。

在 Cloud Shell 中建立執行個體 vm1。

gcloud compute instances create vm1 \

--project=$projectname \

--zone=us-west1-a \

--machine-type=e2-micro \

--network-interface=subnet=vm-subnet,no-address \

--maintenance-policy=MIGRATE \

--provisioning-model=STANDARD \

--create-disk=auto-delete=yes,boot=yes,device-name=vm1,image=projects/ubuntu-os-cloud/global/images/ubuntu-2004-focal-v20230213,mode=rw,size=10,type=projects/$projectname/zones/us-west1-a/diskTypes/pd-balanced

--metadata startup-script="#! /bin/bash

sudo apt-get update

sudo apt-get install tcpdump -y

sudo apt-get install dnsutils -y"

如要允許 IAP 連線至您的 VM 執行個體,請建立下列防火牆規則:

- 適用於您要透過 IAP 存取的所有 VM 執行個體。

- 允許來自 IP 範圍 35.235.240.0/20 的輸入流量。這個範圍包含 IAP 用於 TCP 轉送的所有 IP 位址。

在 Cloud Shell 中建立 IAP 防火牆規則。

gcloud compute firewall-rules create ssh-iap-consumer-vpc \

--network consumer-vpc \

--allow tcp:22 \

--source-ranges=35.235.240.0/20

6. 建立多區域 MongoDB Atlas 叢集

- 我們需要先設定 Atlas 叢集,才能開始設定 PSC。您可以透過下列任一方式訂閱 MongoDB Atlas:

- 如果您有 Google Cloud 帳戶,可以透過 Google Cloud Marketplace。如要設定訂閱項目,請參閱說明文件。

- 使用 Atlas 註冊頁面。

- 訂閱 Atlas 之後,按一下「Build a Database」(建構資料庫) 按鈕,如下所示。

- 建立新的叢集 → 專屬叢集

- 雲端服務供應商區域 → Google Cloud

- 多雲端、多區域工作負載隔離 → 已選取 (藍色勾號)

- 可選用節點 → us-west1 (1 個節點)、us-west2 (2 個節點)

- 叢集層級 → M10:保留其他所有設定的預設值

- 叢集名稱 → psc-mongodb-uswest1-uswest2

- 選取 →「建立叢集」

- 資料庫建立作業需要 7 至 10 分鐘

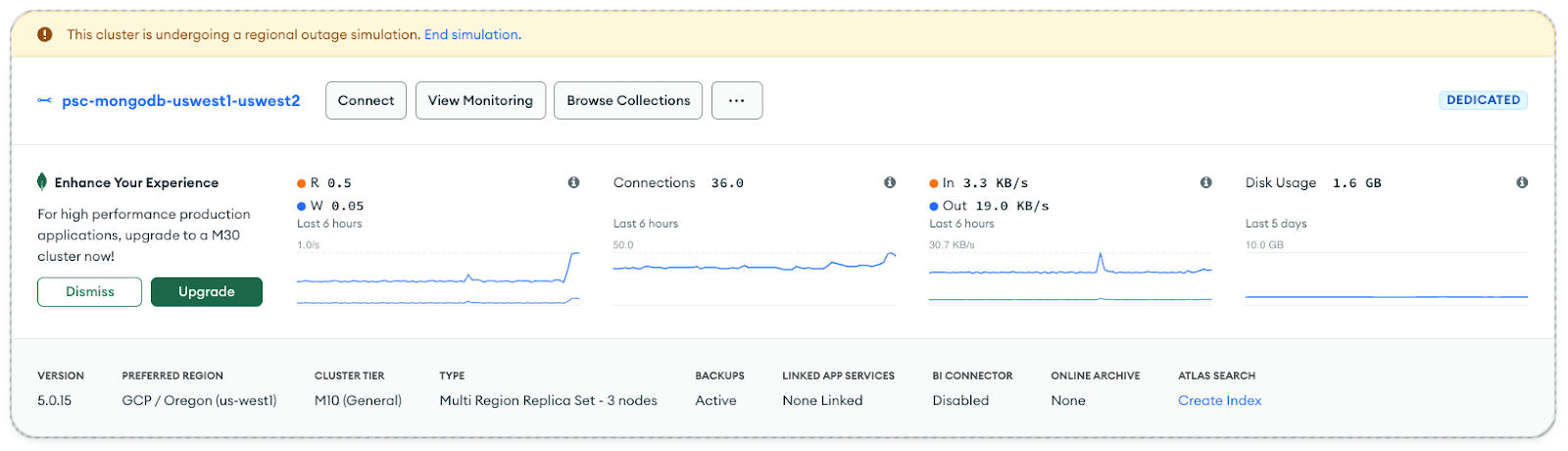

部署後的叢集檢視畫面

7. 為 us-west1 建立私人端點

- 登入 Atlas 帳戶,並前往您的專案。

建立新的使用者來允許讀取/寫入任何資料庫

安全性 →「資料庫存取權」選取「新增資料庫使用者」。以下是以程式碼研究室設定的使用者名稱及密碼範例。請務必選取內建角色讀取及寫入任何資料庫。

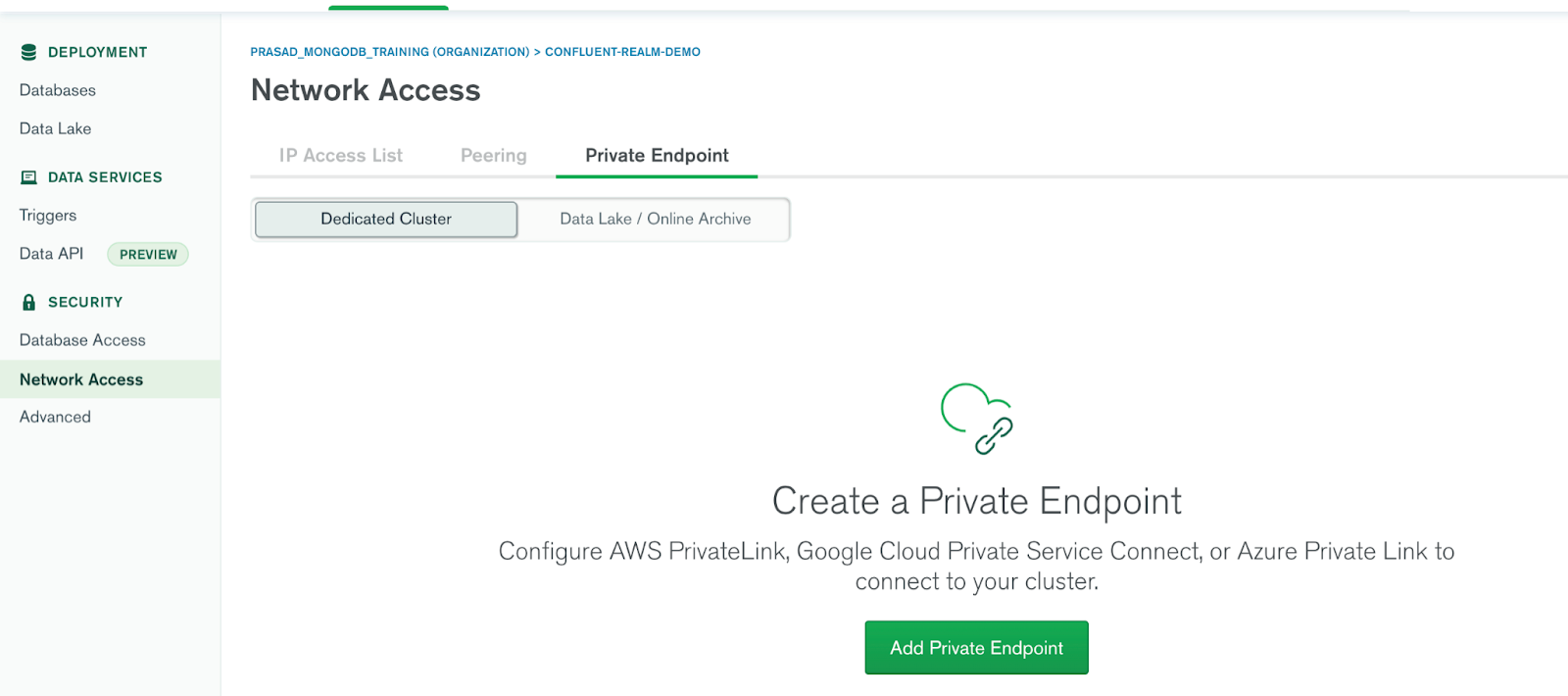

- 在「安全性」→「網路存取權」下方,不須輸入「IP 存取清單」

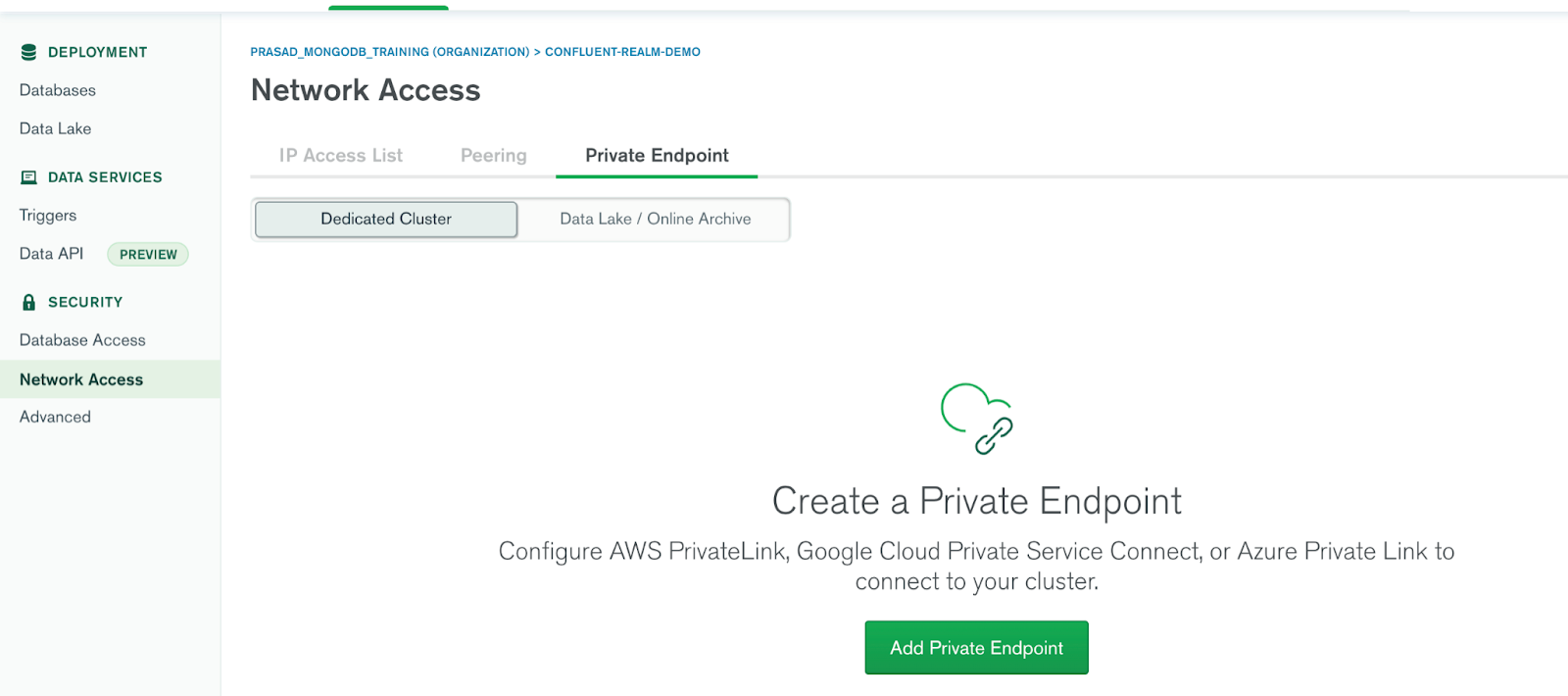

在 MongoDB Atlas 中準備私人端點

- 選取「網路存取權」→「私人端點」→「專屬叢集」→「新增私人端點

」

」

雲端服務供應商

- 選取 Google Cloud,然後繼續

服務連結

- 選取區域「us-west1」,然後按一下「Next」

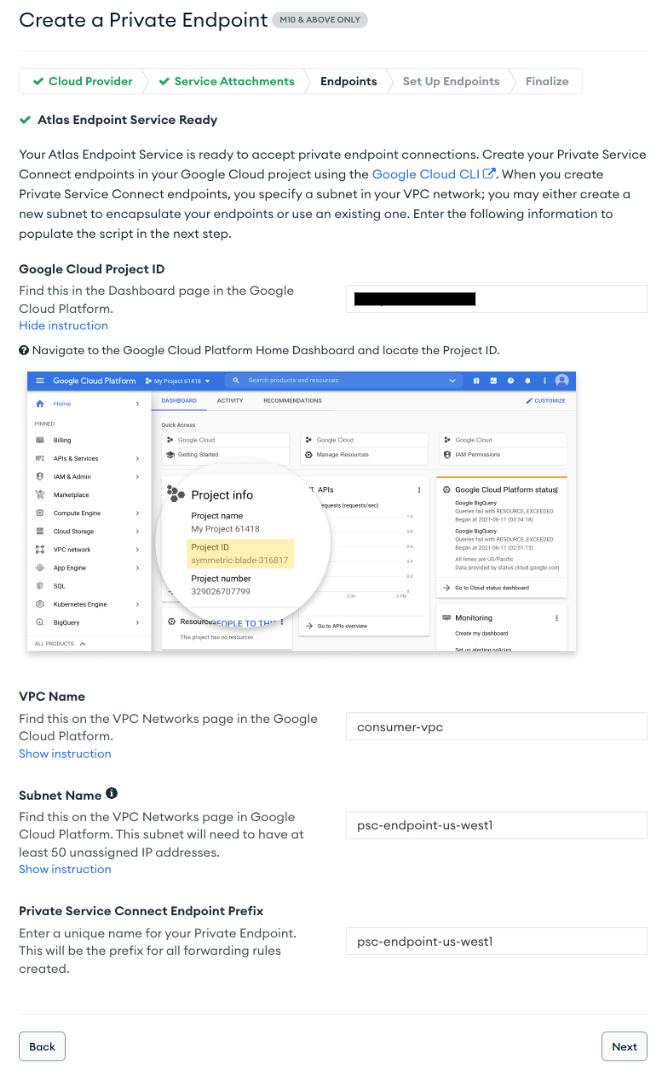

端點

- 如要建立 Private Service Connect 端點,請提供下列項目:

- Google Cloud 專案 ID:選取「顯示操作說明」瞭解詳情

- 虛擬私有雲名稱:consumer-vpc

- 子網路名稱:psc-endpoint-us-west1

- Private Service Connect 端點前置字串:psc-endpoint-us-west1

設定端點

在下一節中,會產生一個應儲存在本機且名為 setup_psc.sh 的殼層指令碼。儲存後,請編輯殼層指令碼,允許存取 psc 全域存取權。您可以在 Google Cloud 專案 Cloud Shell 中執行此操作。

- 範例殼層指令碼,輸出的值不同

- 從 MongoBD 控制台複製殼層指令碼,並將內容儲存到 Google Cloud Shell 終端機,請務必將指令碼儲存為 setup_psc.sh

更新 之前 的範例:

#!/bin/bash

gcloud config set project yourprojectname

for i in {0..49}

do

gcloud compute addresses create psc-endpoint-us-west1-ip-$i --region=us-west1 --subnet=psc-endpoint-us-west1

done

for i in {0..49}

do

if [ $(gcloud compute addresses describe psc-endpoint-us-west1-ip-$i --region=us-west1 --format="value(status)") != "RESERVED" ]; then

echo "psc-endpoint-us-west1-ip-$i is not RESERVED";

exit 1;

fi

done

for i in {0..49}

do

gcloud compute forwarding-rules create psc-endpoint-us-west1-$i --region=us-west1 --network=consumer-vpc --address=psc-endpoint-us-west1-ip-$i --target-service-attachment=projects/p-npwsmzelxznmaejhj2vn1q0q/regions/us-west1/serviceAttachments/sa-us-west1-61485ec2ae9d2e48568bf84f-$i

done

if [ $(gcloud compute forwarding-rules list --regions=us-west1 --format="csv[no-heading](name)" --filter="(name:psc-endpoint-us-west1*)" | wc -l) -gt 50 ]; then

echo "Project has too many forwarding rules that match prefix psc-endpoint-us-west1. Either delete the competing resources or choose another endpoint prefix."

exit 2;

fi

gcloud compute forwarding-rules list --regions=us-west1 --format="json(IPAddress,name)" --filter="name:(psc-endpoint-us-west1*)" > atlasEndpoints-psc-endpoint-us-west1.json

更新殼層指令碼以支援全域存取權

使用 nano 或 vi 編輯器,來識別並更新下列語法的殼層指令碼:

gcloud beta compute forwarding-rules create psc-endpoint-us-west1-$i --region=us-west1 --network=consumer-vpc --address=psc-endpoint-us-west1-ip-$i --target-service-attachment=projects/p-npwsmzelxznmaejhj2vn1q0q/regions/us-west1/serviceAttachments/sa-us-west1-61485ec2ae9d2e48568bf84f-$i --allow-psc-global-access

更新後的範例:

#!/bin/bash

gcloud config set project yourprojectname

for i in {0..49}

do

gcloud compute addresses create psc-endpoint-us-west1-ip-$i --region=us-west1 --subnet=psc-endpoint-us-west1

done

for i in {0..49}

do

if [ $(gcloud compute addresses describe psc-endpoint-us-west1-ip-$i --region=us-west1 --format="value(status)") != "RESERVED" ]; then

echo "psc-endpoint-us-west1-ip-$i is not RESERVED";

exit 1;

fi

done

for i in {0..49}

do

gcloud beta compute forwarding-rules create psc-endpoint-us-west1-$i --region=us-west1 --network=consumer-vpc --address=psc-endpoint-us-west1-ip-$i --target-service-attachment=projects/p-npwsmzelxznmaejhj2vn1q0q/regions/us-west1/serviceAttachments/sa-us-west1-61485ec2ae9d2e48568bf84f-$i --allow-psc-global-access

done

if [ $(gcloud compute forwarding-rules list --regions=us-west1 --format="csv[no-heading](name)" --filter="(name:psc-endpoint-us-west1*)" | wc -l) -gt 50 ]; then

echo "Project has too many forwarding rules that match prefix psc-endpoint-us-west1. Either delete the competing resources or choose another endpoint prefix."

exit 2;

fi

gcloud compute forwarding-rules list --regions=us-west1 --format="json(IPAddress,name)" --filter="name:(psc-endpoint-us-west1*)" > atlasEndpoints-psc-endpoint-us-west1.json

執行殼層指令碼

瀏覽並執行指令碼 setup_psc.sh,完成名為 atlasEndpoints-psc-endpoint-us-west1.json 的檔案之後,JSON 檔案包含部署下一個步驟所需的 IP 位址和 Private Service Connect 端點名稱清單。

在 Cloud Shell 中執行下列操作:

sh setup_psc.sh

指令碼執行完成後,請使用 Cloud Shell 編輯器在本機下載 atlasEndpoints-psc-endpoint-us-west1.json。

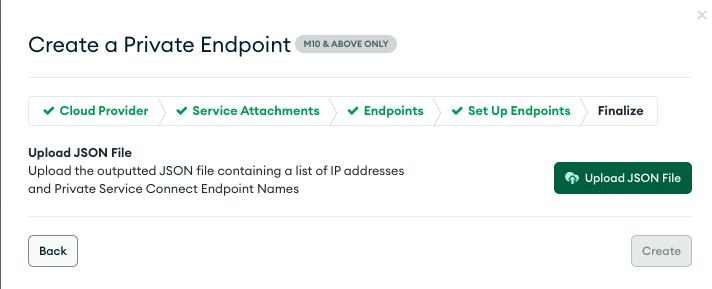

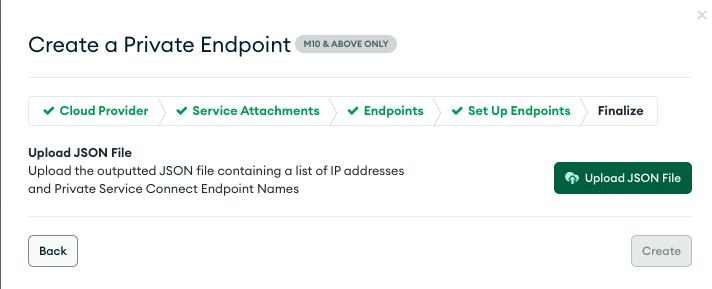

上傳 JSON 檔案

上傳先前儲存的 JSON 檔案 atlasEndpoints-psc-endpoint-us-west1.json

選取「建立」

驗證 Private Service Connect 端點

在 MongoDB UI 中,依序前往專案和「安全性」→「網路存取權」→「私人端點」。選取分頁和專屬叢集之後,端點轉換作業需要 10 分鐘才能完成。

可用狀態

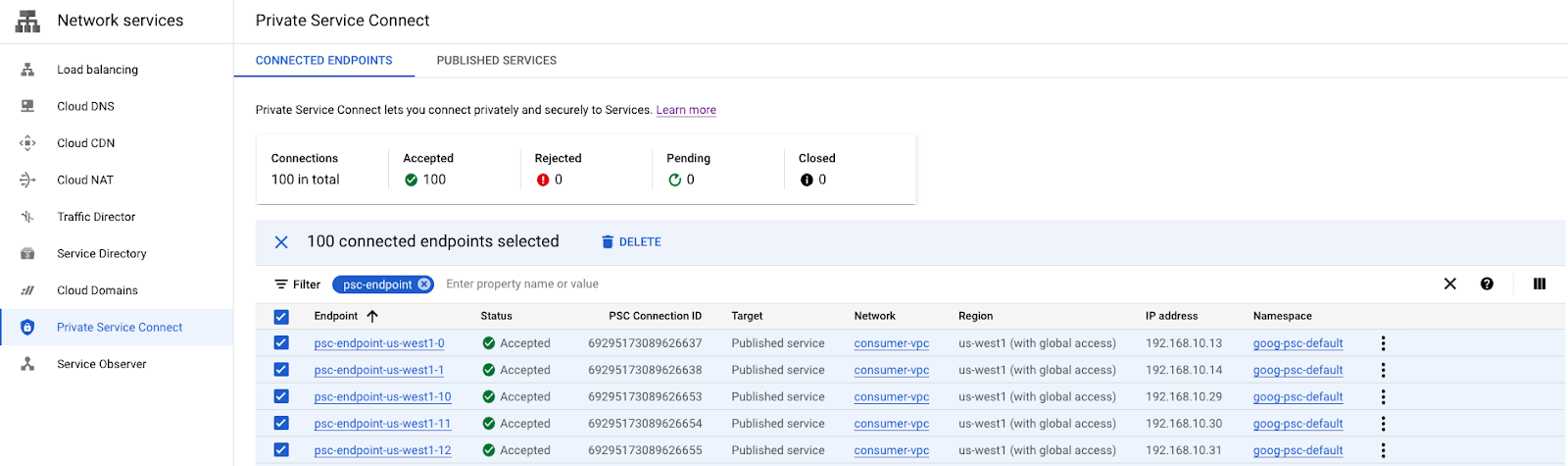

在 Google Cloud 控制台中,依序前往「網路服務」→「Private Services Connect」,選取「已連線端點」分頁標籤,顯示用戶端點「待處理」→「已接受」,範例如下:

8. 為 us-west2 建立私人端點

- 登入 Atlas 帳戶,並前往您的專案。

在 MongoDB Atlas 中準備私人端點

- 選取「網路存取權」→「私人端點」→「專屬叢集」→「新增私人端點

」

」

雲端服務供應商

- 選取 Google Cloud,然後繼續

服務連結

- 選取區域「us-west2」,然後按一下「Next」

端點

- 如要建立 Private Service Connect 端點,請提供下列項目:

- Google Cloud 專案 ID:選取「顯示操作說明」瞭解詳情

- 虛擬私有雲名稱:consumer-vpc

- 子網路名稱:psc-endpoint-us-west2

- Private Service Connect 端點前置字串:psc-endpoint-us-west2

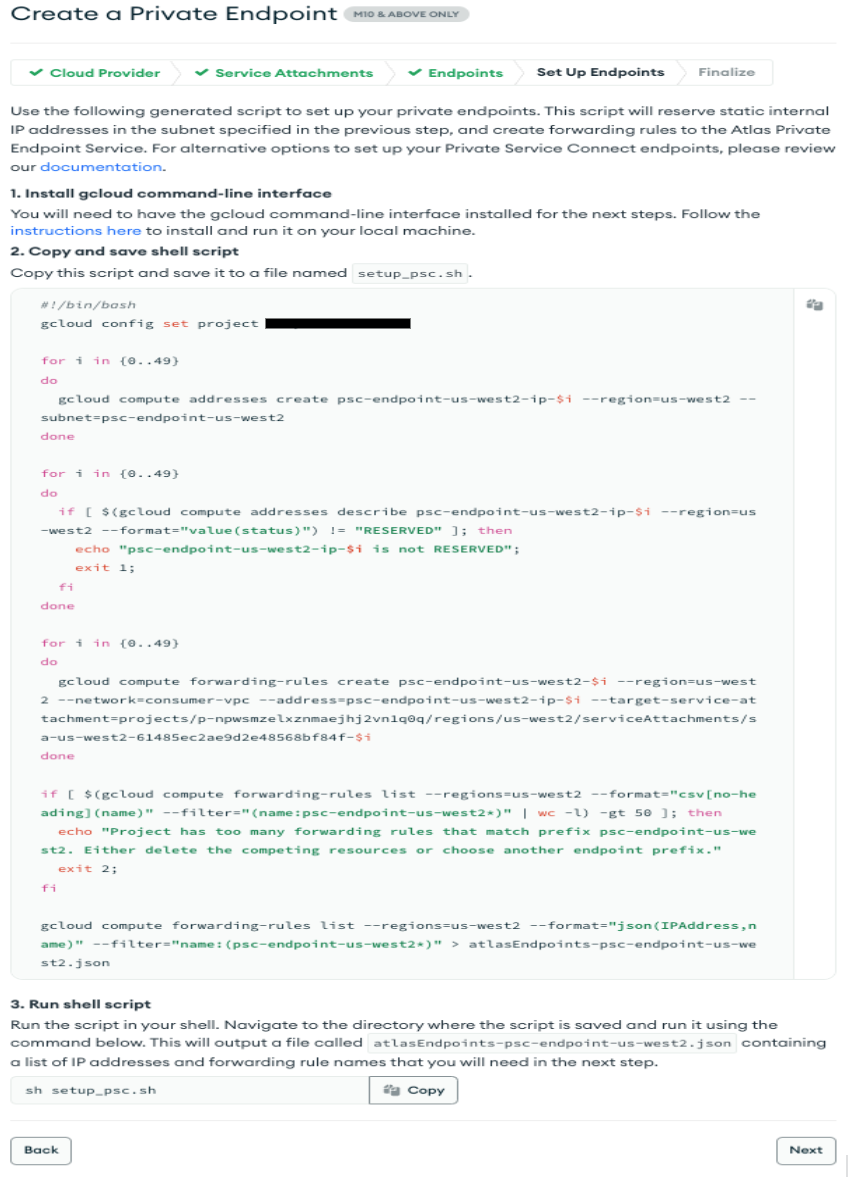

設定端點

在下一節中,會產生一個應儲存在本機且名為 setup_psc.sh 的殼層指令碼。儲存後,請編輯殼層指令碼,允許存取 psc 全域存取權。您可以在 Google Cloud 專案 Cloud Shell 中執行此操作。

- 範例殼層指令碼,輸出的值不同

- 從 MongoBD 控制台複製殼層指令碼,並將內容儲存到 Google Cloud Shell 終端機,請務必將指令碼儲存為 setup_psc.sh

更新前的範例:

#!/bin/bash

gcloud config set project yourprojectname

for i in {0..49}

do

gcloud compute addresses create psc-endpoint-us-west2-ip-$i --region=us-west2 --subnet=psc-endpoint-us-west2

done

for i in {0..49}

do

if [ $(gcloud compute addresses describe psc-endpoint-us-west2-ip-$i --region=us-west2 --format="value(status)") != "RESERVED" ]; then

echo "psc-endpoint-us-west2-ip-$i is not RESERVED";

exit 1;

fi

done

for i in {0..49}

do

gcloud compute forwarding-rules create psc-endpoint-us-west2-$i --region=us-west2 --network=consumer-vpc --address=psc-endpoint-us-west2-ip-$i --target-service-attachment=projects/p-npwsmzelxznmaejhj2vn1q0q/regions/us-west2/serviceAttachments/sa-us-west2-61485ec2ae9d2e48568bf84f-$i

done

if [ $(gcloud compute forwarding-rules list --regions=us-west2 --format="csv[no-heading](name)" --filter="(name:psc-endpoint-us-west2*)" | wc -l) -gt 50 ]; then

echo "Project has too many forwarding rules that match prefix psc-endpoint-us-west2. Either delete the competing resources or choose another endpoint prefix."

exit 2;

fi

gcloud compute forwarding-rules list --regions=us-west2 --format="json(IPAddress,name)" --filter="name:(psc-endpoint-us-west2*)" > atlasEndpoints-psc-endpoint-us-west2.json

更新殼層指令碼以支援全域存取權

使用 nano 或 vi 編輯器,來識別並更新下列語法的殼層指令碼:

gcloud beta compute forwarding-rules create psc-endpoint-us-west2-$i --region=us-west2 --network=consumer-vpc --address=psc-endpoint-us-west2-ip-$i --target-service-attachment=projects/p-npwsmzelxznmaejhj2v

n1q0q/regions/us-west2/serviceAttachments/sa-us-west2-61485ec2ae9d2e48568bf84f-$i --allow-psc-global-access

done

更新後的範例:

#!/bin/bash

gcloud config set project yourprojectname

for i in {0..49}

do

gcloud compute addresses create psc-endpoint-us-west2-ip-$i --region=us-west2 --subnet=psc-endpoint-us-west2

done

for i in {0..49}

do

if [ $(gcloud compute addresses describe psc-endpoint-us-west2-ip-$i --region=us-west2 --format="value(status)") != "RESERVED" ]; then

echo "psc-endpoint-us-west2-ip-$i is not RESERVED";

exit 1;

fi

done

for i in {0..49}

do

gcloud beta compute forwarding-rules create psc-endpoint-us-west2-$i --region=us-west2 --network=consumer-vpc --address=psc-endpoint-us-west2-ip-$i --target-service-attachment=projects/p-npwsmzelxznmaejhj2v

n1q0q/regions/us-west2/serviceAttachments/sa-us-west2-61485ec2ae9d2e48568bf84f-$i --allow-psc-global-access

done

if [ $(gcloud compute forwarding-rules list --regions=us-west2 --format="csv[no-heading](name)" --filter="(name:psc-endpoint-us-west2*)" | wc -l) -gt 50 ]; then

echo "Project has too many forwarding rules that match prefix psc-endpoint-us-west2. Either delete the competing resources or choose another endpoint prefix."

exit 2;

fi

gcloud compute forwarding-rules list --regions=us-west2 --format="json(IPAddress,name)" --filter="name:(psc-endpoint-us-west2*)" > atlasEndpoints-psc-endpoint-us-west2.json

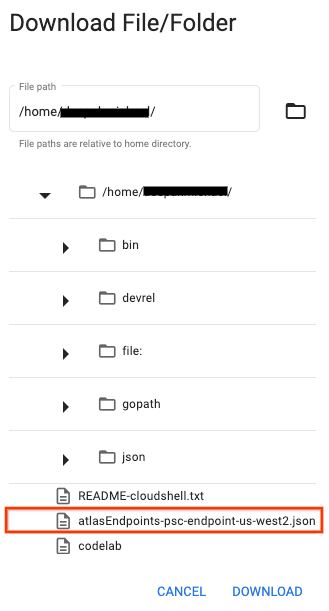

執行殼層指令碼

瀏覽並執行指令碼 setup_psc.sh,完成名為 atlasEndpoints-psc-endpoint-us-west2.json 的檔案之後,JSON 檔案包含部署下一個步驟所需的 IP 位址和 Private Service Connect 端點名稱清單。

在 Cloud Shell 中執行下列操作:

sh setup_psc.sh

指令碼執行完成後,請使用 Cloud Shell 編輯器在本機下載 atlasEndpoint-psc-endpoint-us-west2.json。

上傳 JSON 檔案

上傳先前儲存的 JSON 檔案 atlasEndpoints-psc-endpoint-us-west2.json

選取「建立」

驗證 Private Service Connect 端點

在 MongoDB UI 中,依序前往專案和「安全性」→「網路存取權」→「私人端點」。選取分頁是專屬叢集,端點會在 10 分鐘後開始運作。

可用狀態:

在 Google Cloud 控制台中,依序前往「網路服務」→「Private Services Connect」,選取「已連線的端點」分頁標籤,顯示消費者端點「待處理」→「已接受」,範例如下。消費者端點中總共部署了 100 個端點,必須先接受規則,才能繼續進行下一個步驟。

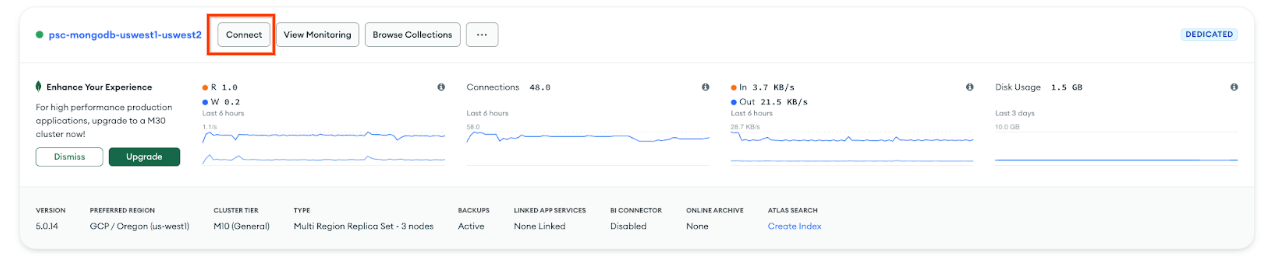

9. 從私人端點連線至 MongoDB 地圖

接受 Private Service 連線,需要額外時間 (10 到 15 分鐘) 才能更新 MongoDB 叢集。在 MongoDB UI 中,灰色外框代表叢集更新,因此無法連線至私人端點。

識別部署作業並選取「連線」(請注意,灰色方塊已消失)

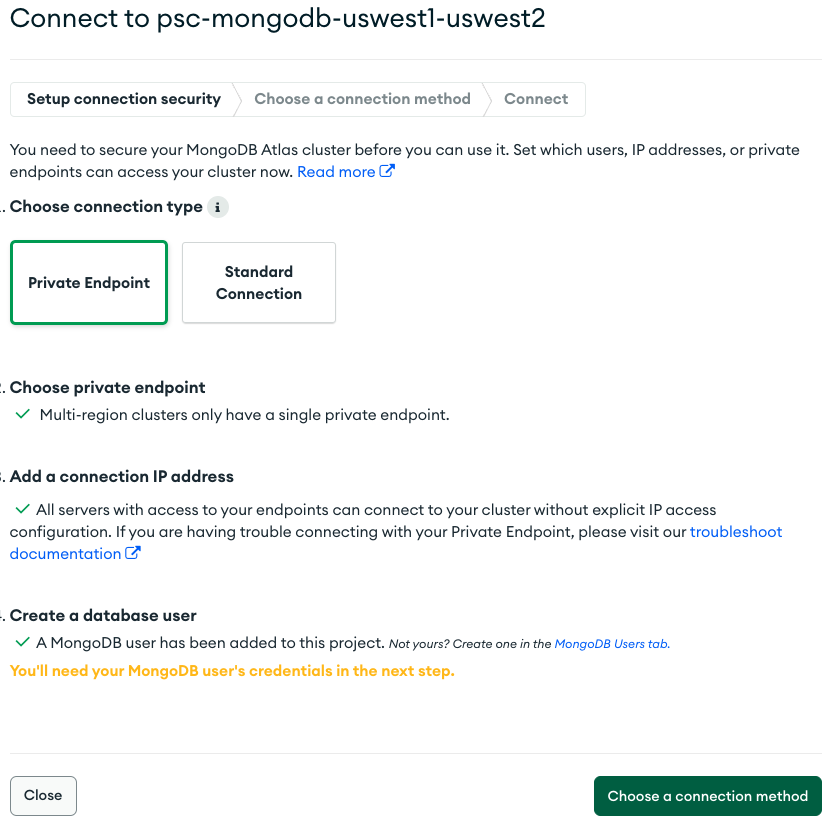

選擇連線類型 → 私人端點,然後選取「選擇連線方式」

選取「透過 MongoDB 殼層連線」

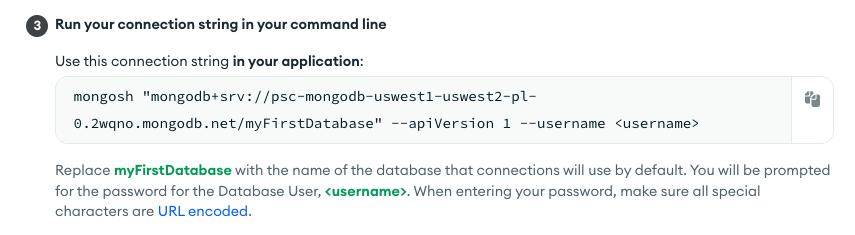

選取,我並未安裝 MongoDB Shell (Ubuntu 20.4),並且確實將步驟 1 和步驟 3 的內容複製到記事本。

10. 安裝 mongosh 應用程式

在安裝之前,您需要根據先前在步驟 1&3 中取得的值建立指令字串。之後,您會使用 Cloud Shell 透過 SSH 連線至 vm1,接著使用 mongosh 應用程式安裝和驗證至主要 (us-west1) 資料庫。在 consumer-vpc 中建立 vm1 時,已安裝 Ubuntu 20.4 映像檔。

選擇連線方式:步驟 1,複製下載網址

指令字串範例,請替換成自訂值:

https://downloads.mongodb.com/compass/mongodb-mongosh_1.7.1_amd64.deb

選擇連線方式,步驟 3。

指令字串範例,請替換成自訂值:

mongosh "mongodb+srv://psc-mongodb-uswest1-uswest2-pl-0.2wqno.mongodb.net/psc-mongodb-uswest1-uswest2" --apiVersion 1 --username codelab

登入 vm1

在 Cloud Shell 中執行以下操作:

gcloud config list project

gcloud config set project [YOUR-PROJECT-NAME]

projectname=YOUR-PROJECT-NAME

echo $projectname

請在 Cloud Shell 中使用 IAP 登入 vm1,並在發生逾時時重試。

gcloud compute ssh vm1 --project=$projectname --zone=us-west1-a --tunnel-through-iap

從 OS 執行安裝作業

透過 Cloud Shell OS 登入執行安裝,其他可提供的詳細資料;使用自訂字串更新下方的語法

wget -qO - https://www.mongodb.org/static/pgp/server-6.0.asc | sudo apt-key add -

作業應會回應

OK

。

echo "deb [ arch=amd64,arm64 ] https://repo.mongodb.org/apt/ubuntu focal/mongodb-org/6.0 multiverse" | sudo tee /etc/apt/sources.list.d/mongodb-org-6.0.list

sudo apt-get update -y

wget https://downloads.mongodb.com/compass/mongodb-mongosh_1.7.1_amd64.deb

sudo dpkg -i mongodb-mongosh_1.7.1_amd64.deb

連線至 MongoDB 部署

在 Cloud Shell OS 登入中執行下列操作。您設定的使用者名稱和密碼屬於程式碼研究室。

mongosh

mongosh "mongodb+srv://psc-mongodb-uswest1-uswest2-pl-0.2wqno.mongodb.net/psc-mongodb-uswest1-uswest2" --apiVersion 1 --username codelab

範例如下:

對資料庫執行指令

在 Cloud Shell OS 登入中執行下列操作。

show dbs

use Company

db.Employee.insertOne({"Name":"cosmo","dept":"devops"})

db.Employee.findOne({"Name":"cosmo"})

11. 容錯移轉有效 MongoDB 區域,us-west1

執行容錯移轉之前,先驗證 us-west1 是主要節點,us-west2 有兩個次要節點。

前往「Database」→ psc-mongodb-uswest1-uswest2 → 總覽

在下一節登入位於 us-west1 的 vm1,針對主要 MongoDB 叢集區域 us-west1 進行容錯移轉,並確認資料庫仍可透過 us-west2 中的 MongoDB 叢集存取。

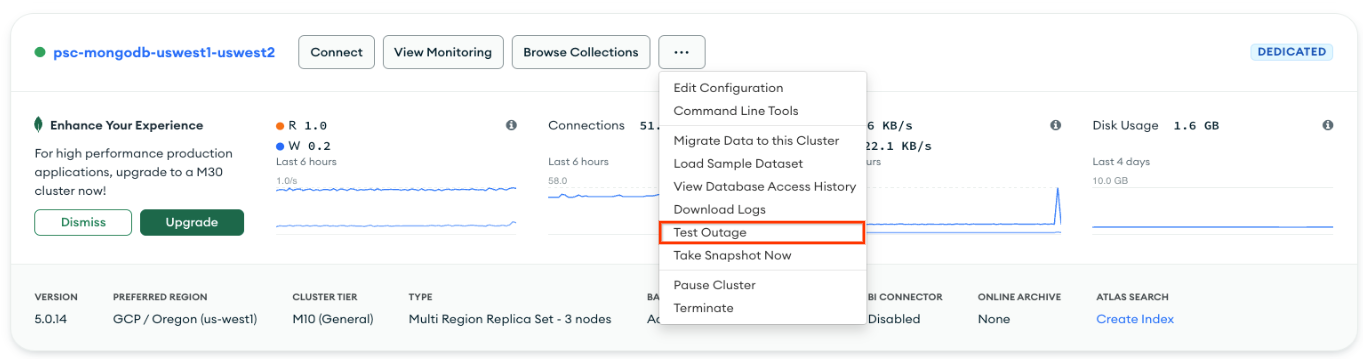

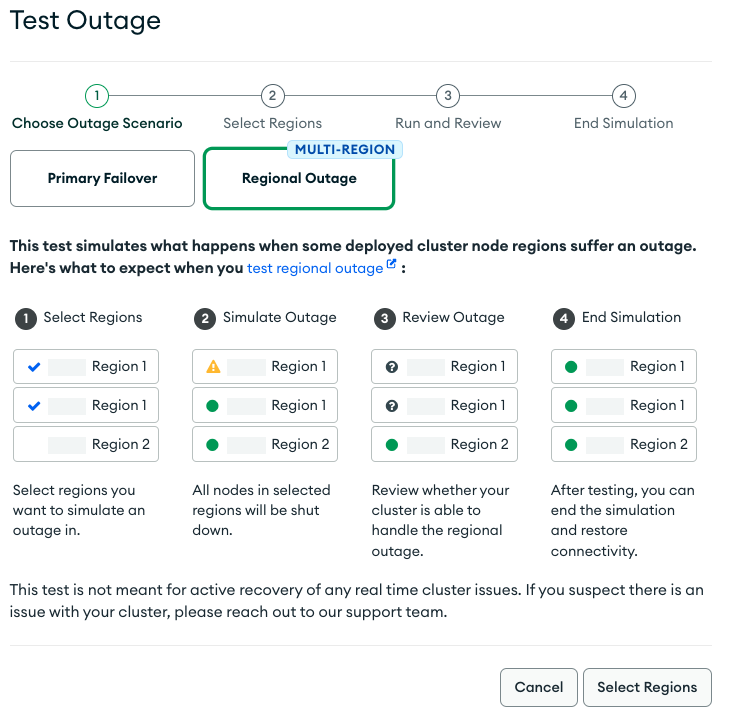

您可以透過 Atlas UI 測試主要和區域容錯移轉。

- 登入 Versa 3 UI。

- 按一下叢集名稱旁邊的「psc-mongodb-uswest1-uswest2」→「測試服務中斷」。

- 依序選取「區域服務中斷」→「選取區域」。

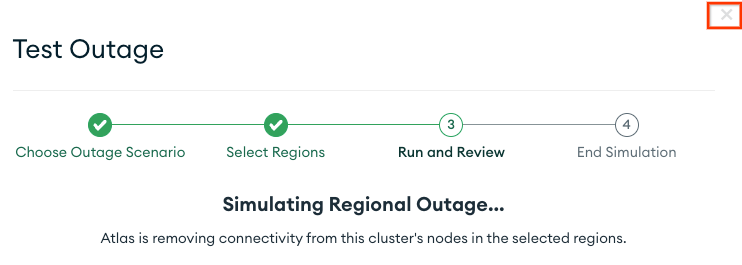

- 選取主要區域「us-west1」→「模擬區域服務中斷」。

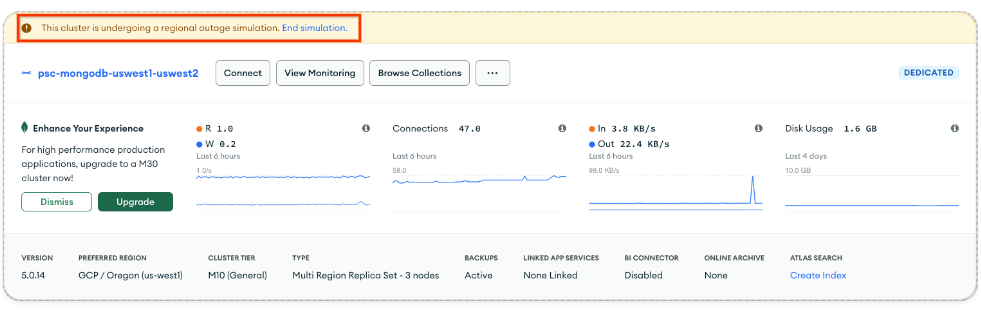

選取叢集之後,叢集會在 3 到 4 分鐘後顯示服務中斷模擬結果

關閉視窗

確認 us-west1 已停止運作,且 us-west2 目前由系統接管

前往「Database」→ psc-mongodb-uswest1-uswest2 → 總覽

透過新的主要執行個體 us-west2 驗證叢集連線能力

登入位於 us-west1 的 vm1,然後存取 us-west2 中的 mongodb,用於驗證 Private Service Connect 全域存取權。

如果 Cloud Shell 工作階段終止,請執行下列步驟:

在 Cloud Shell 中執行以下操作:

gcloud config list project

gcloud config set project [YOUR-PROJECT-NAME]

projectname=YOUR-PROJECT-NAME

echo $projectname

請在 Cloud Shell 中使用 IAP 登入 vm1,並在發生逾時時重試。

gcloud compute ssh vm1 --project=$projectname --zone=us-west1-a --tunnel-through-iap

連線至 MongoDB 部署

在 Cloud Shell OS 登入中執行下列操作。

mongosh

mongosh "mongodb+srv://psc-mongodb-uswest1-uswest2-pl-0.2wqno.mongodb.net/psc-mongodb-uswest1-uswest2" --apiVersion 1 --username codelab

範例如下:

對資料庫執行指令

在 Cloud Shell OS 登入中執行下列操作。

show dbs

use Company

db.Employee.insertOne({"Name":"cosmo","dept":"devops"})

db.Employee.findOne()

exit

成功:您已確認 PSC 全域存取權可在各個區域中順暢建立消費者端點連線,從而達到高可用性或區域性服務中斷。在程式碼研究室中,MongoDB 區域性容錯移轉發生在 us-west1 的主要節點,因此次要區域 us-west2 則接管主要區域。雖然叢集導致區域服務中斷,但位於 us-west1 的用戶 vm1 已成功抵達 us-west2 的新主要叢集。

12. 清除

從 Cloud 控制台刪除用戶端點

前往「網路服務」→ Private Service Connect → CONNECTED ENDPOINTS

使用篩選器 psc-endpoint 即可避免刪除非研究室使用者端點。選取所有端點 → 刪除

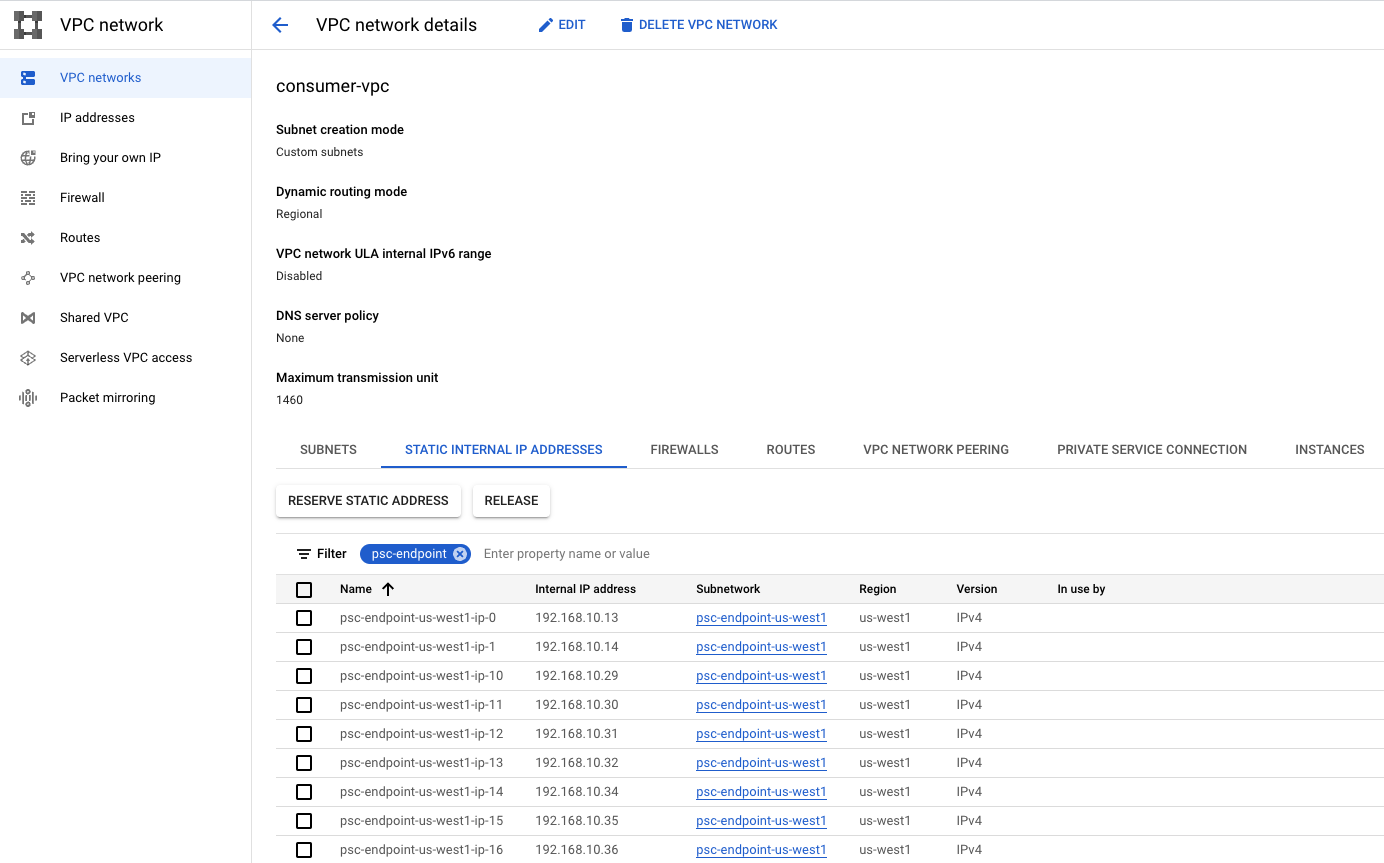

刪除與用戶端點相關聯的靜態內部 IP 位址

前往虛擬私有雲網路 → consumer-vpc→ STATIC INTERNAL IP ADDRESSES

使用篩選器 psc-endpoint 即可避免刪除非研究室使用者端點,並將每頁的資料列增加至 100 個。選取所有端點 → 發布

在 Cloud Shell 中刪除程式碼研究室元件。

gcloud compute instances delete vm1 --zone=us-west1-a --quiet

gcloud compute networks subnets delete psc-endpoint-us-west1 vm-subnet --region=us-west1 --quiet

gcloud compute networks subnets delete psc-endpoint-us-west2 --region=us-west2 --quiet

gcloud compute firewall-rules delete ssh-iap-consumer --quiet

gcloud compute routers delete consumer-cr --region=us-west1 --quiet

gcloud compute networks delete consumer-vpc --quiet

透過 Atlas UI 找出叢集 psc-mongodb-uswest1-uswest2 → 結束模擬

選取「結束服務中斷模擬」->結束

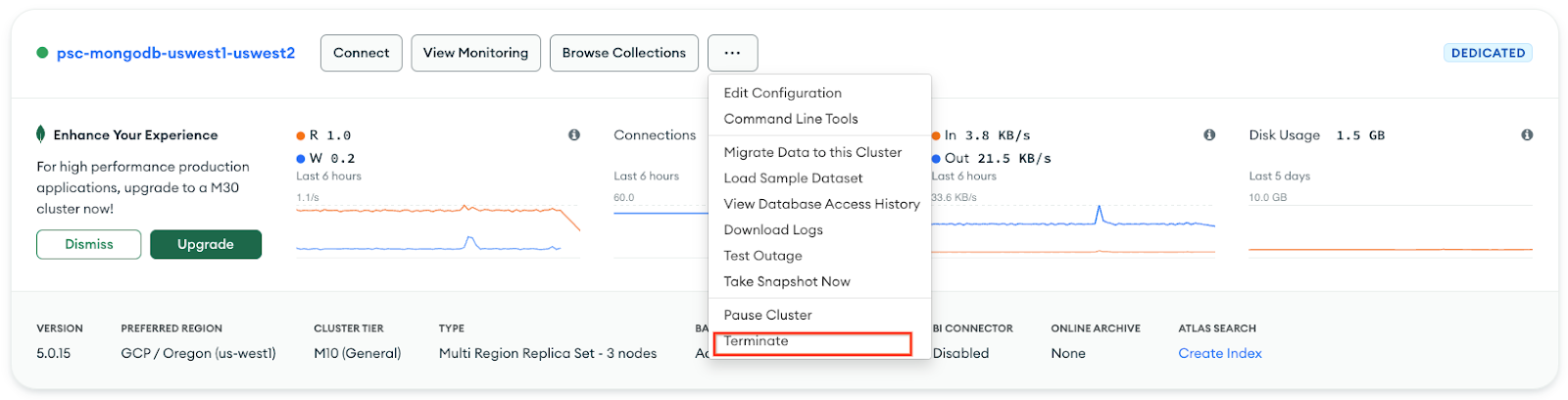

叢集現已恢復 us-west1 為主要叢集,這項程序需要 3 到 4 分鐘。完成後請終止叢集,注意灰色外框代表狀態變更。

插入叢集名稱 → 終止

刪除與 us-west1 和 us-west2 相關聯的私人端點

在 Versa 3 UI 中依序前往 [安全性] → [網路存取權] → [私人端點] → 選取 [終止]

13. 恭喜

恭喜!您已成功設定和驗證 Private Service Connect 端點,且該端點具備跨區域 MongoDB 全域存取權。您已成功建立用戶虛擬私有雲、多區域 MongoDB 和消費者端點。位於 us-west1 的 VM 在區域容錯移轉時,成功連線至 us-west1 和 us-west2 中的 MongoDB。

Cosmopup 認為程式碼研究室真的很棒!

後續步驟

查看一些程式碼研究室…

- 透過 Private Service Connect 透過 GKE 發布及使用服務

- 使用 Private Service Connect 發布及使用服務

- 使用 Private Service Connect 和內部 TCP Proxy 負載平衡器,透過混合型網路連線至地端部署服務

- 搭配使用 Private Service Connect 與自動 DNS 設定