1. Wprowadzenie

Interfejs usługi Private Service Connect to zasób, który umożliwia sieci prywatnego środowiska wirtualnego w chmurze (VPC) producenta inicjowania połączeń z różnymi miejscami docelowymi w sieci VPC konsumenta. Sieci producenta i konsumenta mogą znajdować się w różnych projektach i organizacjach.

Jeśli przyłącze sieci akceptuje połączenie z interfejsu Private Service Connect, Google Cloud przydzieli interfejsowi adres IP z podsieci klienta określonej przez przyłącze sieci. Sieci klienta i producenta są połączone i mogą komunikować się za pomocą wewnętrznych adresów IP.

Połączenie między przyłączem sieci a interfejsem Private Service Connect jest podobne do połączenia między punktem końcowym Private Service Connect a przyłączem usługi, ale ma 2 kluczowe różnice:

- Przyłącze sieci pozwala sieci producenta inicjować połączenia z siecią konsumenta (ruch wychodzący usługi zarządzanej), natomiast punkt końcowy umożliwia sieci konsumenta inicjowanie połączeń z siecią producenta (ruch przychodzący usługi zarządzanej).

- Połączenie interfejsu Private Service Connect jest przechodni. Oznacza to, że sieć producenta może komunikować się z innymi sieciami połączonymi z siecią konsumenta.

Co utworzysz

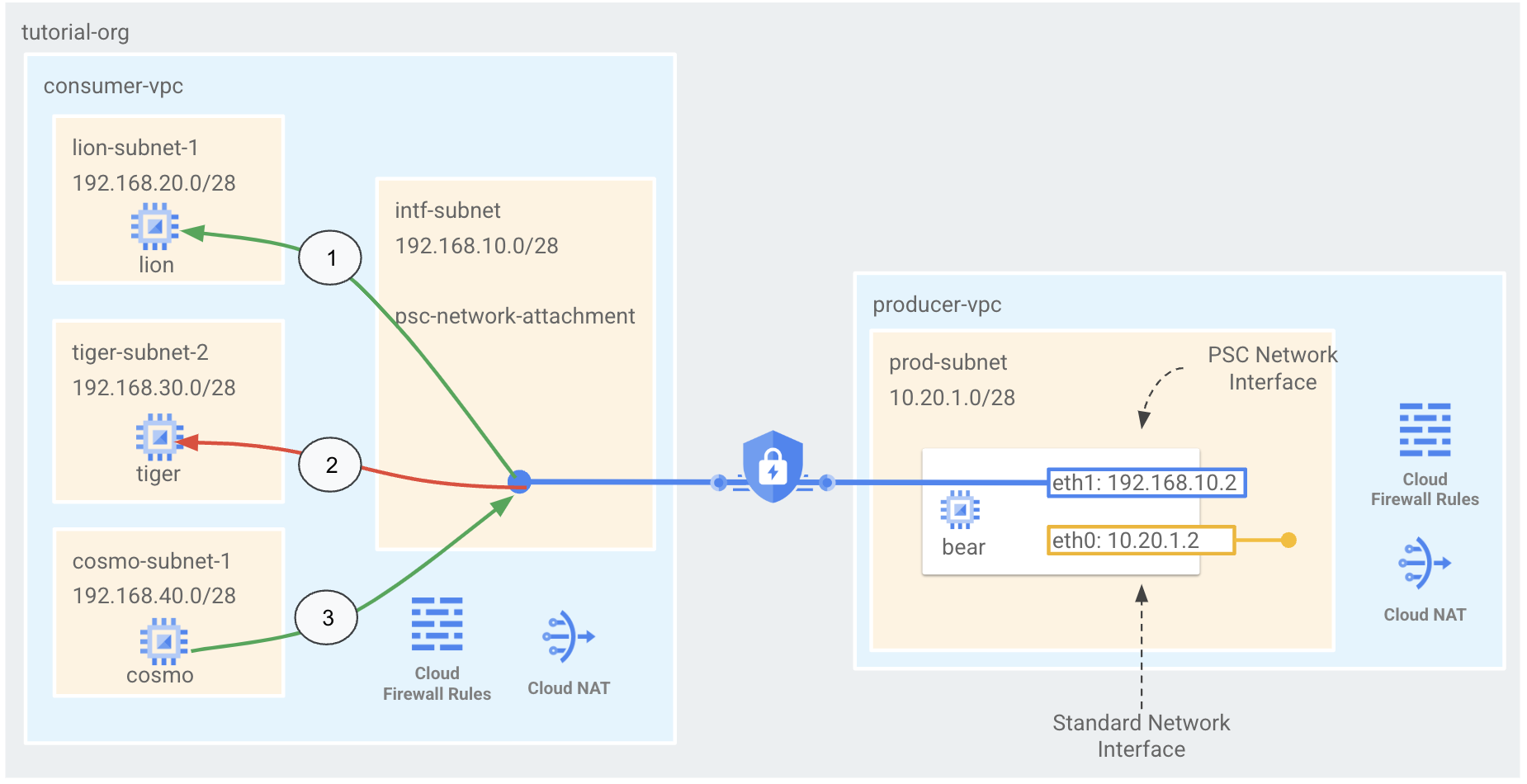

W tym samouczku utworzysz kompleksową architekturę interfejsu Private Service Connect (PSC), która wykorzystuje reguły zapory sieciowej Cloud do zezwalania na połączenie między producentem a wykorzystaniem mocy obliczeniowej konsumenta, tak jak na rys. 1.

Rysunek 1.

Utworzysz pojedynczy przyłącze psc-network-attach w środowisku VPC klienta w następujących przypadkach użycia:

- Utwórz regułę zapory sieciowej dla chmury, która zezwala na dostęp z niedźwiedzia do lwa

- Utwórz regułę zapory sieciowej Cloud Firewall z uprawnieniami Bear do Tygrys

- Utwórz regułę zapory sieciowej Cloud, która umożliwia dostęp z serwera cosmo

Czego się nauczysz

- Jak utworzyć przyłącze sieci

- Jak producent może wykorzystać przyłącze sieci do utworzenia interfejsu PSC

- Jak nawiązać kontakt z producentem a konsumentem

- Jak zezwolić na dostęp z maszyny wirtualnej producenta (niedźwiedź) do maszyny wirtualnej konsumenta (lew)

- Jak zablokować dostęp maszyny wirtualnej producenta (bear) do maszyny wirtualnej konsumenta (Tiger)

- Jak zezwolić na dostęp z maszyny wirtualnej konsumenta (cosmo) do maszyny wirtualnej producenta (bear)

Czego potrzebujesz

- Projekt Google Cloud

- Uprawnienia

- Administrator sieci Compute (roles/compute.networkAdmin)

- Administrator instancji Compute (roles/compute.instanceAdmin)

- Administrator zabezpieczeń Compute (roles/compute.securityAdmin)

2. Zanim zaczniesz

Aktualizowanie projektu na potrzeby samouczka

W tym samouczku używamy zmiennych $variables, które ułatwiają implementację konfiguracji gcloud w Cloud Shell.

W Cloud Shell wykonaj te czynności:

gcloud config list project

gcloud config set project [YOUR-PROJECT-NAME]

projectid=YOUR-PROJECT-NAME

echo $projectid

3. Konfiguracja dla klientów indywidualnych

Tworzenie sieci VPC dla klientów indywidualnych

W Cloud Shell wykonaj te czynności:

gcloud compute networks create consumer-vpc --project=$projectid --subnet-mode=custom

Tworzenie podsieci klienta

W Cloud Shell wykonaj te czynności:

gcloud compute networks subnets create lion-subnet-1 --project=$projectid --range=192.168.20.0/28 --network=consumer-vpc --region=us-central1

W Cloud Shell wykonaj te czynności:

gcloud compute networks subnets create tiger-subnet-1 --project=$projectid --range=192.168.30.0/28 --network=consumer-vpc --region=us-central1

W Cloud Shell wykonaj te czynności:

gcloud compute networks subnets create cosmo-subnet-1 --project=$projectid --range=192.168.40.0/28 --network=consumer-vpc --region=us-central1

Utwórz podsieć przyłącza sieci Private Service Connect

W Cloud Shell wykonaj te czynności:

gcloud compute networks subnets create intf-subnet --project=$projectid --range=192.168.10.0/28 --network=consumer-vpc --region=us-central1

Konfiguracja Cloud Router i NAT

W samouczku do instalacji pakietu oprogramowania używana jest usługa Cloud NAT, ponieważ instancja maszyny wirtualnej nie ma publicznego adresu IP. Cloud NAT umożliwia maszynom wirtualnym z prywatnymi adresami IP dostęp do internetu.

Utwórz router Cloud Router w Cloud Shell.

gcloud compute routers create cloud-router-for-nat --network consumer-vpc --region us-central1

Utwórz w Cloud Shell bramę NAT.

gcloud compute routers nats create cloud-nat-us-central1 --router=cloud-router-for-nat --auto-allocate-nat-external-ips --nat-all-subnet-ip-ranges --region us-central1

4. Włączanie IAP

Aby umożliwić IAP nawiązywanie połączeń z maszynami wirtualnymi, utwórz regułę zapory sieciowej, która:

- Dotyczy wszystkich instancji maszyn wirtualnych, które mają być dostępne za pomocą IAP.

- Zezwala na ruch przychodzący z zakresu adresów IP 35.235.240.0/20. Ten zakres zawiera wszystkie adresy IP używane przez IAP do przekierowywania TCP.

Utwórz w Cloud Shell regułę zapory sieciowej IAP.

gcloud compute firewall-rules create ssh-iap-consumer \

--network consumer-vpc \

--allow tcp:22 \

--source-ranges=35.235.240.0/20

5. Tworzenie instancji maszyn wirtualnych konsumenta

Utwórz w Cloud Shell instancję maszyny wirtualnej klienta.

gcloud compute instances create lion \

--project=$projectid \

--machine-type=e2-micro \

--image-family debian-11 \

--no-address \

--image-project debian-cloud \

--zone us-central1-a \

--subnet=lion-subnet-1 \

--metadata startup-script="#! /bin/bash

sudo apt-get update

sudo apt-get install tcpdump

sudo apt-get install apache2 -y

sudo service apache2 restart

echo 'Welcome to the lion app server !!' | tee /var/www/html/index.html

EOF"

W Cloud Shell utwórz instancję maszyny wirtualnej konsumenta o nazwie tiger.

gcloud compute instances create tiger \

--project=$projectid \

--machine-type=e2-micro \

--image-family debian-11 \

--no-address \

--image-project debian-cloud \

--zone us-central1-a \

--subnet=tiger-subnet-1 \

--metadata startup-script="#! /bin/bash

sudo apt-get update

sudo apt-get install tcpdump

sudo apt-get install apache2 -y

sudo service apache2 restart

echo 'Welcome to the tiger app server !!' | tee /var/www/html/index.html

EOF"

W Cloud Shell utwórz instancję maszyny wirtualnej klienta o nazwie cosmo.

gcloud compute instances create cosmo \

--project=$projectid \

--machine-type=e2-micro \

--image-family debian-11 \

--no-address \

--image-project debian-cloud \

--zone us-central1-a \

--subnet=cosmo-subnet-1 \

--metadata startup-script="#! /bin/bash

sudo apt-get update

sudo apt-get install tcpdump

sudo apt-get install apache2 -y

sudo service apache2 restart

echo 'Welcome to the cosmo app server !!' | tee /var/www/html/index.html

EOF"

Uzyskaj i przechowuj adresy IP instancji:

W Cloud Shell wykonaj opis dla maszyn wirtualnych typu lw i tiger.

gcloud compute instances describe lion --zone=us-central1-a | grep networkIP:

gcloud compute instances describe tiger --zone=us-central1-a | grep networkIP:

gcloud compute instances describe cosmo --zone=us-central1-a | grep networkIP:

6. Przyłącze sieci Private Service Connect

Przyłącza sieci to zasoby regionalne, które reprezentują interfejs Private Service Connect po stronie klienta. Powiązasz jedną podsieć z przyłączem sieci, a producent przypisuje adresy IP do interfejsu Private Service Connect z tej podsieci. Podsieć musi być w tym samym regionie co przyłącze sieci. Przyłącze sieci musi być w tym samym regionie co usługa producenta.

Utwórz przyłącze sieci

Utwórz przyłącze sieci w Cloud Shell.

gcloud compute network-attachments create psc-network-attachment \

--region=us-central1 \

--connection-preference=ACCEPT_MANUAL \

--producer-accept-list=$projectid \

--subnets=intf-subnet

Wyświetlanie listy przyłączy sieci

Wyświetl w Cloud Shell przyłącze sieci.

gcloud compute network-attachments list

Opisz przyłącza sieci

Opisz przyłącze sieci w Cloud Shell.

gcloud compute network-attachments describe psc-network-attachment --region=us-central1

Zanotuj identyfikator URI psc-network-attachment, który będzie używany przez producenta podczas tworzenia interfejsu Private Service Connect. Przykład poniżej:

user@cloudshell$ gcloud compute network-attachments describe psc-network-attachment --region=us-central1

connectionPreference: ACCEPT_MANUAL

creationTimestamp: '2023-06-06T20:57:12.623-07:00'

fingerprint: 4Yq6xAfaRO0=

id: '3235195049527328503'

kind: compute#networkAttachment

name: psc-network-attachment

network: https://www.googleapis.com/compute/v1/projects/$projectid/global/networks/consumer-vpc

producerAcceptLists:

- $projectid

region: https://www.googleapis.com/compute/v1/projects/$projectid/regions/us-central1

selfLink: https://www.googleapis.com/compute/v1/projects/$projectid/regions/us-central1/networkAttachments/psc-network-attachment

subnetworks:

- https://www.googleapis.com/compute/v1/projects/$projectid/regions/us-central1/subnetworks/intf-subnet

7. Konfiguracja producenta

Tworzenie producenta sieci VPC

W Cloud Shell wykonaj te czynności:

gcloud compute networks create producer-vpc --project=$projectid --subnet-mode=custom

Tworzenie podsieci producenta

W Cloud Shell utwórz podsieć używaną na potrzeby vNIC0 interfejsu psc.

gcloud compute networks subnets create prod-subnet --project=$projectid --range=10.20.1.0/28 --network=producer-vpc --region=us-central1

8. Włączanie IAP

Aby umożliwić IAP nawiązywanie połączeń z maszynami wirtualnymi, utwórz regułę zapory sieciowej, która:

- Dotyczy wszystkich instancji maszyn wirtualnych, które mają być dostępne za pomocą IAP.

- Zezwala na ruch przychodzący z zakresu adresów IP 35.235.240.0/20. Ten zakres zawiera wszystkie adresy IP używane przez IAP do przekierowywania TCP.

Utwórz w Cloud Shell regułę zapory sieciowej IAP.

gcloud compute firewall-rules create ssh-iap-producer \

--network producer-vpc \

--allow tcp:22 \

--source-ranges=35.235.240.0/20

9. Tworzenie interfejsu Private Service Connect

Interfejs usługi Private Service Connect to zasób, który umożliwia sieci prywatnego środowiska wirtualnego w chmurze (VPC) producenta inicjowania połączeń z różnymi miejscami docelowymi w sieci VPC konsumenta. Sieci producenta i konsumenta mogą znajdować się w różnych projektach i organizacjach.

Jeśli przyłącze sieci akceptuje połączenie z interfejsu Private Service Connect, Google Cloud przydzieli interfejsowi adres IP z podsieci klienta określonej przez przyłącze sieci. Sieci klienta i producenta są połączone i mogą komunikować się za pomocą wewnętrznych adresów IP.

W Cloud Shell utwórz interfejs usługi Private Service Connect (minia) i wstaw wskazany wcześniej URCI z opisu danych wyjściowych przyłącza sieci.

gcloud compute instances create bear --zone us-central1-a --machine-type=f1-micro --can-ip-forward --network-interface subnet=prod-subnet,network=producer-vpc,no-address --network-interface network-attachment=https://www.googleapis.com/compute/v1/projects/$projectid/regions/us-central1/networkAttachments/psc-network-attachment

Weryfikacja wielu kart NIC

Sprawdź, czy interfejs PSC jest skonfigurowany za pomocą odpowiedniego adresu IP. vNIC0 używa prod-subnetu (10.20.1.0/28), a vNIC1 – podsieci intf-subnet klienta (192.168.10.0/28).

gcloud compute instances describe bear --zone=us-central1-a | grep networkIP:

Przykład:

user$ gcloud compute instances describe bear --zone=us-central1-a | grep networkIP:

networkIP: 10.20.1.2

networkIP: 192.168.10.2

10. Zaktualizuj reguły zapory sieciowej konsumenta

Utwórz regułę zapory sieciowej Cloud, aby umożliwić dostęp z niedźwiedzia do lwa

W Cloud Shell utwórz regułę o wyższym priorytecie, która zezwala na ruch wychodzący z zakresu adresów IP podsieci przyłącza (intf-subnet) do miejsc docelowych w zakresie adresów lion-subnet-1.

gcloud compute firewall-rules create allow-limited-egress-to-lion \

--network=consumer-vpc \

--action=ALLOW \

--rules=ALL \

--direction=EGRESS \

--priority=1000 \

--source-ranges="192.168.10.0/28" \

--destination-ranges="192.168.20.0/28" \

--enable-logging

Utwórz w Cloud Shell regułę zezwalającą na ruch przychodzący, która zastępuje domniemaną regułę odmowy ruchu przychodzącego w przypadku ruchu z podsieci psc-network-attachment.

gcloud compute firewall-rules create allow-ingress \

--network=consumer-vpc \

--action=ALLOW \

--rules=ALL \

--direction=INGRESS \

--priority=1000 \

--source-ranges="192.168.10.0/28" \

--enable-logging

Utwórz regułę zapory sieciowej Cloud odmawiającą dostępu z bear do wszystkich zakresów (w tym tygrysa)

W Cloud Shell utwórz regułę o niskim priorytecie, która odrzuca cały ruch wychodzący z zakresu adresów IP podsieci przyłącza sieci – intf-subnet.

gcloud compute firewall-rules create deny-all-egress \

--network=consumer-vpc \

--action=DENY \

--rules=ALL \

--direction=EGRESS \

--priority=65534 \

--source-ranges="192.168.10.0/28" \

--destination-ranges="0.0.0.0/0" \

--enable-logging

Tworzenie reguły zapory sieciowej Cloud umożliwiającej dostęp z serwera cosmo do niedźwiedzia

W Cloud Shell utwórz regułę zezwalającą na ruch przychodzący, która zastępuje domniemaną regułę odmowy ruchu przychodzącego w przypadku ruchu z podsieci psc-network-attachment.

gcloud compute firewall-rules create vm-subnet-allow-ingress \

--network=consumer-vpc \

--action=ALLOW \

--rules=ALL \

--direction=INGRESS \

--priority=1000 \

--source-ranges="192.168.40.0/28" \

--destination-ranges="192.168.10.0/28" \

--enable-logging

11. Tworzenie tras systemu Linux dla interfejsu PSC

Z poziomu instancji interfejsu PSC skonfiguruj trasy Linuksa, aby umożliwić komunikację producenta do podsieci klienta.

Znajdowanie nazwy systemu operacyjnego gościa w interfejsie Private Service Connect

Aby skonfigurować routing, musisz znać nazwę systemu operacyjnego gościa w interfejsie Private Service Connect, która różni się od nazwy interfejsu w Google Cloud.

W Cloud Shell otwórz nową kartę i wykonaj te czynności:

gcloud config list project

gcloud config set project [YOUR-PROJECT-NAME]

projectid=YOUR-PROJECT-NAME

echo $projectid

Zaloguj się do maszyny wirtualnej psc-interface za pomocą IAP w Cloud Shell.

gcloud compute ssh bear --project=$projectid --zone=us-central1-a --tunnel-through-iap

Uzyskaj w Cloud Shell adres IP instancji psc-interface

ip a

Przykład:

user@bear:~$ ip a

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

inet6 ::1/128 scope host

valid_lft forever preferred_lft forever

2: ens4: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1460 qdisc pfifo_fast state UP group default qlen 1000

link/ether 42:01:0a:14:01:02 brd ff:ff:ff:ff:ff:ff

altname enp0s4

inet 10.20.1.2/32 brd 10.20.1.2 scope global dynamic ens4

valid_lft 85991sec preferred_lft 85991sec

inet6 fe80::4001:aff:fe14:102/64 scope link

valid_lft forever preferred_lft forever

3: ens5: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1460 qdisc pfifo_fast state UP group default qlen 1000

link/ether 42:01:c0:a8:0a:02 brd ff:ff:ff:ff:ff:ff

altname enp0s5

inet 192.168.10.2/32 brd 192.168.10.2 scope global dynamic ens5

valid_lft 85991sec preferred_lft 85991sec

inet6 fe80::4001:c0ff:fea8:a02/64 scope link

valid_lft forever preferred_lft forever

Znajdowanie adresu IP bramy interfejsu PSC

Na liście interfejsów sieci znajdź i zapisz nazwę interfejsu powiązaną z adresem IP interfejsu Private Service Connect, na przykład ens5 (vNIC1)

Aby skonfigurować routing, musisz znać adres IP domyślnej bramy interfejsu Private Service Connect

W Cloud Shell użyjemy wartości 1, ponieważ interfejs PSC jest powiązany z vNIC1.

curl http://metadata.google.internal/computeMetadata/v1/instance/network-interfaces/1/gateway -H "Metadata-Flavor: Google" && echo

Przykład powoduje wygenerowanie domyślnego gw 192.168.10.1

user@bear:~$ curl http://metadata.google.internal/computeMetadata/v1/instance/network-interfaces/1/gateway -H "Metadata-Flavor: Google" && echo

192.168.10.1

Dodawanie tras dla podsieci klienta

Dla każdej podsieci klienta, która łączy się z interfejsem Private Service Connect, musisz dodać trasę do domyślnej bramy interfejsu Private Service Connect. Dzięki temu ruch wychodzący z sieci konsumenta będzie powiązany z interfejsem Private Service Connect.

W instancji Bear dodaj trasy do podsieci konsumenta.

sudo ip route add 192.168.20.0/28 via 192.168.10.1 dev ens5

sudo ip route add 192.168.30.0/28 via 192.168.10.1 dev ens5

sudo ip route add 192.168.40.0/28 via 192.168.10.1 dev ens5

Zweryfikuj tabelę tras

Sprawdź w Cloud Shell nowo dodane trasy.

ip route show

Przykład.

user@bear:~$ ip route show

default via 10.20.1.1 dev ens4

10.20.1.0/28 via 10.20.1.1 dev ens4

10.20.1.1 dev ens4 scope link

192.168.10.0/28 via 192.168.10.1 dev ens5

192.168.10.1 dev ens5 scope link

192.168.20.0/28 via 192.168.10.1 dev ens5

192.168.30.0/28 via 192.168.10.1 dev ens5

192.168.40.0/28 via 192.168.10.1 dev ens5

12. Sprawdź, czy udało się połączyć niedźwiedzia z lwem.

Potwierdźmy, że maszyna wirtualna producenta niedźwiedzia może komunikować się z instancją konsumenta, wykonując curl.

Z poziomu instancji Bear zwijaj ją na podstawie adresu IP lwa zidentyfikowanego wcześniej w samouczku.

curl -v <lions IP Address>

Przykład:

user@bear:~$ curl -v 192.168.20.2

* Trying 192.168.20.2:80...

* Connected to 192.168.20.2 (192.168.20.2) port 80 (#0)

> GET / HTTP/1.1

> Host: 192.168.20.2

> User-Agent: curl/7.74.0

> Accept: */*

>

* Mark bundle as not supporting multiuse

< HTTP/1.1 200 OK

< Date: Tue, 06 Jun 2023 03:53:08 GMT

< Server: Apache/2.4.56 (Debian)

< Last-Modified: Mon, 05 Jun 2023 19:41:26 GMT

< ETag: "1e-5fd6716a1e11b"

< Accept-Ranges: bytes

< Content-Length: 30

< Content-Type: text/html

<

Welcome to lion app server !!

* Connection #0 to host 192.168.20.2 left intact

13. Sprawdź, czy połączenie niedźwiedzia z tygrysem jest zablokowane

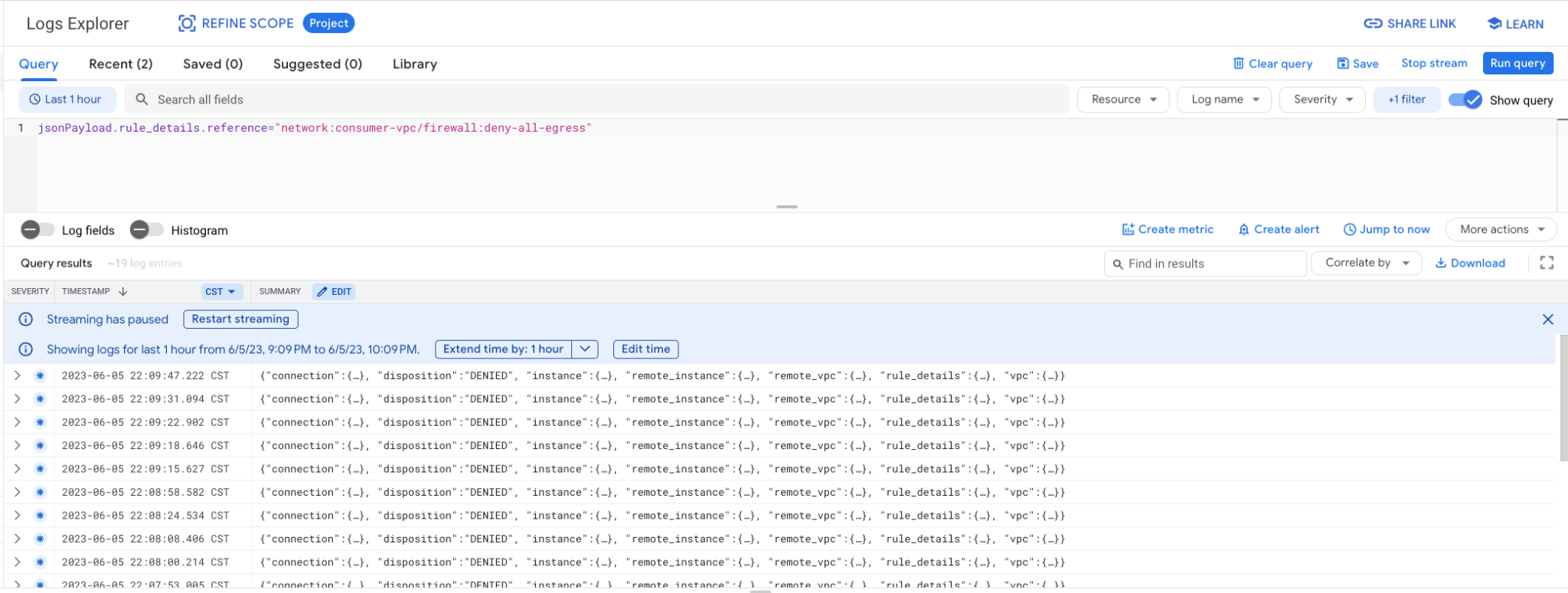

Potwierdźmy, że reguła zapory sieciowej dotycząca ruchu wychodzącego blokuje dostęp z niedźwiedzia do tygrysa, wyświetlając logi zapory sieciowej.

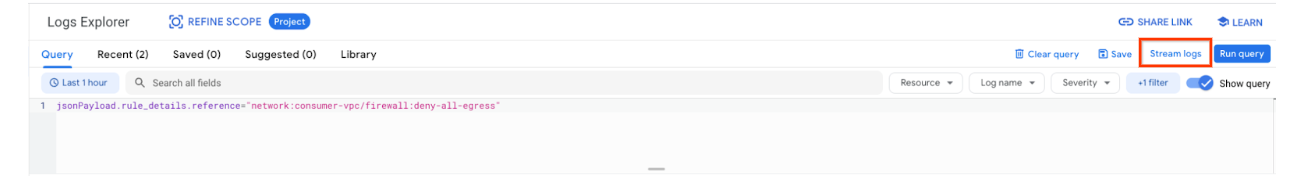

W nowej sesji Cloud Console i przejdź do logowania → Eksplorator logów → wybierz Pokaż zapytanie

Wklej poniższy ciąg zapytania w polu wyszukiwania i wybierz stream (Strumień).

jsonPayload.rule_details.reference="network:consumer-vpc/firewall:deny-all-egress"

Z instancji „miś” wykonaj „curl” pod adresem IP tygrysa, który został zidentyfikowany wcześniej w samouczku w ramach instancji niedźwiedzia. Zwijanie w końcu wygaśnie.

curl -v <tiger's IP Address>

Przykład:

user@bear:~$ curl -v 192.168.30.2

* Trying 192.168.30.2:80...

* connect to 192.168.30.2 port 80 failed: Connection timed out

* Failed to connect to 192.168.30.2 port 80: Connection timed out

* Closing connection 0

curl: (28) Failed to connect to 192.168.30.2 port 80: Connection timed out

Sprawdź, czy eksplorator logów przechwytuje odrzucone logi zapory sieciowej. Aby wyświetlić metadane, wybierz wpis logu i rozwiń zagnieżdżone pola.

14. Weryfikacja połączenia między kosmosem a łącznością została zakończona

Otwórz nową kartę Cloud Shell i zaktualizuj ustawienia projektu.

W Cloud Shell wykonaj te czynności:

gcloud config list project

gcloud config set project [YOUR-PROJECT-NAME]

projectid=YOUR-PROJECT-NAME

echo $projectid

Zaloguj się w instancji cosmo za pomocą IAP w Cloud Shell.

gcloud compute ssh cosmo --project=$projectid --zone=us-central1-a --tunnel-through-iap

Wykonaj w Cloud Shell polecenie ping względem adresu IP niedźwiedzia vNIV1 zidentyfikowanego wcześniej w samouczku

ping <bears vNIC1 IP Address>

Przykład:

user@cosmo:~$ ping 192.168.10.2 -c 5

PING 192.168.10.2 (192.168.10.2) 56(84) bytes of data.

64 bytes from 192.168.10.2: icmp_seq=1 ttl=64 time=0.277 ms

64 bytes from 192.168.10.2: icmp_seq=2 ttl=64 time=0.288 ms

64 bytes from 192.168.10.2: icmp_seq=3 ttl=64 time=0.265 ms

64 bytes from 192.168.10.2: icmp_seq=4 ttl=64 time=0.264 ms

64 bytes from 192.168.10.2: icmp_seq=5 ttl=64 time=0.366 ms

15. Czyszczenie danych

Usuń z Cloud Shell komponenty samouczka.

gcloud compute instances delete bear --zone=us-central1-a --quiet

gcloud compute instances delete lion --zone=us-central1-a --quiet

gcloud compute instances delete tiger --zone=us-central1-a --quiet

gcloud compute instances delete cosmo --zone=us-central1-a --quiet

gcloud compute network-attachments delete psc-network-attachment --region=us-central1 --quiet

gcloud compute firewall-rules delete allow-ingress allow-limited-egress-to-lion deny-all-egress ssh-iap-consumer ssh-iap-producer vm-subnet-allow-ingress --quiet

gcloud compute networks subnets delete cosmo-subnet-1 intf-subnet lion-subnet-1 prod-subnet tiger-subnet-1 --region=us-central1 --quiet

gcloud compute routers delete cloud-router-for-nat --region=us-central1 --quiet

gcloud compute networks delete consumer-vpc --quiet

gcloud compute networks delete producer-vpc --quiet

16. Gratulacje

Gratulujemy! Udało Ci się skonfigurować i zweryfikować interfejs Private Service Connect oraz połączenie klienta i producenta przez wdrożenie reguł zapory sieciowej.

Udało Ci się utworzyć infrastrukturę konsumenta i dodać przyłącze sieci, które pozwoliło producentowi utworzyć maszynę wirtualną typu multi-Nic, aby pomostować komunikację między konsumentem a producentem. Wiesz już, jak utworzyć reguły zapory sieciowej w sieci VPC konsumenta, która zezwala na połączenia z instancjami w środowisku VPC konsumenta i producenta.

Cosmopup uważa, że samouczki są świetne!

Co dalej?

Przejrzyj te samouczki...

- Korzystanie z usługi Private Service Connect przy użyciu GKE

- Używanie usługi Private Service Connect do publikowania i używania usług

- Łącz się z usługami lokalnymi przez sieć hybrydową za pomocą usługi Private Service Connect i wewnętrznego systemu równoważenia obciążenia serwera proxy TCP

Więcej informacji filmy,

- Omówienie usługi Private Service Connect

- Czym jest Private Service Connect?

- Obsługiwane typy systemów równoważenia obciążenia