1. 簡介

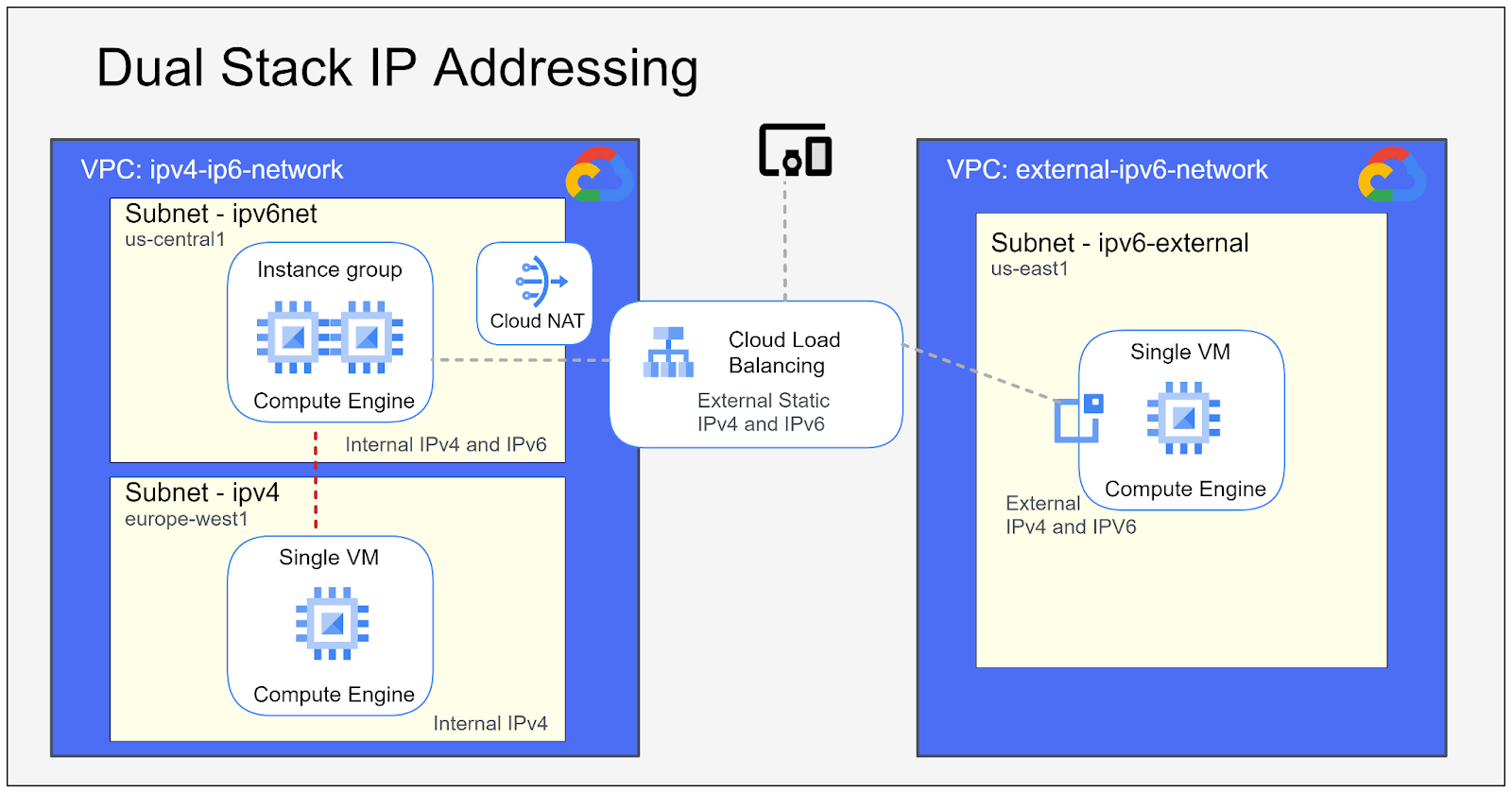

Google Cloud 中的 IP 位址選項

IP 位址有助於識別網路中的網路和主機。IPv4 和 IPv6 位址類型不得重複。這些位址不得重複,以便允許網路上的流量識別封包交換的來源和目的地。IP 位址在 Google Cloud 中並不是唯一的,而且存在於雲端和地端部署環境中。

虛擬私人雲端 (VPC)

虛擬私有雲是傳統資料中心的邏輯表示法,除了預設的虛擬私有雲和自動模式虛擬私有雲之外,Google Cloud 也允許您建立自訂虛擬私有雲。這些自訂虛擬私有雲可讓您完整管理虛擬私有雲設定。

負載平衡器

負載平衡器可讓您在應用程式的多個執行個體之間分配流量。Google Cloud 的負載平衡說明文件列出了幾個負載平衡器類型。在本研究室中,我們會建立全域外部應用程式負載平衡器,以存取我們的簡易網站。

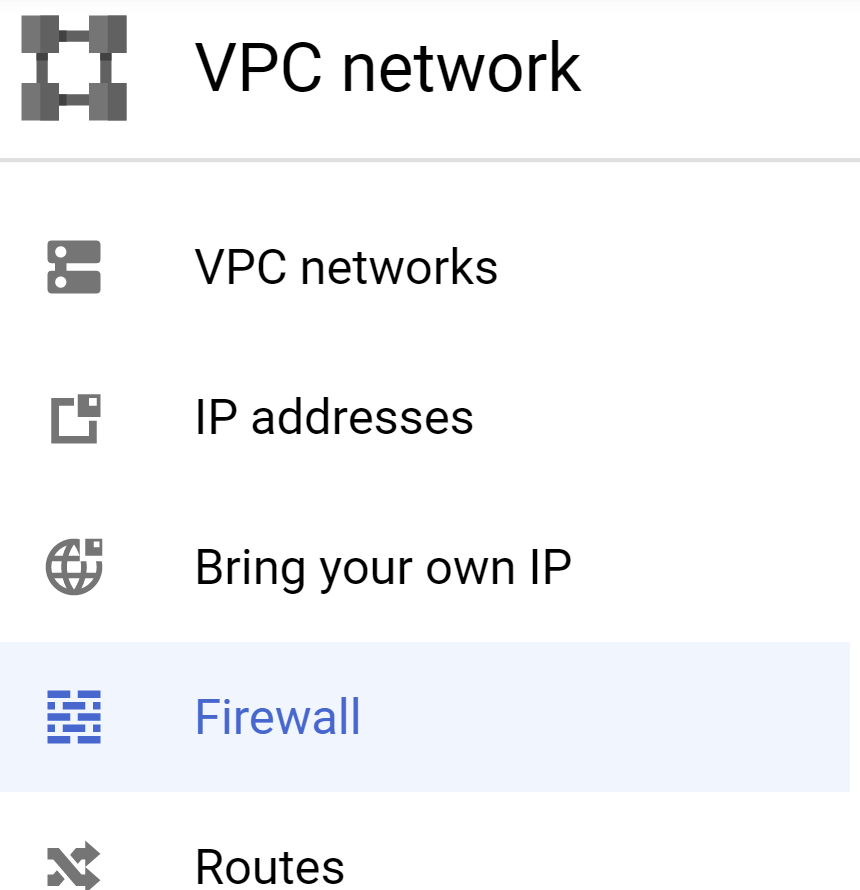

Cloud NAT

這讓私人子網路能與網際網路通訊。運作方式是將您的內部 IP 位址轉譯為公開 IP 位址,藉此連線至外部主機。接著,來自外部來源的傳回流量會在 NAT 閘道反向轉譯,使用私人定址功能將流量傳回用戶端。連線會以輸出方式啟動。

虛擬機器

這些是執行作業系統的虛擬系統。可根據使用者需求進行設定,其中包含記憶體、儲存空間、網路和 OS 元件。

建構項目

在這個程式碼研究室中,您會建立兩個自訂虛擬私有雲,並啟用及設定 IPv4 和 IPv6 位址類型 (內部和外部)。您也會在使用私人 IP 位址的 VM 上建構簡易的 nginx 伺服器、透過外部應用程式負載平衡器公開該伺服器,並使用 IPv4 和 IPv6 位址連線至該伺服器:

- 建立兩個自訂虛擬私有雲,並新增一些防火牆規則

- 建立單一堆疊 IPv4 和雙堆疊 IPv4_IPv6 子網路

- 為子網路中的私人資源建立 NAT 閘道,以便取得更新

- 使用 MIG 建立私人 VM Apache 伺服器

- 使用靜態 IPV4 和 IPv6 位址,透過應用程式負載平衡器公開私人 VM 伺服器

- 建立外部 IPv4、IPv6 用戶端

- 從用戶端連線至 IPv4 和 IPv6 應用程式負載平衡器位址

課程內容

- 如何建立自訂虛擬私有雲

- 如何在子網路上啟用 IPV6

- 如何設定防火牆規則

- 如何建立 NAT 閘道

- 如何建立代管執行個體群組

- IPv4、IPv6 用戶端的建立方式

- 如何建立靜態 IP

- 如何建立應用程式 LB

本程式碼研究室著重於 IP 位址,也會特別使用 VM 和負載平衡器。

軟硬體需求

- 連線至 Google Cloud 控制台的網路瀏覽器

- 能夠建立虛擬私有雲和防火牆規則

- 可使用 SSH

- Google Cloud 帳戶

2. 開始設定

研究室設定

自修環境設定

- 登入 Google Cloud 控制台,建立新專案或重複使用現有專案。如果您還沒有 Gmail 或 Google Workspace 帳戶,請先建立帳戶。

- 「專案名稱」是這項專案參與者的顯示名稱。這是 Google API 未使用的字元字串。您可以隨時更新付款方式。

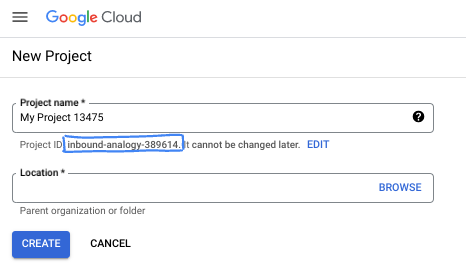

- 所有 Google Cloud 專案的專案 ID 均不得重複,而且設定後即無法變更。Cloud 控制台會自動產生一個不重複的字串。但通常是在乎它何在在大部分的程式碼研究室中,您必須參照專案 ID (通常為

PROJECT_ID)。如果您對產生的 ID 不滿意,可以隨機產生一個 ID。或者,您也可以自行嘗試,看看是否支援。在這個步驟後,這個名稱即無法變更,而且在專案期間內仍會保持有效。 - 資訊中的第三個值是專案編號,部分 API 會使用這個編號。如要進一步瞭解這三個值,請參閱說明文件。

- 接下來,您需要在 Cloud 控制台中啟用計費功能,才能使用 Cloud 資源/API。執行本程式碼研究室不會產生任何費用 (如果有的話)。如要關閉資源,以免產生本教學課程結束後產生的費用,您可以刪除自己建立的資源或刪除專案。新使用者符合 $300 美元免費試用計畫的資格。

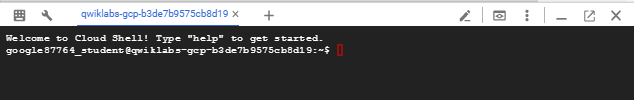

啟動 Cloud Shell

雖然 Google Cloud 可以從筆記型電腦遠端操作,但在本程式碼研究室中,您將使用 Google Cloud Shell,這是一種在 Cloud 中執行的指令列環境。

在 Google Cloud 控制台,按一下右上方的工具列上的 Cloud Shell 圖示:

佈建並連線至環境的作業只需幾分鐘的時間。完成後,您應該會看到類似下方的內容:

這部虛擬機器都裝載了您需要的所有開發工具。提供永久的 5 GB 主目錄,而且在 Google Cloud 中運作,大幅提高網路效能和驗證能力。本程式碼研究室的所有工作都可以在瀏覽器中完成。不必安裝任何程式。

3. 設定自訂虛擬私有雲

為什麼要使用自訂虛擬私有雲?

在這個研究室中,我們會新增一些防火牆規則,包含 IPv6 流量的防火牆規則,並希望能區隔預設網路與預設網路。此外,我們也會在子網路中啟用 IPv6。需要注意的部分是必須在自訂模式網路上啟用。這項功能不支援在自動模式網路中自動建立的子網路。

使用內部 IPv6 設定自訂虛擬私有雲

- 在「網路」下方選取「虛擬私有雲網路」

- 選取頂端的「建立虛擬私有雲網路」

- 在「建立虛擬私有雲網路」部分,新增下列項目:

- 在「Name」(名稱) 中輸入 ipv4-ipv6-network。

- 在「虛擬私有雲網路 ULA 內部 IPv6 範圍」專區中,選取「已啟用」

- 在「分配 ULA 內部 IPv6 範圍」部分中,選取「自動」

- 在「Subnet creation mode」(建立子網路模式) 選擇 [Custom] (自訂)。

- 在「New subnet」(新子網路) 部分,指定子網路的下列設定參數:

設定 | 值 |

名稱 | ipv4 |

區域 | europe-west1 |

IP 堆疊類型 | IPv4(單一堆疊) |

IPv4 範圍 | 192.168.10.0/24 |

建立次要 IPv4 範圍 | 選取 |

子網路範圍名稱 1 | ipv4 秒 |

次要 IPv4 範圍 1 | 10.0.10.0/24 |

- 選取「完成」

- 我們要新增另一個子網路,並啟用 IPV6。如要新增其他子網路,請選取「新增 SUBNET」。在「New subnet」(新子網路) 部分,指定子網路的下列設定參數:

- 在「Name」(名稱) 中輸入 ipv6net。

- 在「區域」部分,選取「us-central1」

- 在「IP 堆疊類型」部分,選取「IPv4 和 IPV6 (雙重堆疊)」

- 在「IPv4 範圍」中輸入 192.168.20.0/24。

- 在「IPv6 存取權類型」部分,選取「內部」。

- 選取「完成」

- 在「防火牆規則」區段,選取下列選項

- 在 IPv4「Firewall rules」(防火牆規則) 分頁中選取所有可用選項:allow-cutom (用於內部通訊)、allow-icmp、allow-rdp 和 allow-ssh。

- 在「IPv6 防火牆規則」分頁中選取所有可用選項:allow-ipv6-cutom (用於內部通訊)、allow-ipv6-icmp、allow-ipv6-rdp、allow-ipv6-ssh。

這些選項會自動為新的子網路建立相符的規則。

設定使用外部 IPv6 的自訂虛擬私有雲

- 在「網路」下方選取「虛擬私有雲網路」

- 選取頂端的「建立虛擬私有雲網路」

- 在「建立虛擬私有雲網路」部分,新增下列項目:

- 在「Name」(名稱) 中輸入 external-ipv6-network 做為網路。

- 在「虛擬私有雲網路 ULA 內部 IPv6 範圍」專區中,選取「已啟用」

- 在「分配 ULA 內部 IPv6 範圍」部分中,選取「自動」

- 在「Subnet creation mode」(建立子網路模式) 選擇 [Custom] (自訂)。

- 在「New subnet」(新子網路) 部分,指定子網路的下列設定參數:

- 在子網路的「Name」(名稱) 中輸入 ipv6-external。

- 在「區域」部分,選取「us-east1」

- 在「IP 堆疊類型」部分,選取「IPv4 和 IPv6 (雙層堆疊)」

- 在「IPv4 範圍」中輸入 192.168.200.0/24。

- 在「IPv6 存取權類型」部分,選取「外部」。

- 選取「完成」

- 在「防火牆規則」區段,選取下列選項

- 在 IPv4「Firewall rules」(防火牆規則) 分頁中選取所有可用選項:allow-cutom (用於內部通訊)、allow-icmp、allow-rdp 和 allow-ssh。

- 在「IPv6 防火牆規則」分頁中選取所有可用選項:allow-ipv6-cutom (用於內部通訊)、allow-ipv6-icmp、allow-ipv6-rdp、allow-ipv6-ssh。在本研究室中,我們會使用這個選項在新子網路中自動建立相符的規則。

驗證防火牆規則

防火牆規則控管機制可讓您拒絕傳送至服務的流量。

如要確認規則是否存在,請按照下列步驟操作:

- 前往虛擬私有雲網路頁面

- 選取左側面板上的「防火牆」

- 查看顯示區域,並確定您看見新網路的防火牆規則。捲動畫面,找到「網路」欄並向下捲動。您應該會在防火牆規則的網路欄中看到您建立的網路名稱。例如 ipv4-ipv6-network 和 external-ipv6-network。此名稱在專案中不得重複。

- 接下來,我們會建立新的防火牆規則來允許健康狀態檢查

- 選取頂端列的「啟用 Cloud Shell」 (

) 以開啟 Cloud Run f 尚未開啟。系統會開啟 Cloud Shell 工作階段,並顯示指令列提示。請確認您位於正確的專案,並貼上以下程式碼。

) 以開啟 Cloud Run f 尚未開啟。系統會開啟 Cloud Shell 工作階段,並顯示指令列提示。請確認您位於正確的專案,並貼上以下程式碼。

gcloud compute firewall-rules create ipv4-ipv6-hc \ --direction=INGRESS \ --network=ipv4-ipv6-network \ --action=ALLOW \ --rules=tcp:80,tcp:8080,tcp:443 \ --source-ranges=35.191.0.0/16,130.211.0.0/22,209.85.152.0/22,209.85.204.0/22 \ --target-tags=ipv6-server

- 完成驗證後,畫面上會顯示連結至 ipv4-ipv6-network 的防火牆規則 ipv6-ipv4-hc。

4. 設定 NAT 閘道

- 前往「網路服務」頁面

- 選取「Cloud NAT」,然後選取「Get started」。

- 閘道名稱:使用 ipv4-ipv6-nat

- 選取「ipv4-ipv6-network」網路。

- 選取 us-central1 區域

- Cloud Router 選取「建立新路由器」

- 建立路由器頁面,設定下列項目:

- 名稱為 ipv4-ipv6-nat-router

- 其餘設定都保留預設值,然後選取「create」

- 返回「建立 Cloud NAT 閘道」頁面,改為選取「建立」選項,

5. 在私人虛擬私有雲中設定執行個體

建立私人虛擬私有雲執行個體範本

- 開啟 Cloud Shell。

- 如有多個

- 複製並貼上下列資訊

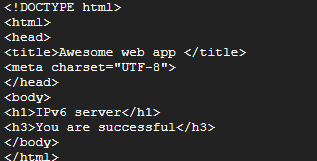

gcloud compute instance-templates create ipv6-internal-server \ --region=us-central1 \ --network-interface=subnet=ipv6net,no-address,stack-type=IPV4_IPV6 \ --machine-type=n1-standard-1 \ --metadata=^,@^startup-script=\#\!/bin/bash$'\n'\#\ package\ updates\ \ \ \ \ \ $'\n'apt\ update\ -y$'\n'apt\ install\ nginx\ -y$'\n'systemctl\ start\ nginx$'\n'systemctl\ enable\ nginx$'\n'systemctl\ status\ nginx\ \|\ grep\ Active$'\n'chown\ -R\ \$USER:\$USER\ /var/www$'\n'cd\ /var/www/html/$'\n'echo\ \'\<\!DOCTYPE\ html\>\'\ \>\ /var/www/html/index.html$'\n'echo\ \'\<html\>\'\ \>\>\ /var/www/html/index.html$'\n'echo\ \'\<head\>\'\ \>\>\ /var/www/html/index.html$'\n'echo\ \'\<title\>Awesome\ web\ app\</title\>\'\ \>\>\ /var/www/html/index.html$'\n'echo\ \'\<meta\ charset=\"UTF-8\"\>\'\ \>\>\ /var/www/html/index.html$'\n'echo\ \'\</head\>\'\ \>\>\ /var/www/html/index.html$'\n'echo\ \'\<body\>\'\ \>\>\ /var/www/html/index.html$'\n'echo\ \'\<h1\>IPv6\ server\</h1\>\'\ \>\>\ /var/www/html/index.html$'\n'echo\ \'\<h3\>You\ are\ successful\</h3\>\'\ \>\>\ /var/www/html/index.html$'\n'echo\ \'\</body\>\'\ \>\>\ /var/www/html/index.html$'\n'echo\ \'\</html\>\'\ \>\>\ /var/www/html/index.html$'\n' --tags=ipv6-server,http-server,https-server \ --create-disk=auto-delete=yes,boot=yes,device-name=ipv6-internal-server,image=projects/debian-cloud/global/images/debian-11-bullseye-v20230306,mode=rw,size=20,type=pd-balanced

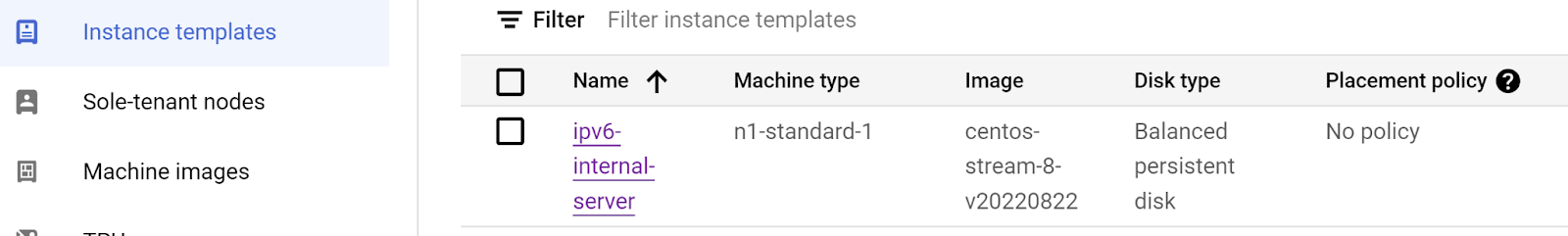

- 前往 Compute Engine

- 選取「執行個體範本」

- 「執行個體範本」視窗中會顯示您剛建立的範本

- 按一下範本名稱,然後向下捲動查看設定。

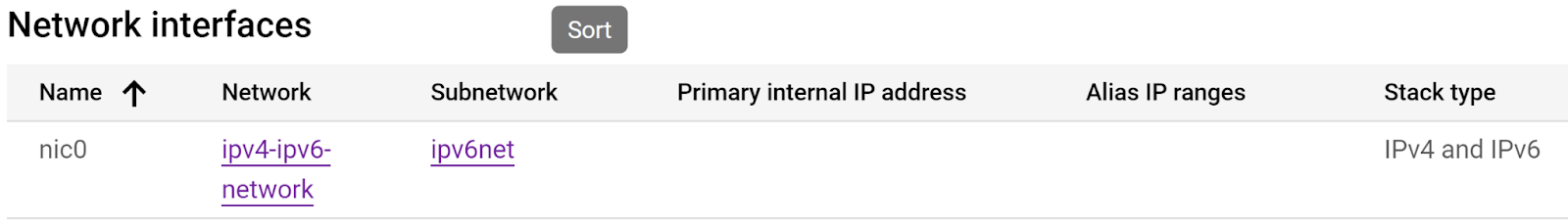

- 在「網路介面」下方,確認「堆疊類型」顯示為「IPv4 和 IPv6」

在私人虛擬私有雲中建立執行個體群組

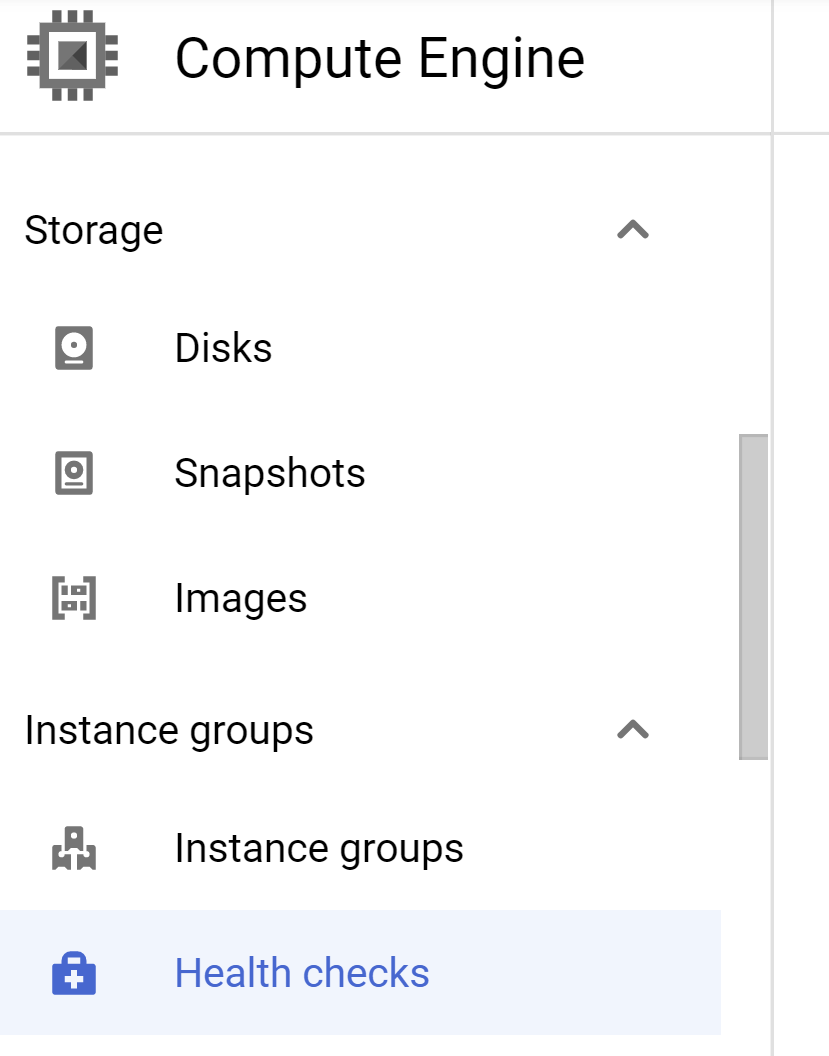

- 前往 Compute Engine

- 選取展開「執行個體群組」

- 選取「健康狀態檢查」

- 選取「建立健康狀態檢查」

- 在「Create a health check」(建立健康狀態檢查) 頁面,使用下列指令:

- 在「Name」(名稱) 中使用 ipv6-server-hc。

- 通訊協定 TCP 通訊埠 80

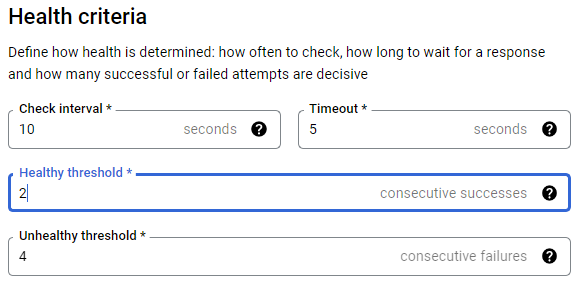

- 捲動至「健康條件」部分

- 檢查時間間隔 10,逾時 5

- 良好健康狀態判定門檻 2,不良健康狀態判定門檻 4

- 捲動至頁面結尾,選取「建立」

- 前往 Compute Engine

- 選取「執行個體群組」

- 選取「建立執行個體群組」

- 選取「New managed instance group (有狀態)」(新增代管執行個體群組 (有狀態))

- 在「Name」(名稱) 中使用 ipv6-server-igp。

- 針對「執行個體範本」,使用 ipv6-internal-server

- 在「數量」部分,使用「2」

- 針對位置使用「單一可用區」,請確認地區為 us-central1。

- 在「自動修復」下方向下捲動:

- 健康狀態檢查使用 ipv6-server-hc

- 在「初始延遲」部分,輸入 120

- 其餘設定都保留預設值,然後選取「create」

執行個體群組建立作業會在幾分鐘內完成

驗證執行個體群組和 VM

執行個體群組完成後,即可驗證

- 前往「Compute Engine」並選取「執行個體群組」

- 選取您剛建立的執行個體群組名稱 ipv6-server-igp。

- 請確定您會看到以下內容:

- 執行個體按照狀態分類 2 個執行個體 (如果尚未顯示健康狀態,請給系統一些時間執行所有健康狀態檢查)

- 執行個體 (依健康狀態) 100% 健康狀態良好

接著,直接跳到這個執行個體群組中的 VM,並進行測試

- 選取 VM 執行個體,您應該會看到兩個名稱開頭為 ipv6-server-igp 的 VM

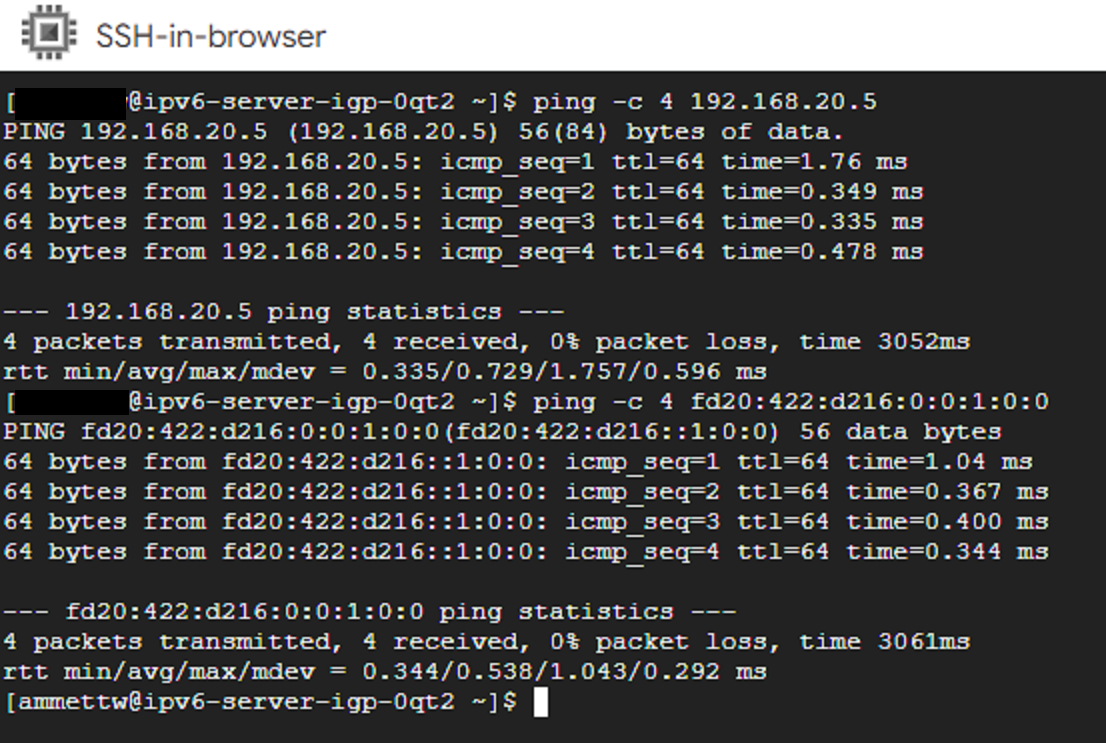

- 捲動瀏覽「內部 IP」欄下方,您應該會看到「IPV4 和 IPV6」位址。請記下每個伺服器的兩個位址,

- 選取第一個 VM 旁的「SSH」。系統會直接開啟對伺服器的 SSH 工作階段。

- 在 SSH 視窗中輸入

curl localhost。您應該會在顯示 HTML 的 VM 上執行網路伺服器的回應,如下所示:

- 下一個輸入

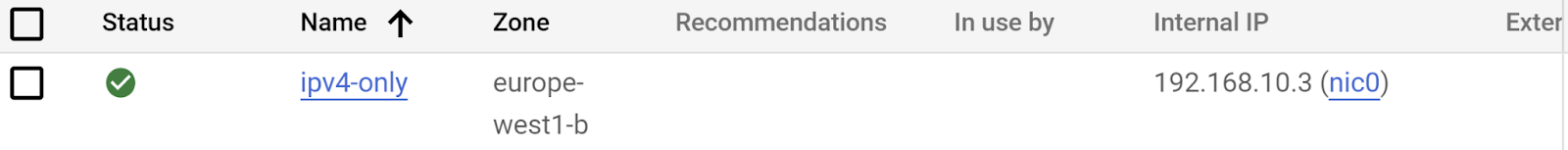

ip addr即可顯示地址資訊。確認 exxx 介面與您在步驟 6 中為這個 VM 記錄的 IPv4 和 IPv6 位址相同 - 從這個 VM 執行

ping -c 4 XXXX到第二個 VM IPv4 位址,然後使用第二個 VM IPv6 位址執行相同操作。

- <選填>您可以透過 SSH 連至第二個 VM 並執行相同測試請嘗試對 VM 1 IPv4 和 IPv6 位址進行連線偵測 (ping)。

在私人虛擬私有雲中建立獨立式 IPv4 執行個體

- 前往 Compute Engine

- 選取「VM 執行個體」,然後選取「建立執行個體」

- 按照下列方式填寫設定頁面:

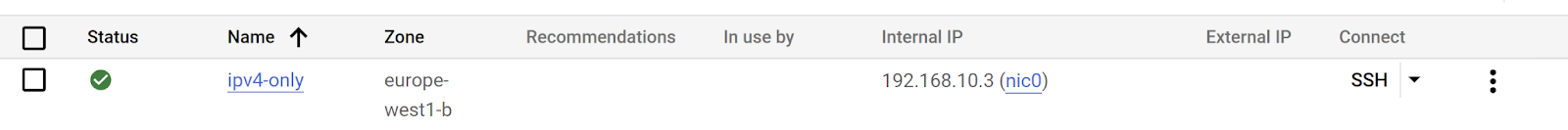

- 名稱請使用 ipv4-only

- 區域選取 europe-west1

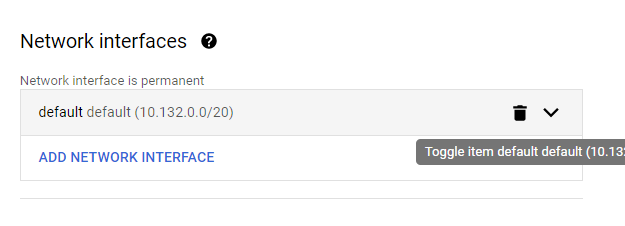

- 向下捲動,展開「進階選項」,然後展開「網路」。接著在網路介面

中使用以下內容

中使用以下內容

- 選取預設旁的下拉式箭頭,即可查看編輯介面選項

- 將網路變更為 ipv4-ipv6-network

- 子網路 ipv4

- 在外部 IPv4 位址中選取「無」

- 選取「完成」

- 捲動至頁面底部,然後選取「建立」

- VM 建立作業需要幾分鐘才能完成。這個 VM 位於僅限 IPv4 的子網路,未指派外部 IP 位址。如須確認,請前往「VM 執行個體」頁面找出名為 ipv4-only 的 VM

- 選擇透過 SSH 連線至名為 ipv4-only 的 VM

- 對已建立的 VM 使用 ipv6-server-igp 名稱前建立的任何私人 IPv4 位址執行

ping -c 4 X.X.X.X。您已成功對這些 VM 的內部 IPv4 位址進行連線偵測 (ping)。

6. 在私人虛擬私有雲中使用 IPv4 和 IPv6 位址建立應用程式負載平衡器

建立兩個靜態外部 IP

- 前往虛擬私有雲網路頁面

- 選取「IP 位址」,然後選取「預留外部靜態位址」。

- 針對 IPv4 位址,請使用下列指令:

- 名稱 ipv4-lb-ip

- IP 版本 IPv4

- 類型 Global

- 捲動至結尾,然後選取「預訂」

- 在「IPv6 address」(IPv6 位址) 部分中,重複步驟 2,並使用下列指令:

- 名稱為 ipv6-lb-ip

- IP 版本 IPv6

- 類型 Global

- 捲動至結尾,然後選取「預訂」

請記下這些 IP 位址。在上一節中,您將會用到。

建立外部應用程式 LB

- 前往「網路服務」頁面

- 選取「建立負載平衡器」

- 在「類型負載平衡器」下方選取「應用程式負載平衡器 (HTTP/HTTPS)」,然後點選「下一步」。

- 在「Public prospect or internal」(公開或內部) 下方,選取「Public Office (external)」(公開 (外部)),然後選取 next (下一步)

- 在「全域或單一區域部署」下方,選取「最適合全域工作負載」,然後選取「下一步」。

- 在「負載平衡器代別」下方,選取「全域外部應用程式負載平衡器」,然後選取「下一步」。

- 選取「設定」

- 在頂端的「建立全域外部應用程式負載平衡器」下方,使用名稱 ipv4-ipv6-lb-demo。

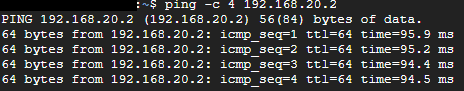

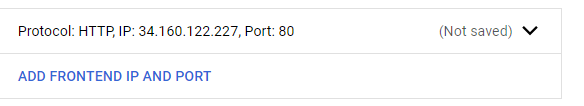

- 接著選取「前端設定」,並使用下列項目:

- 名稱 ipv4-fe-lb

- 通訊協定 HTTP

- IP 版本 IPv4

- 在「IP address」(IP 位址) 中選取「ipv4-lb-ip」,以指派我們建立的靜態外部 IPv4 IP

- 通訊埠 80

- 選取「完成」

- 在「前端進行設定」和「IPv6 連結」下方,選取「新增前端 IP 和通訊埠:」

- 名稱 ipv6-fe-lb

- 通訊協定 HTTP

- IP 版本 IPv6

- 在「IP address」(IP 位址) 中選取「ipv6-lb-ip」,以指派我們建立的靜態外部 IPv6 IP

- 通訊埠 80

- 選取「完成」

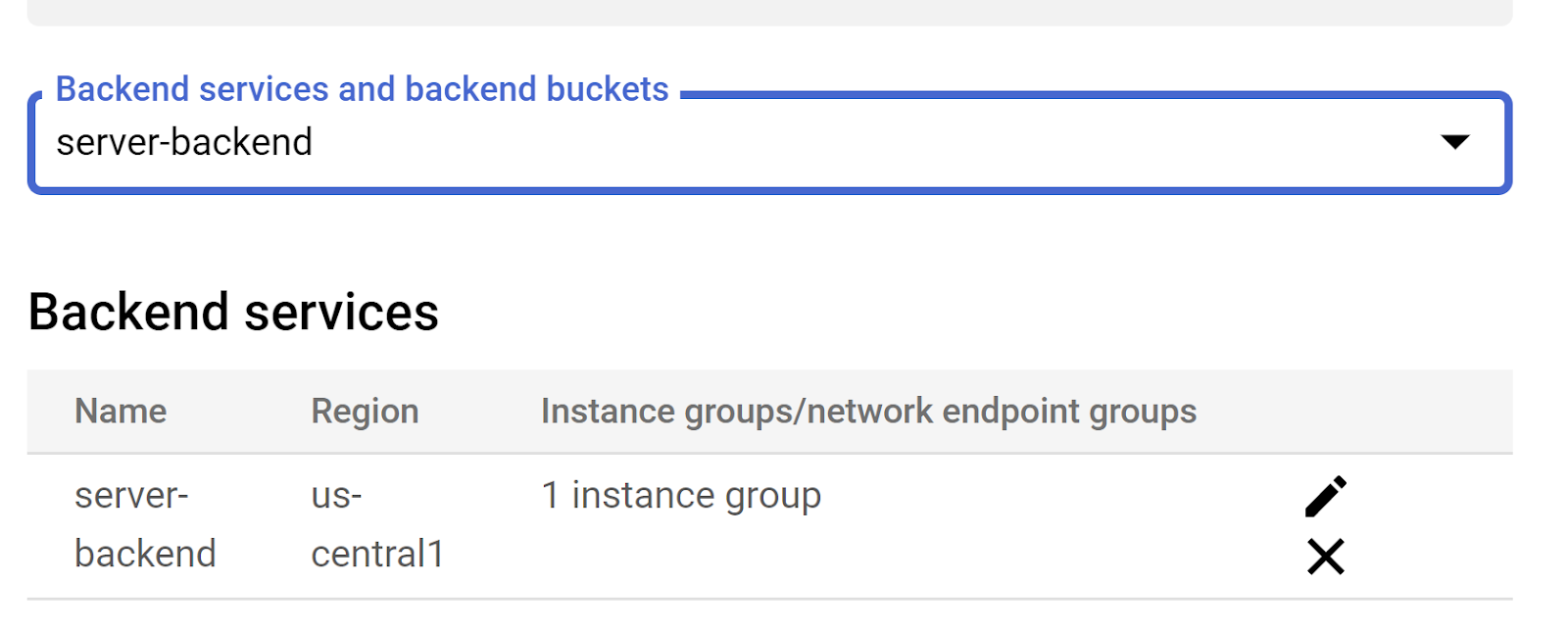

- 在「後端服務和後端值區」下方的右側窗格,選取「後端設定」,然後選擇「建立後端服務」,然後使用下列指令:

- 將名稱命名為 server-backend

- 後端類型 Instance group

- 通訊協定 HTTP

- 執行個體群組 ipv6-server-igp

- 通訊埠編號 80, 8080

- 取消選取「啟用 Cloud CDN」

- 健康狀態檢查選取 ipv6-server-hc

- 捲動至「建立」部分

- 然後選取「確定

」

」

- 捲動至頁面底部,選擇「建立」。完成後,您應該會看到這個

- 按一下新 LB 的名稱,並在前端下方記下 ipv4 和 ipv6 位址。上次測試時會用到。

7. 建立採用外部和內部 IPv4 和 IPv6 位址的單一執行個體

使用外部 IPv4 和 IPv6 位址單獨建立獨立連線

- 前往 Compute Engine

- 選取「VM 執行個體」,然後選取「建立執行個體」

- 按照下列方式填寫設定頁面:

- 名稱:external-ipv4-ipv6

- 選取 us-east1 地區

- 向下捲動,展開「進階選項」,然後展開「網路」。現在使用下列程式碼:

- 在「網路介面」下方,選取「網路 external-ipv6-network」

- 子網路 ipv6-external

- IP 堆疊類型 IPv4 和 IPv6 (雙重堆疊)

- 選取外部 IPv4 位址「臨時」

- 選取「完成」

- 捲動至頁面底部,然後選取「建立」

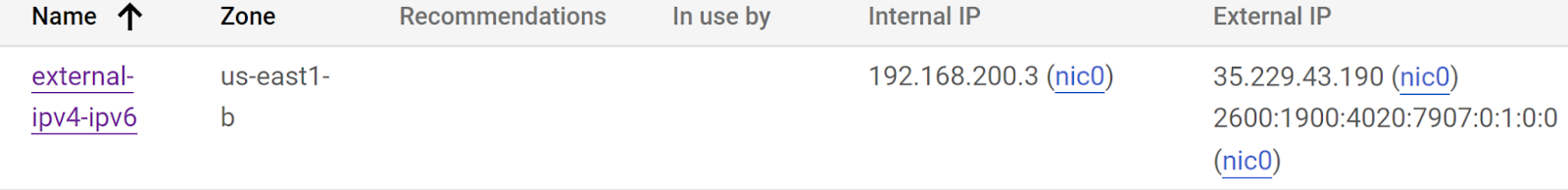

- VM 建立作業需要幾分鐘才能完成。這個 VM 位於具備外部 IPv6 位址存取權的 IPv4_IPv6 子網路。如何前往「VM 執行個體」頁面找出名為 external-ipv4-ipv6 的 VM

- 選取「SSH」選項,透過 SSH 連線至 external-ipv4-ipv6 VM

- 輸入

ip addr檢查指派給 VM 的 IPv4 和 IPv6 位址 - 前往 ipv4-ipv6-lb-demo 的 IPv4 位址。

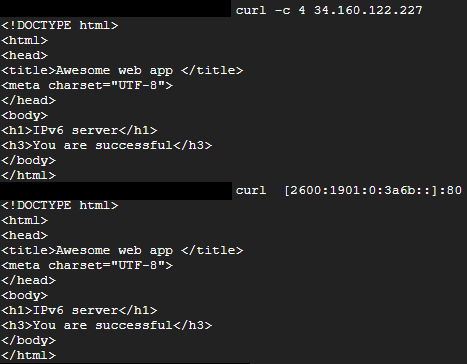

- 在 external-ipv4-ipv6 VM SSH 工作階段類型

curl X.X.X.X中,X.X.X.X 是 ipv4-ipv6-lb-demo 負載平衡器的 IPv4 位址。您應該會在 ipv4-ipv6-network 中看到伺服器上運作的網站的 HTML。 - 在 external-ipv4-ipv6 VM SSH 工作階段類型

curl [X:X:X:X]:80中,X:X:X:X 是 ipv4-ipv6-lb-demo 負載平衡器的 IPv6 位址。程式碼應如下所示:curl [2600:1901:X:XXXX::]:80您應該會看到在 ipv4-ipv6-network 伺服器上運作的網站的 HTML 程式碼。

8. 清除

如要清除專案,您可以執行下列指令。

gcloud compute instances delete external-ipv4-ipv6 --zone=us-east1-b --quiet gcloud compute instances delete ipv4-only --zone=europe-west1-b --quiet gcloud compute forwarding-rules delete ipv4-fe-lb --global --quiet gcloud compute forwarding-rules delete ipv6-fe-lb --global --quiet gcloud compute target-http-proxies delete ipv4-ipv6-lb-demo-target-proxy --quiet gcloud compute target-http-proxies delete ipv4-ipv6-lb-demo-target-proxy-2 --quiet gcloud compute url-maps delete ipv4-ipv6-lb-demo --quiet gcloud compute backend-services delete server-backend --global --quiet gcloud compute addresses delete ipv4-lb-ip --global --quiet gcloud compute addresses delete ipv6-lp-ip --global --quiet gcloud compute instance-groups managed delete ipv6-server-igp --zone us-central1-a --quiet gcloud compute instance-templates delete "ipv6-internal-server" --quiet gcloud compute health-checks delete ipv6-server-hc --quiet gcloud compute routers nats delete ipv4-ipv6-nat --router=ipv4-ipv6-nat-router --region=us-central1 --quiet gcloud compute routers delete ipv4-ipv6-nat-router --region=us-central1 --quiet gcloud compute firewall-rules delete external-ipv6-network-allow-ipv6-custom external-ipv6-network-allow-ipv6-ssh external-ipv6-network-allow-rdp external-ipv6-network-allow-ipv6-rdp external-ipv6-network-allow-ssh external-ipv6-network-allow-ipv6-icmp external-ipv6-network-allow-custom external-ipv6-network-allow-icmp --quiet gcloud compute firewall-rules delete ipv4-ipv6-hc ipv4-ipv6-network-allow-custom ipv4-ipv6-network-allow-ipv6-icmp ipv4-ipv6-network-allow-icmp ipv4-ipv6-network-allow-ssh ipv4-ipv6-network-allow-rdp ipv4-ipv6-network-allow-ipv6-ssh ipv4-ipv6-network-allow-ipv6-rdp ipv4-ipv6-network-allow-ipv6-custom --quiet gcloud compute networks subnets delete ipv4 --region=europe-west1 --quiet gcloud compute networks subnets delete ipv6net --region=us-central1 --quiet gcloud compute networks subnets delete ipv6-external --region=us-east1 --quiet gcloud compute networks delete external-ipv6-network --quiet gcloud compute networks delete ipv4-ipv6-network --quiet

9. 恭喜

恭喜,您已成功探索 IPv4 和 IPv6 網路選項!

參考文件

- 說明文件:IP 位址

- 說明文件:在子網路上啟用 IPv6。

- 說明文件:外部 HTTP(S)、SSL Proxy 和外部 TCP 的 IPv6 終止功能

使用手冊上次更新日期:2023 年 3 月

研究室上次測試日期:2023 年 3 月