1. Giới thiệu

Eventarc giúp bạn dễ dàng kết nối nhiều dịch vụ (Cloud Run, Kubernetes, Quy trình công việc) với các sự kiện từ nhiều nguồn. Kiến trúc này cho phép bạn xây dựng các cấu trúc do sự kiện điều khiển, trong đó các dịch vụ vi mô được ghép nối và phân phối một cách lỏng lẻo. API này cũng giúp bạn xử lý việc truyền dẫn, phân phối, bảo mật, uỷ quyền và xử lý lỗi, nhờ đó cải thiện tính linh hoạt của nhà phát triển và khả năng phục hồi của ứng dụng. Hãy xem Kích hoạt Cloud Run bằng các sự kiện trong lớp học lập trình về Eventarc để tìm hiểu về Eventarc.

Trong lớp học lập trình này, bạn sẽ sử dụng Eventarc để đọc các sự kiện từ Pub/Sub, Cloud Storage và Cloud Audit Logs, đồng thời chuyển các sự kiện đó đến một dịch vụ Kubernetes chạy trên Google Kubernetes Engine (GKE).

Kiến thức bạn sẽ học được

- Tạo cụm GKE.

- Tạo một dịch vụ GKE làm vùng chứa sự kiện.

- Tạo điều kiện kích hoạt Pub/Sub.

- Tạo điều kiện kích hoạt trên Cloud Storage

- Tạo điều kiện kích hoạt Cloud Audit Logs.

2. Cách thiết lập và yêu cầu

Thiết lập môi trường theo tốc độ của riêng bạn

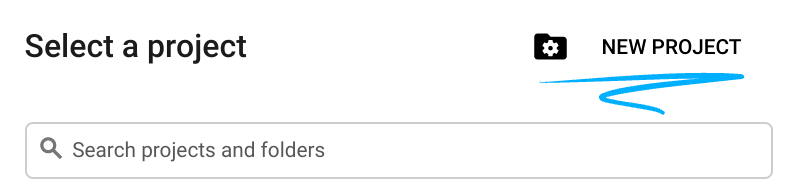

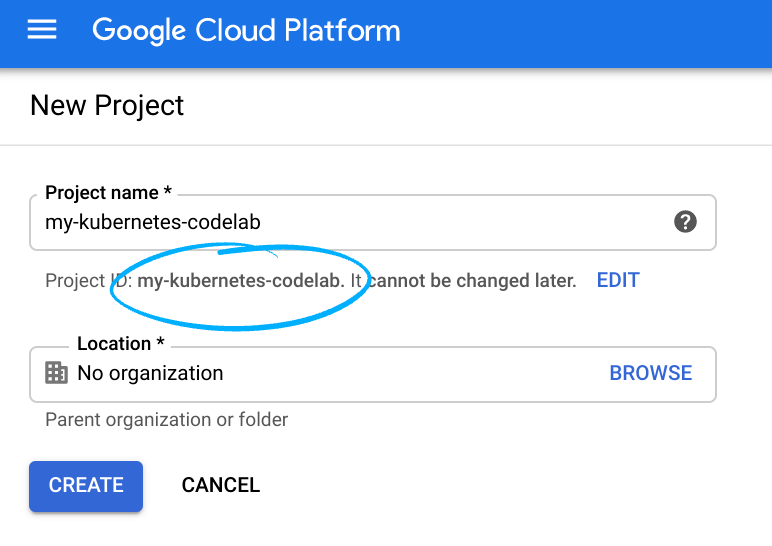

- Đăng nhập vào Google Cloud Console rồi tạo một dự án mới hoặc sử dụng lại một dự án hiện có. Nếu chưa có tài khoản Gmail hoặc Google Workspace, bạn phải tạo một tài khoản.

- Tên dự án là tên hiển thị cho người tham gia dự án này. Đây là một chuỗi ký tự không được API của Google sử dụng. Bạn có thể cập nhật thông tin này bất cứ lúc nào.

- Mã dự án là duy nhất trên tất cả các dự án Google Cloud và không thể thay đổi (không thể thay đổi sau khi đặt). Cloud Console sẽ tự động tạo một chuỗi duy nhất; thường thì bạn không cần quan tâm đến chuỗi này. Trong hầu hết các lớp học lập trình, bạn sẽ cần tham chiếu đến Mã dự án (thường được xác định là

PROJECT_ID). Nếu không thích mã được tạo, bạn có thể tạo một mã ngẫu nhiên khác. Ngoài ra, bạn có thể thử dùng email của riêng mình để xem có thể sử dụng hay không. Bạn không thể thay đổi thông tin này sau bước này và thông tin này sẽ được giữ nguyên trong suốt thời gian thực hiện dự án. - Xin lưu ý rằng có một giá trị thứ ba là Mã dự án mà một số API sử dụng. Tìm hiểu thêm về cả ba giá trị này trong tài liệu.

- Tiếp theo, bạn cần bật tính năng thanh toán trong Cloud Console để sử dụng các tài nguyên/API trên Cloud. Việc tham gia lớp học lập trình này sẽ không tốn kém nhiều chi phí, nếu có. Để tắt các tài nguyên để không bị tính phí sau khi hoàn tất hướng dẫn này, bạn có thể xoá các tài nguyên đã tạo hoặc xoá toàn bộ dự án. Người dùng mới của Google Cloud đủ điều kiện tham gia chương trình Dùng thử miễn phí 300 USD.

Khởi động Cloud Shell

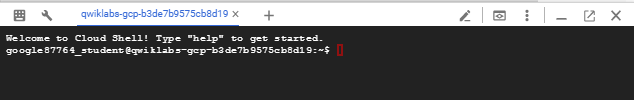

Mặc dù có thể điều khiển Google Cloud từ xa trên máy tính xách tay, nhưng trong lớp học lập trình này, bạn sẽ sử dụng Google Cloud Shell, một môi trường dòng lệnh chạy trên đám mây.

Trên Bảng điều khiển Google Cloud, hãy nhấp vào biểu tượng Cloud Shell trên thanh công cụ trên cùng bên phải:

Quá trình cấp phép và kết nối với môi trường chỉ mất vài phút. Khi hoàn tất, bạn sẽ thấy như sau:

Máy ảo này được tải sẵn tất cả các công cụ phát triển mà bạn cần. Ứng dụng này cung cấp một thư mục gốc 5 GB ổn định và chạy trên Google Cloud, giúp nâng cao đáng kể hiệu suất mạng và xác thực. Bạn có thể thực hiện tất cả công việc trong lớp học lập trình này trong một trình duyệt. Bạn không cần cài đặt gì cả.

Trước khi bắt đầu

Trong Cloud Shell, hãy đảm bảo bạn đã thiết lập mã dự án:

PROJECT_ID=your-project-id gcloud config set project $PROJECT_ID

3. Tạo cụm GKE

Trước tiên, hãy bật các dịch vụ bắt buộc cho GKE:

gcloud services enable container.googleapis.com

Tạo cụm GKE Autopilot:

CLUSTER_NAME=eventarc-cluster REGION=us-central1 gcloud container clusters create-auto $CLUSTER_NAME --region $REGION

Hãy đảm bảo quá trình tạo cụm đã hoàn tất trước khi chuyển sang bước tiếp theo.

4. Triển khai dịch vụ GKE

Trước khi triển khai một dịch vụ, hãy lấy thông tin xác thực để tương tác với cụm bằng kubectl:

gcloud container clusters get-credentials $CLUSTER_NAME \

--region $REGION

Tiếp theo, hãy triển khai vùng chứa hello của Cloud Run dưới dạng một bản triển khai Kubernetes trên GKE. Dịch vụ này ghi nhật ký các yêu cầu HTTP và CloudEvents đã nhận được:

SERVICE_NAME=hello-gke

kubectl create deployment $SERVICE_NAME \

--image=gcr.io/cloudrun/hello

Hiển thị quá trình triển khai dưới dạng dịch vụ Kubernetes nội bộ. Thao tác này sẽ tạo một dịch vụ có IP ổn định có thể truy cập được trong cụm:

kubectl expose deployment $SERVICE_NAME \ --type ClusterIP --port 80 --target-port 8080

Trước khi chuyển sang bước tiếp theo, hãy đảm bảo rằng pod đang chạy:

kubectl get pods NAME READY STATUS hello-gke-df6469d4b-5vv22 1/1 Running

Bạn cũng có thể xem dịch vụ:

kubectl get svc NAME TYPE CLUSTER-IP EXTERNAL-IP hello-gke LoadBalancer 10.51.1.26 <none>

5. Thiết lập Eventarc

Ở bước này, bạn sẽ chạy các bước để thiết lập Eventarc và khởi chạy đích đến Eventarc GKE.

Trước tiên, hãy bật các dịch vụ bắt buộc cho đích đến Eventarc và Eventarc GKE:

gcloud services enable eventarc.googleapis.com \ cloudresourcemanager.googleapis.com

Tiếp theo, hãy bật Eventarc để quản lý các cụm GKE:

gcloud eventarc gke-destinations init

Eventarc tạo một nhóm Trình chuyển tiếp sự kiện riêng cho mỗi trình kích hoạt nhắm đến một dịch vụ GKE và yêu cầu quyền rõ ràng để thực hiện thay đổi đối với cụm. Bạn có thể thực hiện việc này bằng cách cấp quyền cho một tài khoản dịch vụ đặc biệt để quản lý tài nguyên trong cụm. Bạn cần thực hiện việc này một lần cho mỗi dự án trên Google Cloud.

6. Khám phá sự kiện

Trước khi tạo trình kích hoạt, bạn có thể khám phá các nguồn sự kiện, loại sự kiện mà chúng có thể phát ra và cách định cấu hình trình kích hoạt để sử dụng các sự kiện đó.

Bạn có thể xem trang tài liệu về các sự kiện mà Eventarc hỗ trợ.Bạn cũng có thể khám phá các sự kiện bằng gcloud.

Cách xem danh sách các loại sự kiện:

gcloud beta eventarc attributes types list NAME DESCRIPTION google.cloud.audit.log.v1.written Cloud Audit Log written google.cloud.pubsub.topic.v1.messagePublished Cloud Pub/Sub message published google.cloud.storage.object.v1.archived Cloud Storage: Sent when a live version of an (object versioned) object is archived or deleted. google.cloud.storage.object.v1.deleted Cloud Storage: Sent when an object has been permanently deleted. google.cloud.storage.object.v1.finalized Cloud Storage: Sent when a new object (or a new generation of an existing object). google.cloud.storage.object.v1.metadataUpdated Cloud Storage: Sent when the metadata of an existing object changes.

Để biết thêm thông tin về từng loại sự kiện:

gcloud beta eventarc attributes types describe google.cloud.audit.log.v1.written attributes: type,serviceName,methodName,resourceName description: 'Cloud Audit Log: Sent when a log is written.' name: google.cloud.audit.log.v1.written

Cách xem danh sách các dịch vụ phát ra một loại sự kiện nhất định:

gcloud beta eventarc attributes service-names list --type=google.cloud.audit.log.v1.written SERVICE_NAME DISPLAY_NAME accessapproval.googleapis.com Access Approval accesscontextmanager.googleapis.com Access Context Manager admin.googleapis.com Google Workspace Admin aiplatform.googleapis.com AI Platform (under Vertex AI) apigee.googleapis.com Apigee apigeeconnect.googleapis.com Apigee Connect ... workflows.googleapis.com Workflows

Để xem danh sách tên phương thức (sự kiện phụ) mà mỗi dịch vụ có thể phát ra:

gcloud beta eventarc attributes method-names list --type=google.cloud.audit.log.v1.written --service-name=workflows.googleapis.com METHOD_NAME google.cloud.workflows.v1.Workflows.CreateWorkflow google.cloud.workflows.v1.Workflows.DeleteWorkflow google.cloud.workflows.v1.Workflows.GetWorkflow google.cloud.workflows.v1.Workflows.ListWorkflows google.cloud.workflows.v1.Workflows.UpdateWorkflow google.cloud.workflows.v1beta.Workflows.CreateWorkflow google.cloud.workflows.v1beta.Workflows.DeleteWorkflow google.cloud.workflows.v1beta.Workflows.GetWorkflow google.cloud.workflows.v1beta.Workflows.ListWorkflows google.cloud.workflows.v1beta.Workflows.UpdateWorkflow

7. Tạo điều kiện kích hoạt Pub/Sub

Một cách để nhận sự kiện là thông qua Pub/Sub. Mọi ứng dụng đều có thể phát hành thông báo đến Pub/Sub và các thông báo này có thể được phân phối đến các dịch vụ thông qua Eventarc.

Thiết lập

Trước khi tạo bất kỳ điều kiện kích hoạt nào, bạn cần có một tài khoản dịch vụ để các điều kiện kích hoạt sử dụng.

Tạo tài khoản dịch vụ:

SERVICE_ACCOUNT=eventarc-gke-trigger-sa gcloud iam service-accounts create $SERVICE_ACCOUNT

Tài khoản dịch vụ phải được cấp các vai trò sau đây cho các trình kích hoạt có đích đến GKE:

roles/pubsub.subscriberroles/monitoring.metricWriterroles/eventarc.eventReceiver(Chỉ dành cho các điều kiện kích hoạt AuditLog. Phần này sẽ được thêm vào trong bước sau)

Cấp các vai trò:

gcloud projects add-iam-policy-binding $PROJECT_ID \ --member serviceAccount:$SERVICE_ACCOUNT@$PROJECT_ID.iam.gserviceaccount.com \ --role roles/pubsub.subscriber gcloud projects add-iam-policy-binding $PROJECT_ID \ --member serviceAccount:$SERVICE_ACCOUNT@$PROJECT_ID.iam.gserviceaccount.com \ --role roles/monitoring.metricWriter

Tạo

Tạo điều kiện kích hoạt để định tuyến thông báo Pub/Sub đến dịch vụ của bạn:

TRIGGER_NAME=trigger-pubsub-gke gcloud eventarc triggers create $TRIGGER_NAME \ --destination-gke-cluster=$CLUSTER_NAME \ --destination-gke-location=$REGION \ --destination-gke-namespace=default \ --destination-gke-service=$SERVICE_NAME \ --destination-gke-path=/ \ --event-filters="type=google.cloud.pubsub.topic.v1.messagePublished" \ --location=$REGION \ --service-account=$SERVICE_ACCOUNT@$PROJECT_ID.iam.gserviceaccount.com

Kiểm thử

Bạn có thể kiểm tra xem điều kiện kích hoạt đã được tạo hay chưa bằng cách liệt kê tất cả điều kiện kích hoạt:

gcloud eventarc triggers list

Trình kích hoạt Pub/Sub tạo một chủ đề Pub/Sub trong nền. Hãy tìm hiểu và chỉ định cho một biến:

TOPIC_ID=$(gcloud eventarc triggers describe $TRIGGER_NAME --location $REGION --format='value(transport.pubsub.topic)')

Sử dụng gcloud để phát hành thông báo cho chủ đề:

gcloud pubsub topics publish $TOPIC_ID --message="Hello World"

Để kiểm tra xem sự kiện có được nhận hay không, trước tiên, hãy tìm tên nhóm:

kubectl get pods NAME READY STATUS hello-gke-df6469d4b-5vv22 1/1 Running

Và lưu trữ vào một biến:

POD_NAME=hello-gke-df6469d4b-5vv22

Kiểm tra nhật ký của vùng chứa để xác minh sự kiện đã nhận được:

kubectl logs $POD_NAME

{

"severity": "INFO",

"eventType": "google.cloud.pubsub.topic.v1.messagePublished",

"message": "Received event of type google.cloud.pubsub.topic.v1.messagePublished. Event data: Hello World",

"event": {

"data": {

"subscription": "projects/atamel-eventarc-gke/subscriptions/eventarc-us-central1-trigger-pubsub-gke-sub-270",

"message": {

"data": "SGVsbG8gV29ybGQ=",

"messageId": "6031025573654834",

"publishTime": "2022-10-19T14:13:07.990Z"

}

},

"datacontenttype": "application/json",

"id": "6031025573654834",

"source": "//pubsub.googleapis.com/projects/atamel-eventarc-gke/topics/eventarc-us-central1-trigger-pubsub-gke-729",

"specversion": "1.0",

"time": "2022-10-19T14:13:07.99Z",

"type": "google.cloud.pubsub.topic.v1.messagePublished"

}

}

8. Tạo điều kiện kích hoạt trên Cloud Storage

Bạn cũng có thể nhận sự kiện thông qua Cloud Storage. Ví dụ: một ứng dụng có thể tải tệp lên một bộ chứa và sự kiện đó có thể được phân phối đến các dịch vụ thông qua Eventarc.

Thiết lập

Trước khi tạo điều kiện kích hoạt trên Cloud Storage, hãy tạo một bộ chứa để nhận sự kiện từ:

BUCKET_NAME=eventarc-gcs-$PROJECT_ID gcloud storage buckets update gs://$BUCKET_NAME --location=$REGION

Bạn cũng cần thêm vai trò pubsub.publisher vào tài khoản dịch vụ Cloud Storage cho các điều kiện kích hoạt Cloud Storage:

SERVICE_ACCOUNT_STORAGE=$(gcloud storage service-agent --project=$PROJECT_ID)

gcloud projects add-iam-policy-binding $PROJECT_ID \

--member serviceAccount:$SERVICE_ACCOUNT_STORAGE \

--role roles/pubsub.publisher

Tạo

Tạo một điều kiện kích hoạt để định tuyến các sự kiện tạo tệp mới từ bộ chứa đến dịch vụ của bạn:

TRIGGER_NAME=trigger-storage-gke gcloud eventarc triggers create $TRIGGER_NAME \ --destination-gke-cluster=$CLUSTER_NAME \ --destination-gke-location=$REGION \ --destination-gke-namespace=default \ --destination-gke-service=$SERVICE_NAME \ --destination-gke-path=/ \ --event-filters="type=google.cloud.storage.object.v1.finalized" \ --event-filters="bucket=$BUCKET_NAME" \ --location=$REGION \ --service-account=$SERVICE_ACCOUNT@$PROJECT_ID.iam.gserviceaccount.com

Kiểm thử

Bạn có thể kiểm tra xem điều kiện kích hoạt đã được tạo hay chưa bằng cách liệt kê tất cả điều kiện kích hoạt:

gcloud eventarc triggers list

Tạo một tệp và sử dụng gcloud storage để tải tệp lên bộ chứa:

echo "Hello World" > random.txt gcloud storage cp random.txt gs://$BUCKET_NAME/random.txt

Kiểm tra nhật ký của vùng chứa để xác minh sự kiện đã nhận được:

kubectl logs $POD_NAME

{

"severity": "INFO",

"eventType": "google.cloud.storage.object.v1.finalized",

"message": "Received event of type google.cloud.storage.object.v1.finalized. Event data: {\n \"kind\": \"storage#object\",\n \"id\": \"eventarc-gcs-atamel-eventarc-gke/random.txt/1666190425669022\",\n \"selfLink\": \"https://www.googleapis.com/storage/v1/b/eventarc-gcs-atamel-eventarc-gke/o/random.txt\",\n \"name\": \"random.txt\",\n \"bucket\": \"eventarc-gcs-atamel-eventarc-gke\",\n \"generation\": \"1666190425669022\",\n \"metageneration\": \"1\",\n \"contentType\": \"text/plain\",\n \"timeCreated\": \"2022-10-19T14:40:25.678Z\",\n \"updated\": \"2022-10-19T14:40:25.678Z\",\n \"storageClass\": \"STANDARD\",\n \"timeStorageClassUpdated\": \"2022-10-19T14:40:25.678Z\",\n \"size\": \"12\",\n \"md5Hash\": \"5Z/5eUEET4XfUpfhwwLSYA==\",\n \"mediaLink\": \"https://storage.googleapis.com/download/storage/v1/b/eventarc-gcs-atamel-eventarc-gke/o/random.txt?generation=1666190425669022\u0026alt=media\",\n \"contentLanguage\": \"en\",\n \"crc32c\": \"R1jUOQ==\",\n \"etag\": \"CJ77zIPD7PoCEAE=\"\n}\n",

"event": {

"bucket": "eventarc-gcs-atamel-eventarc-gke",

"data": {

"kind": "storage#object",

"id": "eventarc-gcs-atamel-eventarc-gke/random.txt/1666190425669022",

"selfLink": "https://www.googleapis.com/storage/v1/b/eventarc-gcs-atamel-eventarc-gke/o/random.txt",

"name": "random.txt",

"bucket": "eventarc-gcs-atamel-eventarc-gke",

"generation": "1666190425669022",

"metageneration": "1",

"contentType": "text/plain",

"timeCreated": "2022-10-19T14:40:25.678Z",

"updated": "2022-10-19T14:40:25.678Z",

"storageClass": "STANDARD",

"timeStorageClassUpdated": "2022-10-19T14:40:25.678Z",

"size": "12",

"md5Hash": "5Z/5eUEET4XfUpfhwwLSYA==",

"mediaLink": "https://storage.googleapis.com/download/storage/v1/b/eventarc-gcs-atamel-eventarc-gke/o/random.txt?generation=1666190425669022\u0026alt=media",

"contentLanguage": "en",

"crc32c": "R1jUOQ==",

"etag": "CJ77zIPD7PoCEAE="

},

"datacontenttype": "application/json",

"id": "6031255652220627",

"source": "//storage.googleapis.com/projects/_/buckets/eventarc-gcs-atamel-eventarc-gke",

"specversion": "1.0",

"subject": "objects/random.txt",

"time": "2022-10-19T14:40:25.678152Z",

"type": "google.cloud.storage.object.v1.finalized"

}

}

9. Tạo điều kiện kích hoạt Cloud Audit Logs

Mặc dù điều kiện kích hoạt Cloud Storage là cách tốt hơn để theo dõi các sự kiện Cloud Storage, nhưng trong bước này, bạn sẽ tạo một điều kiện kích hoạt Nhật ký kiểm tra Cloud để làm như vậy.

Thiết lập

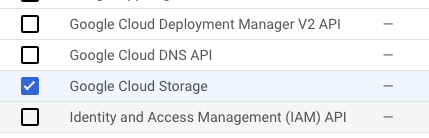

Để nhận sự kiện từ một dịch vụ, bạn cần bật Nhật ký kiểm tra. Trong Google Cloud Console, hãy chọn IAM & Admin và Audit Logs trong trình đơn trên cùng bên trái. Trong danh sách dịch vụ, hãy đánh dấu vào Google Cloud Storage:

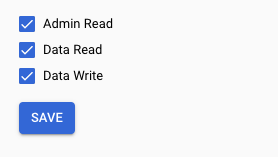

Ở bên phải, hãy đảm bảo bạn đã chọn Admin, Read và Write rồi nhấp vào Save:

Bạn cũng cần thêm vai trò eventarc.eventReceiver vào tài khoản dịch vụ của điều kiện kích hoạt cho điều kiện kích hoạt Nhật ký kiểm tra trên Cloud:

gcloud projects add-iam-policy-binding $PROJECT_ID \ --member serviceAccount:$SERVICE_ACCOUNT@$PROJECT_ID.iam.gserviceaccount.com \ --role roles/eventarc.eventReceiver

Tạo

Tạo một điều kiện kích hoạt để định tuyến các sự kiện tạo tệp mới từ bộ chứa đến dịch vụ của bạn:

TRIGGER_NAME=trigger-auditlog-storage-gke gcloud eventarc triggers create $TRIGGER_NAME \ --destination-gke-cluster=$CLUSTER_NAME \ --destination-gke-location=$REGION \ --destination-gke-namespace=default \ --destination-gke-service=$SERVICE_NAME \ --destination-gke-path=/ \ --event-filters="type=google.cloud.audit.log.v1.written" \ --event-filters="serviceName=storage.googleapis.com" \ --event-filters="methodName=storage.objects.create" \ --event-filters-path-pattern="resourceName=/projects/_/buckets/$BUCKET_NAME/objects/*" \ --location=$REGION \ --service-account=$SERVICE_ACCOUNT@$PROJECT_ID.iam.gserviceaccount.com

Kiểm thử

Các trình kích hoạt Nhật ký kiểm tra sẽ mất một chút thời gian để khởi chạy. Bạn có thể kiểm tra xem điều kiện kích hoạt đã được tạo hay chưa bằng cách liệt kê tất cả điều kiện kích hoạt:

gcloud eventarc triggers list

Bạn sẽ thấy trường Active là Yes:

NAME TYPE DESTINATION ACTIVE trigger-auditlog-storage-gke google.cloud.audit.log.v1.written GKE: hello-gke Yes

Tạo một tệp và sử dụng gcloud storage để tải tệp lên bộ chứa:

echo "Hello World" > random.txt gcloud storage cp random.txt gs://$BUCKET_NAME/random.txt

Kiểm tra nhật ký của vùng chứa để xác minh sự kiện đã nhận được:

kubectl logs $POD_NAME

{

"severity": "INFO",

"eventType": "google.cloud.audit.log.v1.written",

"message": "Received event of type google.cloud.audit.log.v1.written. Event data: {\"protoPayload\":{\"status\":{},\"authenticationInfo\":{\"principalEmail\":\"atameldev@gmail.com\"},\"requestMetadata\":{\"callerIp\":\"149.71.143.227\",\"callerSuppliedUserAgent\":\"apitools Python/3.10.4 gsutil/5.14 (darwin) analytics/disabled interactive/True command/cp google-cloud-sdk/405.0.1,gzip(gfe)\",\"requestAttributes\":{\"time\":\"2022-10-19T15:05:54.144615670Z\",\"auth\":{}},\"destinationAttributes\":{}},\"serviceName\":\"storage.googleapis.com\",\"methodName\":\"storage.objects.create\",\"authorizationInfo\":[{\"resource\":\"projects/_/buckets/eventarc-gcs-atamel-eventarc-gke/objects/random.txt\",\"permission\":\"storage.objects.delete\",\"granted\":true,\"resourceAttributes\":{}},{\"resource\":\"projects/_/buckets/eventarc-gcs-atamel-eventarc-gke/objects/random.txt\",\"permission\":\"storage.objects.create\",\"granted\":true,\"resourceAttributes\":{}}],\"resourceName\":\"projects/_/buckets/eventarc-gcs-atamel-eventarc-gke/objects/random.txt\",\"serviceData\":{\"@type\":\"type.googleapis.com/google.iam.v1.logging.AuditData\",\"policyDelta\":{\"bindingDeltas\":[{\"action\":\"ADD\",\"role\":\"roles/storage.legacyObjectOwner\",\"member\":\"projectOwner:atamel-eventarc-gke\"},{\"action\":\"ADD\",\"role\":\"roles/storage.legacyObjectOwner\",\"member\":\"projectEditor:atamel-eventarc-gke\"},{\"action\":\"ADD\",\"role\":\"roles/storage.legacyObjectOwner\",\"member\":\"user:atameldev@gmail.com\"},{\"action\":\"ADD\",\"role\":\"roles/storage.legacyObjectReader\",\"member\":\"projectViewer:atamel-eventarc-gke\"}]}},\"resourceLocation\":{\"currentLocations\":[\"us-central1\"]}},\"insertId\":\"-8vmrbve7pol2\",\"resource\":{\"type\":\"gcs_bucket\",\"labels\":{\"project_id\":\"atamel-eventarc-gke\",\"bucket_name\":\"eventarc-gcs-atamel-eventarc-gke\",\"location\":\"us-central1\"}},\"timestamp\":\"2022-10-19T15:05:54.138732321Z\",\"severity\":\"INFO\",\"logName\":\"projects/atamel-eventarc-gke/logs/cloudaudit.googleapis.com%2Fdata_access\",\"receiveTimestamp\":\"2022-10-19T15:05:54.839604461Z\"}",

"event": {

"data": {

"protoPayload": {

"status": {

},

"authenticationInfo": {

"principalEmail": "atameldev@gmail.com"

},

"requestMetadata": {

"callerIp": "149.71.143.227",

"callerSuppliedUserAgent": "apitools Python/3.10.4 gsutil/5.14 (darwin) analytics/disabled interactive/True command/cp google-cloud-sdk/405.0.1,gzip(gfe)",

"requestAttributes": {

"time": "2022-10-19T15:05:54.144615670Z",

"auth": {

}

},

"destinationAttributes": {

}

},

"serviceName": "storage.googleapis.com",

"methodName": "storage.objects.create",

"authorizationInfo": [

{

"resource": "projects/_/buckets/eventarc-gcs-atamel-eventarc-gke/objects/random.txt",

"permission": "storage.objects.delete",

"granted": true,

"resourceAttributes": {

}

},

{

"resource": "projects/_/buckets/eventarc-gcs-atamel-eventarc-gke/objects/random.txt",

"permission": "storage.objects.create",

"granted": true,

"resourceAttributes": {

}

}

],

"resourceName": "projects/_/buckets/eventarc-gcs-atamel-eventarc-gke/objects/random.txt",

"serviceData": {

"@type": "type.googleapis.com/google.iam.v1.logging.AuditData",

"policyDelta": {

"bindingDeltas": [

{

"action": "ADD",

"role": "roles/storage.legacyObjectOwner",

"member": "projectOwner:atamel-eventarc-gke"

},

{

"action": "ADD",

"role": "roles/storage.legacyObjectOwner",

"member": "projectEditor:atamel-eventarc-gke"

},

{

"action": "ADD",

"role": "roles/storage.legacyObjectOwner",

"member": "user:atameldev@gmail.com"

},

{

"action": "ADD",

"role": "roles/storage.legacyObjectReader",

"member": "projectViewer:atamel-eventarc-gke"

}

]

}

},

"resourceLocation": {

"currentLocations": [

"us-central1"

]

}

},

"insertId": "-8vmrbve7pol2",

"resource": {

"type": "gcs_bucket",

"labels": {

"project_id": "atamel-eventarc-gke",

"bucket_name": "eventarc-gcs-atamel-eventarc-gke",

"location": "us-central1"

}

},

"timestamp": "2022-10-19T15:05:54.138732321Z",

"severity": "INFO",

"logName": "projects/atamel-eventarc-gke/logs/cloudaudit.googleapis.com%2Fdata_access",

"receiveTimestamp": "2022-10-19T15:05:54.839604461Z"

},

"datacontenttype": "application/json; charset=utf-8",

"dataschema": "https://googleapis.github.io/google-cloudevents/jsonschema/google/events/cloud/audit/v1/LogEntryData.json",

"id": "projects/atamel-eventarc-gke/logs/cloudaudit.googleapis.com%2Fdata_access-8vmrbve7pol21666191954138732",

"methodname": "storage.objects.create",

"recordedtime": "2022-10-19T15:05:54.138732321Z",

"resourcename": "projects/_/buckets/eventarc-gcs-atamel-eventarc-gke/objects/random.txt",

"servicename": "storage.googleapis.com",

"source": "//cloudaudit.googleapis.com/projects/atamel-eventarc-gke/logs/data_access",

"specversion": "1.0",

"subject": "storage.googleapis.com/projects/_/buckets/eventarc-gcs-atamel-eventarc-gke/objects/random.txt",

"time": "2022-10-19T15:05:54.839604461Z",

"type": "google.cloud.audit.log.v1.written"

}

}

10. Xin chúc mừng!

Chúc mừng bạn đã hoàn thành lớp học lập trình.

Nội dung đã đề cập

- Tạo cụm GKE.

- Tạo một dịch vụ GKE làm vùng chứa sự kiện.

- Tạo điều kiện kích hoạt Pub/Sub.

- Tạo điều kiện kích hoạt trên Cloud Storage.

- Tạo điều kiện kích hoạt Cloud Audit Logs.