1. Ringkasan

Ada beberapa opsi untuk terhubung ke instance Cloud SQL pribadi dari project atau VPC lain. Private Service Connect (PSC) memungkinkan produsen layanan mengekspos layanan mereka melalui lampiran layanan. Lampiran layanan ini dapat digunakan oleh konsumen untuk membuat endpoint PSC dan/atau backend PSC di lingkungan mereka dan terhubung ke layanan produsen ini melalui IP pribadi yang ditentukan.

Cloud SQL memiliki kemampuan untuk menggunakan lampiran layanan PSC guna mengizinkan koneksi pribadi. Di lab ini, Anda dapat mengonfigurasi dan menguji opsi tersebut.

Di lab ini, Anda akan membuat arsitektur sederhana yang menggambarkan penggunaan akses endpoint PSC dengan CloudSQL.

Gambar 1.

Untuk lab ini, Anda memerlukan dua project atau VPC terpisah dalam project yang sama.

Tujuan

Di lab ini, Anda akan mempelajari cara melakukan tugas berikut:

- Buat instance CloudSQL dengan lampiran layanan PSC.

- Membuat alamat IP statis

- Membuat endpoint PSC di VPC konsumen untuk terhubung ke database CloudSQL

- Verifikasi akses ke database SQL dari VM pengujian di jaringan konsumen melalui IP endpoint PSC.

2. Penyiapan dan Persyaratan

Penyiapan lingkungan mandiri

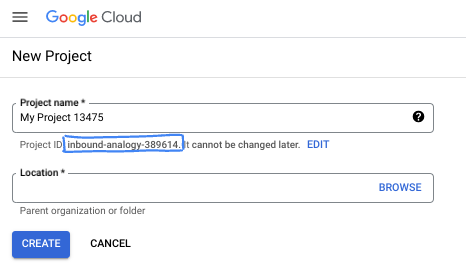

- Login ke Google Cloud Console dan buat project baru atau gunakan kembali project yang sudah ada. Jika belum memiliki akun Gmail atau Google Workspace, Anda harus membuatnya.

- Project name adalah nama tampilan untuk peserta project ini. String ini adalah string karakter yang tidak digunakan oleh Google API. Anda dapat memperbaruinya kapan saja.

- Project ID bersifat unik di semua project Google Cloud dan tidak dapat diubah (tidak dapat diubah setelah ditetapkan). Cloud Console otomatis membuat string unik; biasanya Anda tidak mementingkan kata-katanya. Di sebagian besar codelab, Anda harus merujuk Project ID-nya (umumnya diidentifikasi sebagai

PROJECT_ID). Jika tidak suka dengan ID yang dibuat, Anda dapat membuat ID acak lainnya. Atau, Anda dapat mencobanya sendiri, dan lihat apakah ID tersebut tersedia. ID tidak dapat diubah setelah langkah ini dan tersedia selama durasi project. - Sebagai informasi, ada nilai ketiga, Project Number, yang digunakan oleh beberapa API. Pelajari lebih lanjut ketiga nilai ini di dokumentasi.

- Selanjutnya, Anda harus mengaktifkan penagihan di Konsol Cloud untuk menggunakan resource/API Cloud. Menjalankan operasi dalam codelab ini tidak akan memakan banyak biaya, bahkan mungkin tidak sama sekali. Guna mematikan resource agar tidak menimbulkan penagihan di luar tutorial ini, Anda dapat menghapus resource yang dibuat atau menghapus project-nya. Pengguna baru Google Cloud memenuhi syarat untuk mengikuti program Uji Coba Gratis senilai $300 USD.

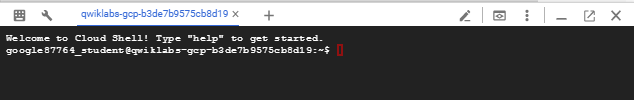

Mulai Cloud Shell

Meskipun Google Cloud dapat dioperasikan dari jarak jauh menggunakan laptop Anda, dalam codelab ini, Anda akan menggunakan Google Cloud Shell, lingkungan command line yang berjalan di Cloud.

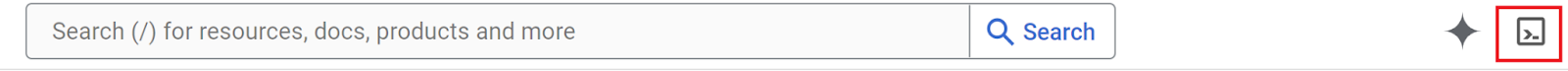

Dari Google Cloud Console, klik ikon Cloud Shell di toolbar kanan atas:

Hanya perlu waktu beberapa saat untuk penyediaan dan terhubung ke lingkungan. Jika sudah selesai, Anda akan melihat tampilan seperti ini:

Mesin virtual ini berisi semua alat pengembangan yang Anda perlukan. Layanan ini menawarkan direktori beranda tetap sebesar 5 GB dan beroperasi di Google Cloud, sehingga sangat meningkatkan performa dan autentikasi jaringan. Semua pekerjaan Anda dalam codelab ini dapat dilakukan di browser. Anda tidak perlu menginstal apa pun.

3. Tugas 1. Menyiapkan Lingkungan untuk project database dengan (Terraform)

Di project database, kita akan membuat VPC kustom dengan aturan Firewall dan subnet. Buka konsol cloud dan pilih project yang akan Anda gunakan untuk database.

- Buka Cloud Shell yang terletak di bagian atas konsol di sebelah kanan, pastikan Anda melihat Project ID database untuk project database di Cloud Shell, konfirmasi perintah apa pun untuk mengizinkan akses.

- Buat folder bernama terraform-db dan pindahkan ke folder

mkdir terraform-db && cd terraform-db

- Buat file main.tf, variable.tf, dan database.tf.

touch main.tf variable.tf database.tf

- Beralihlah ke tampilan Cloud Shell editor. Pilih editor, pastikan Anda mengizinkan perintah yang diperlukan agar antarmuka dapat dimuat.

- Setelah dimuat, buka File > Open Folder, lalu buka /home/your-user-name/terraform-db dan pilih Ok untuk membuka folder di editor.

- Pilih file variable.tf dan tambahkan kode berikut. Ganti teks

your-database-project-id-heredengan ID project database Anda yang sebenarnya dalam tanda petik. Ganti teksyour-consumer-project-id-heredengan ID project konsumen Anda yang sebenarnya dalam tanda kutip.

variable "project_id" {

type = string

default = "your-database-project-id-here"

}

variable "project_id_consumer" {

type = set(string)

default = ["your-consumer-project-id-here"]

}

variable "network_id" {

type = string

default = "database-net"

}

variable "region_id" {

type = string

default = "us-east1"

}

variable "db_password" {

type = string

default = "cloudsql24"

}

- Selanjutnya, buka file main.tf. Kita akan menambahkan beberapa kode terraform untuk melakukan berbagai tindakan seperti yang dijelaskan di bawah.

Mengaktifkan API |

|

Create VPC |

|

Menambahkan Aturan firewall |

|

- Salin dan tempel kode berikut ke dalam file .tf utama.

resource "google_project_service" "default" {

for_each = toset([

"compute.googleapis.com",

"sqladmin.googleapis.com"

])

service = each.value

disable_on_destroy = false

}

resource "google_compute_network" "default" {

project = var.project_id

name = var.network_id

auto_create_subnetworks = true

mtu = 1460

routing_mode = "GLOBAL"

}

resource "google_compute_firewall" "allow_icmp" {

name = "allow-icmp-${google_compute_network.default.name}"

network = google_compute_network.default.id

project = var.project_id

allow {

protocol = "icmp"

}

source_ranges = ["0.0.0.0/0"]

target_tags = ["allow-icmp"]

}

resource "google_compute_firewall" "allow_ssh" {

name = "allow-ssh-${google_compute_network.default.name}"

network = google_compute_network.default.id

project = var.project_id

allow {

protocol = "tcp"

ports = ["22"]

}

source_ranges = ["0.0.0.0/0"]

target_tags = ["allow-ssh"]

}

resource "google_compute_firewall" "allow_sql" {

name = "allow-sql-${google_compute_network.default.name}"

network = google_compute_network.default.id

project = var.project_id

allow {

protocol = "tcp"

ports = ["3306"]

}

source_ranges = ["0.0.0.0/0"]

}

resource "google_compute_firewall" "allow_internal" {

name = "allow-internal-${google_compute_network.default.name}"

network = google_compute_network.default.id

project = var.project_id

allow {

protocol = "icmp"

}

allow {

protocol = "tcp"

ports = ["0-65535"]

}

allow {

protocol = "udp"

ports = ["0-65535"]

}

source_ranges = ["10.128.0.0/9"]

}

- Beralih kembali ke terminal Cloud Shell, pastikan Anda berada di direktori terraform-db

cd terraform-dbdan jalankan perintah berikut

terraform init

Menginisialisasi direktori kerja. Langkah ini mendownload penyedia yang diperlukan untuk konfigurasi yang diberikan.

terraform plan

Membuat rencana eksekusi, yang menunjukkan tindakan yang akan dilakukan Terraform untuk men-deploy infrastruktur Anda.

- Sekarang, untuk membuat resource, jalankan perintah

terraform applydan ketikyesuntuk dijalankan.

4. Tugas 2. Membuat instance CloudSQL dengan lampiran PSC (Terraform)

Mari kita gunakan Terraform untuk membuat instance CloudSQL, dengan opsi PSC untuk mengizinkan konektivitas. Selesaikan konfigurasi ini di project database.

- Beralihlah ke tampilan Cloud Shell editor. Pastikan Anda berada di folder

terraform-db. Pilih filedatabase.tfdan tambahkan kode berikut.

resource "google_sql_database_instance" "default" {

name = "psc-sql-db"

region = var.region_id

database_version = "MYSQL_8_0"

settings {

tier = "db-f1-micro"

availability_type = "REGIONAL"

backup_configuration {

enabled = true

binary_log_enabled = true

}

ip_configuration {

psc_config {

psc_enabled = true

allowed_consumer_projects = var.project_id_consumer

}

ipv4_enabled = false

}

}

deletion_protection = false

}

resource "google_sql_user" "users" {

name = "testsql"

instance = google_sql_database_instance.default.name

password = var.db_password

}

- Beralih kembali ke terminal Cloud Shell, pastikan Anda berada di direktori terraform-db. Sekarang, untuk membuat resource, jalankan perintah

terraform applydan ketikyesuntuk dijalankan. Pembuatan instance CloudSQL dengan lampiran PSC dapat memerlukan waktu hingga 5 menit.

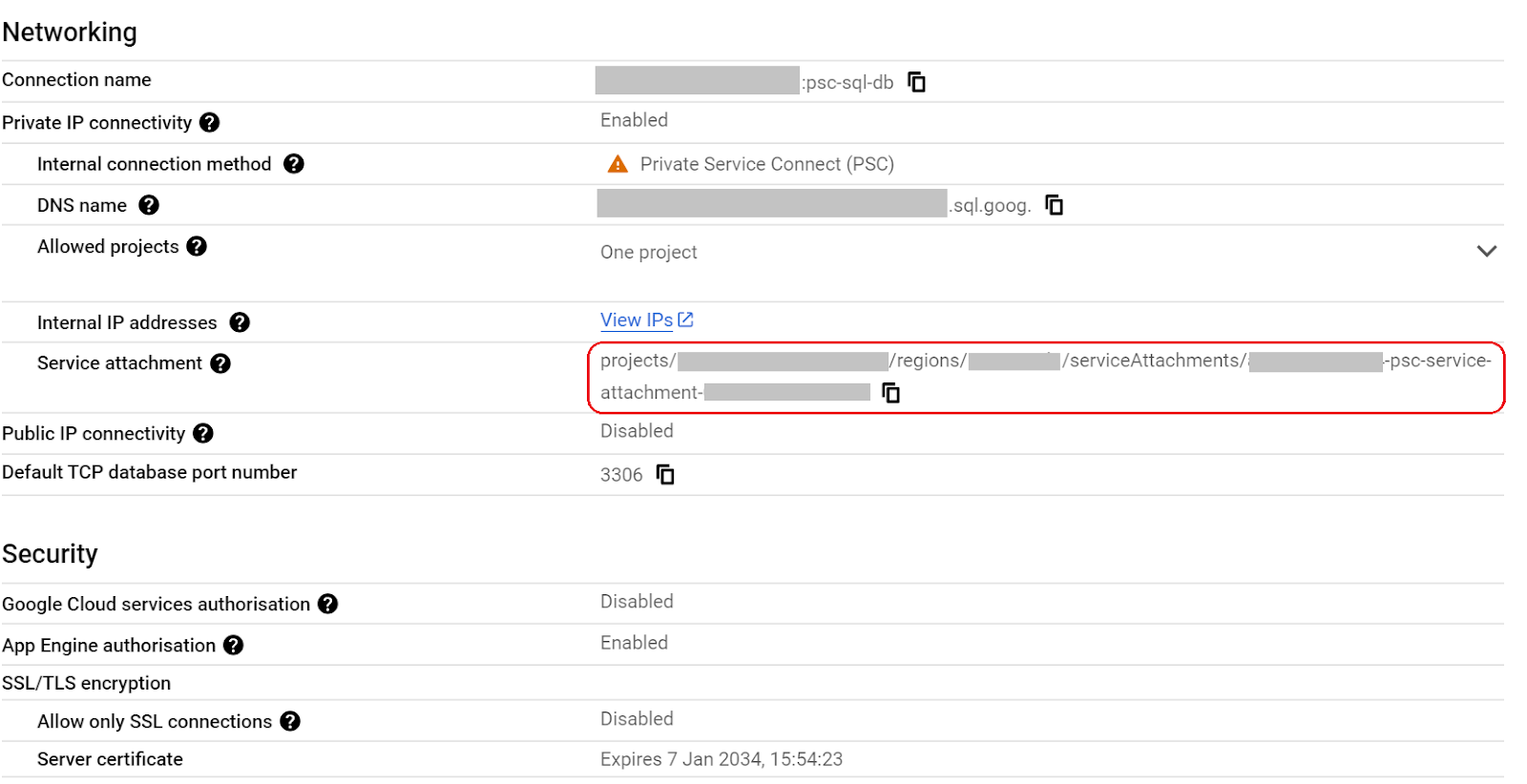

Memverifikasi database

- Setelah selesai, buka SQL di konsol, pilih instance database psc-sql-db yang baru dibuat.

- Di sebelah kiri, luaskan slideout opsi SQL dan pilih Koneksi

- Di tab ringkasan, Anda dapat melihat informasi tentang koneksi.

- Salin Alamat lampiran layanan dan simpan di suatu tempat di sistem Anda.

- Anda akan memerlukannya untuk menyelesaikan tugas 3 langkah 8.

- Di sebelah kiri, luaskan slideout opsi SQL dan pilih Pengguna.

- Anda akan melihat pengguna bernama testsql dengan sandi cloudsql24 (Ini akan digunakan untuk mengakses database nanti)

5. Tugas 3. Menyiapkan Lingkungan untuk project konsumen (Terraform)

Di project konsumen, kita akan membuat VPC kustom dengan aturan Firewall dan subnet. Buka konsol cloud dan pilih project yang akan Anda gunakan.

- Di bagian atas konsol di sebelah kanan, di samping ikon Google Cloud, klik menu dropdown, lalu pilih tab all.

- Dari project yang tercantum, pilih ID project konsumen Anda untuk melanjutkan.

- Buka Cloud Shell yang terletak di bagian atas konsol di sebelah kanan, pastikan Anda melihat project ID konsumen di Cloud Shell, konfirmasi perintah apa pun untuk mengizinkan akses.

- Buat folder bernama terraform-consumer dan pindahkan ke folder

mkdir terraform-consumer && cd terraform-consumer

- Buat file main.tf, variable.tf, dan psc.tf.

touch main.tf variable.tf psc.tf

- Beralihlah ke tampilan editor Cloud Shell untuk ID project konsumen. Pilih editor, pastikan Anda mengizinkan perintah yang diperlukan agar antarmuka dapat dimuat.

- Setelah dimuat, buka File > Open Folder, lalu buka /home/your-user-name/terraform-consumer dan pilih Ok untuk membuka folder di editor.

- Pilih file variable.tf dan tambahkan kode berikut. Ganti teks

your-consumer-project-id-heredengan project ID konsumen yang sebenarnya dalam tanda kutip. Ganti teksyour-psc-attachment-id-heredengan alamat lampiran psc Anda dalam tanda kutip. Ini adalah ID yang Anda salin di tugas 2 bagian 2-5

variable "project_id" {

type = string

default = "your-consumer-project-id-here"

}

variable "psc_attachment_id" {

type = string

default = "your-psc-attachment-id-here"

}

variable "network_id" {

type = string

default = "psc-endpoint-net"

}

variable "region_id" {

type = string

default = "us-east1"

}

variable "region_id2" {

type = string

default = "us-central1"

}

- Selanjutnya, buka file main.tf. Kita akan menambahkan beberapa kode terraform untuk melakukan berbagai tindakan seperti yang dijelaskan di bawah.

Mengaktifkan API |

|

Create VPC |

|

Membuat gateway NAT |

|

Menambahkan Aturan firewall |

|

- Salin dan tempel kode berikut ke dalam file .tf utama.

resource "google_project_service" "default" {

for_each = toset([

"compute.googleapis.com",

"cloudresourcemanager.googleapis.com"

])

service = each.value

disable_on_destroy = false

}

resource "google_compute_network" "default" {

project = var.project_id

name = var.network_id

auto_create_subnetworks = false

mtu = 1460

routing_mode = "GLOBAL"

}

resource "google_compute_subnetwork" "vm_subnet" {

name = "vm-subnet"

ip_cidr_range = "192.168.50.0/24"

region = var.region_id2

network = google_compute_network.default.name

project = var.project_id

}

resource "google_compute_subnetwork" "psc_subnet" {

name = "psc-subnet"

ip_cidr_range = "192.168.90.0/24"

region = var.region_id

network = google_compute_network.default.name

project = var.project_id

}

resource "google_compute_router" "default" {

name = "outbound-nat"

region = var.region_id2

network = google_compute_network.default.id

bgp {

asn = 64514

}

}

resource "google_compute_router_nat" "default" {

name = "outbound-nat-gw"

router = google_compute_router.default.name

region = google_compute_router.default.region

nat_ip_allocate_option = "AUTO_ONLY"

source_subnetwork_ip_ranges_to_nat = "ALL_SUBNETWORKS_ALL_IP_RANGES"

log_config {

enable = true

filter = "ERRORS_ONLY"

}

}

resource "google_compute_firewall" "allow_icmp" {

name = "allow-icmp-${google_compute_network.default.name}"

network = google_compute_network.default.id

project = var.project_id

allow {

protocol = "icmp"

}

source_ranges = ["0.0.0.0/0"]

}

resource "google_compute_firewall" "allow_ssh" {

name = "allow-ssh-${google_compute_network.default.name}"

network = google_compute_network.default.id

project = var.project_id

allow {

protocol = "tcp"

ports = ["22"]

}

source_ranges = ["0.0.0.0/0"]

target_tags = ["allow-ssh"]

}

resource "google_compute_firewall" "allow_internal" {

name = "allow-internal-${google_compute_network.default.name}"

network = google_compute_network.default.id

project = var.project_id

allow {

protocol = "icmp"

}

allow {

protocol = "tcp"

ports = ["0-65535"]

}

allow {

protocol = "udp"

ports = ["0-65535"]

}

source_ranges = ["192.168.0.0/16"]

}

- Beralih kembali ke terminal Cloud Shell, pastikan Anda berada di direktori terraform-consumer

cd terraform-consumerdi project konsumen dan jalankan perintah berikut

terraform init

Menginisialisasi direktori kerja. Langkah ini mendownload penyedia yang diperlukan untuk konfigurasi yang diberikan.

terraform plan

Membuat rencana eksekusi, yang menunjukkan tindakan yang akan dilakukan Terraform untuk men-deploy infrastruktur Anda.

- Sekarang, untuk membuat resource, jalankan perintah

terraform applydan ketikyesuntuk dijalankan.

6. Tugas 4. Membuat endpoint PSC ke lampiran DB SQL di project konsumen dan menguji VM (Terraform)

Selesaikan konfigurasi ini di project konsumen.

- Beralih kembali ke editor Cloud Shell, buka direktori terraform-consumer, lalu pilih file

psc.tf. Tambahkan kode Terraform berikut ke file. Tindakan ini akan membuat IP internal statis, endpoint PSC, dan VM pengujian dengan Maria DB yang diinstal.

resource "google_compute_address" "default" {

name = "psc-ip"

region = var.region_id

address_type = "INTERNAL"

subnetwork = google_compute_subnetwork.psc_subnet.name

address = "192.168.90.100"

}

resource "google_compute_forwarding_rule" "default" {

name = "psc-sql-endpoint"

region = var.region_id

network = google_compute_network.default.name

ip_address = google_compute_address.default.self_link

load_balancing_scheme = ""

target = var.psc_attachment_id

}

resource "google_compute_instance" "sql_test_vm" {

name = "sql-test-vm"

machine_type = "e2-medium"

zone = "${var.region_id2}-b"

project = var.project_id

boot_disk {

initialize_params {

image = "debian-cloud/debian-11"

}

}

network_interface {

subnetwork = google_compute_subnetwork.vm_subnet.name

}

# No external IP address

network_performance_config {

total_egress_bandwidth_tier = "DEFAULT"

}

tags = ["allow-icmp", "allow-ssh", "allow-internal", "allow-health-check"]

# Install MariaDB at startup

metadata_startup_script = <<EOF

#!/bin/bash

apt-get update

apt-get install -y mariadb-server

systemctl enable mariadb

EOF

}

- Beralih kembali ke terminal Cloud Shell, pastikan Anda berada di direktori terraform-consumer

cd terraform-consumerdi project konsumen dan jalankan perintah berikut

terraform plan

Membuat rencana eksekusi, yang menunjukkan tindakan yang akan dilakukan Terraform untuk men-deploy infrastruktur Anda.

- Sekarang, untuk membuat resource, jalankan perintah

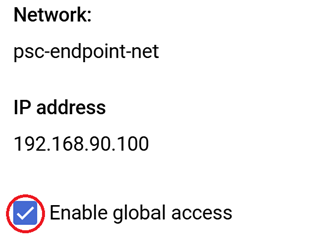

terraform applydan ketikyesuntuk menjalankan - Karena VM dan endpoint berada di region yang berbeda, kita perlu mengaktifkan Akses Global di endpoint PSC. Kita melakukannya melalui konsol

- Di konsol project konsumen, buka Private Service Connect. Di tab Connected Endpoint, lihat di bagian Endpoint dan pilih psc-sql-endpoint

- Sekarang, pilih EDIT, lalu klik kotak centang di samping opsi Enable global access dan Save.

- Lanjutkan ke langkah berikutnya untuk memverifikasi konektivitas

7. Tugas 5. Memverifikasi konektivitas endpoint dari VM melalui alamat IP PSC

Selesaikan ini di project konsumen

- Buka VM Instance. Pilih sql-test-vm

- Pilih opsi SSH untuk terhubung ke VM.

- Menghubungkan ke DB melalui endpoint dengan hal berikut:

mysql --host=192.168.90.100 --user=testsql --password=cloudsql24

- Setelah koneksi dibuat, mari kita buat database dengan psc-sql-db berikut.

CREATE DATABASE remotesqldb;

- Setelah selesai, ketik exit untuk keluar dari koneksi.

8. Tugas 6. Memverifikasi entri database

Selesaikan verifikasi ini di project database

- Di bagian atas konsol di sebelah kanan, di samping ikon Google Cloud, klik menu dropdown, lalu pilih tab all.

- Dari project yang tercantum, pilih project ID database Anda untuk melanjutkan.

- Buka SQL, pilih database psc-sql-db, luaskan opsi SQL, lalu pilih Databases. Anda akan melihat database yang baru saja dibuat bernama remotesqldb dari VM project konsumen**

.**

9. Pembersihan

Menyelesaikannya di project Database

- Pilih project ID database

- Buka Cloud Shell, pastikan Anda melihat project ID database

- Buka direktori terraform-db

cd terraform-dbdan jalankan perintah berikutterraform destroydan ketikyessemua resource yang Anda buat di project db dengan Terraform akan dihapus.

Selesaikan ini di project Konsumen

- Pilih project ID konsumen

- Buka Cloud Shell, pastikan Anda melihat project ID konsumen

- Buka direktori terraform-consumer

cd terraform-consumerdan jalankan perintah berikutterraform destroydan ketikyessemua resource yang Anda buat di project db dengan Terraform akan dihapus.

10. Selamat

Selamat, Anda telah berhasil mengonfigurasi instance Cloud SQL dengan lampiran PSC dan membuat endpoint Private Service Connect di VPC lain. Anda telah berhasil terhubung dari VM jarak jauh melalui endpoint PSC ke database.

Pelajari lebih lanjut

Anda dapat membaca selengkapnya tentang Private Service Connect dan Cloud SQL