1. Übersicht

Es gibt mehrere Möglichkeiten, eine Verbindung zu einer privaten Cloud SQL-Instanz über ein anderes Projekt oder VPCs herzustellen. Mit Private Service Connect (PSC) können Dienstersteller ihre Dienste über Dienstanhänge veröffentlichen. Mit diesen Dienstanhängen können Nutzer PSC-Endpunkte und/oder PSC-Backends in ihrer Umgebung erstellen und über eine angegebene private IP-Adresse eine Verbindung zu diesen Diensterstellerdiensten herstellen.

Cloud SQL kann einen PSC-Dienstanhang verwenden, um eine private Verbindung zu ermöglichen. In diesem Lab können Sie die Option konfigurieren und testen.

In diesem Lab erstellen Sie eine einfache Architektur, die die Verwendung des PSC-Endpunktzugriffs mit CloudSQL veranschaulicht.

Abbildung 1.

Für dieses Lab benötigen Sie zwei Projekte oder separate VPCs im selben Projekt.

Lernziele

In diesem Lab lernen Sie, wie Sie die folgenden Aufgaben ausführen:

- Cloud SQL-Instanz mit PSC-Dienstanhang erstellen

- Statische IP-Adresse erstellen

- PSC-Endpunkt in der Nutzer-VPC erstellen, um eine Verbindung zur CloudSQL-Datenbank herzustellen

- Prüfen Sie den Zugriff auf die SQL-Datenbank von einer Test-VM im Nutzernetzwerk über die PSC-Endpunkt-IP.

2. Einrichtung und Anforderungen

Einrichtung der Umgebung im eigenen Tempo

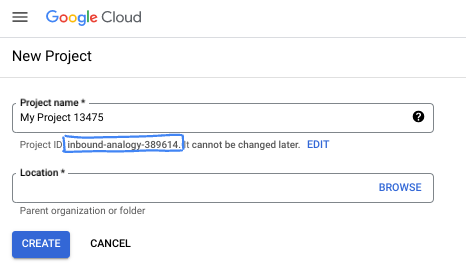

- Melden Sie sich in der Google Cloud Console an und erstellen Sie ein neues Projekt oder verwenden Sie ein vorhandenes. Wenn Sie noch kein Gmail- oder Google Workspace-Konto haben, müssen Sie ein Konto erstellen.

- Der Projektname ist der Anzeigename für die Teilnehmer dieses Projekts. Es ist ein Zeichenstring, der von Google APIs nicht verwendet wird. Sie können ihn jederzeit aktualisieren.

- Die Projekt-ID ist für alle Google Cloud-Projekte eindeutig und kann nach der Festlegung nicht mehr geändert werden. In der Cloud Console wird automatisch ein eindeutiger String generiert. In der Regel spielt es keine Rolle, wie er lautet. In den meisten Codelabs müssen Sie auf Ihre Projekt-ID verweisen (normalerweise als

PROJECT_IDgekennzeichnet). Wenn Ihnen die generierte ID nicht gefällt, können Sie eine andere zufällige generieren. Alternativ können Sie Ihr eigenes Konto ausprobieren und prüfen, ob es verfügbar ist. Sie kann nach diesem Schritt nicht mehr geändert werden und bleibt für die Dauer des Projekts bestehen. - Zur Information: Es gibt einen dritten Wert, die Projektnummer, die von einigen APIs verwendet wird. Weitere Informationen zu diesen drei Werten finden Sie in der Dokumentation.

- Als Nächstes müssen Sie die Abrechnung in der Cloud Console aktivieren, um Cloud-Ressourcen/-APIs verwenden zu können. Die Durchführung dieses Codelabs ist kostenlos oder kostet nur sehr wenig. Wenn Sie die Ressourcen herunterfahren möchten, um Kosten nach Abschluss dieser Anleitung zu vermeiden, können Sie die von Ihnen erstellten Ressourcen oder das Projekt löschen. Neuen Google Cloud-Nutzern steht das kostenlose Testprogramm mit einem Guthaben von 300$ zur Verfügung.

Cloud Shell starten

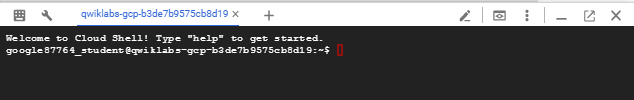

Sie können Google Cloud zwar per Fernzugriff von Ihrem Laptop aus nutzen, in diesem Codelab verwenden Sie jedoch Google Cloud Shell, eine Befehlszeilenumgebung, die in der Cloud ausgeführt wird.

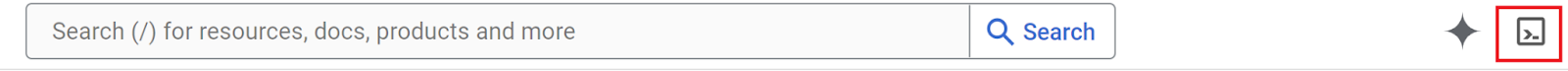

Klicken Sie in der Google Cloud Console rechts oben in der Symbolleiste auf das Cloud Shell-Symbol:

Die Bereitstellung und Verbindung mit der Umgebung sollte nur wenige Minuten dauern. Wenn der Vorgang abgeschlossen ist, sollte in etwa Folgendes angezeigt werden:

Diese virtuelle Maschine verfügt über sämtliche Entwicklertools, die Sie benötigen. Sie bietet ein Basisverzeichnis mit 5 GB nichtflüchtigem Speicher und läuft auf Google Cloud, was die Netzwerkleistung und Authentifizierung erheblich verbessert. Alle Aufgaben in diesem Codelab können in einem Browser ausgeführt werden. Sie müssen nichts installieren.

3. Aufgabe 1: Umgebung für Datenbankprojekt mit Terraform einrichten

Im Datenbankprojekt erstellen wir ein benutzerdefiniertes VPC mit Firewallregeln und Subnetz. Öffnen Sie die Cloud Console und wählen Sie das Projekt aus, das Sie für die Datenbank verwenden möchten.

- Öffnen Sie Cloud Shell oben rechts in der Console. Achten Sie darauf, dass die Projekt-ID der Datenbank für das Datenbankprojekt in Cloud Shell angezeigt wird. Bestätigen Sie alle Aufforderungen, um den Zugriff zuzulassen.

- Erstellen Sie einen Ordner mit dem Namen terraform-db und verschieben Sie die Dateien in diesen Ordner.

mkdir terraform-db && cd terraform-db

- Erstellen Sie die Dateien main.tf, variable.tf und database.tf.

touch main.tf variable.tf database.tf

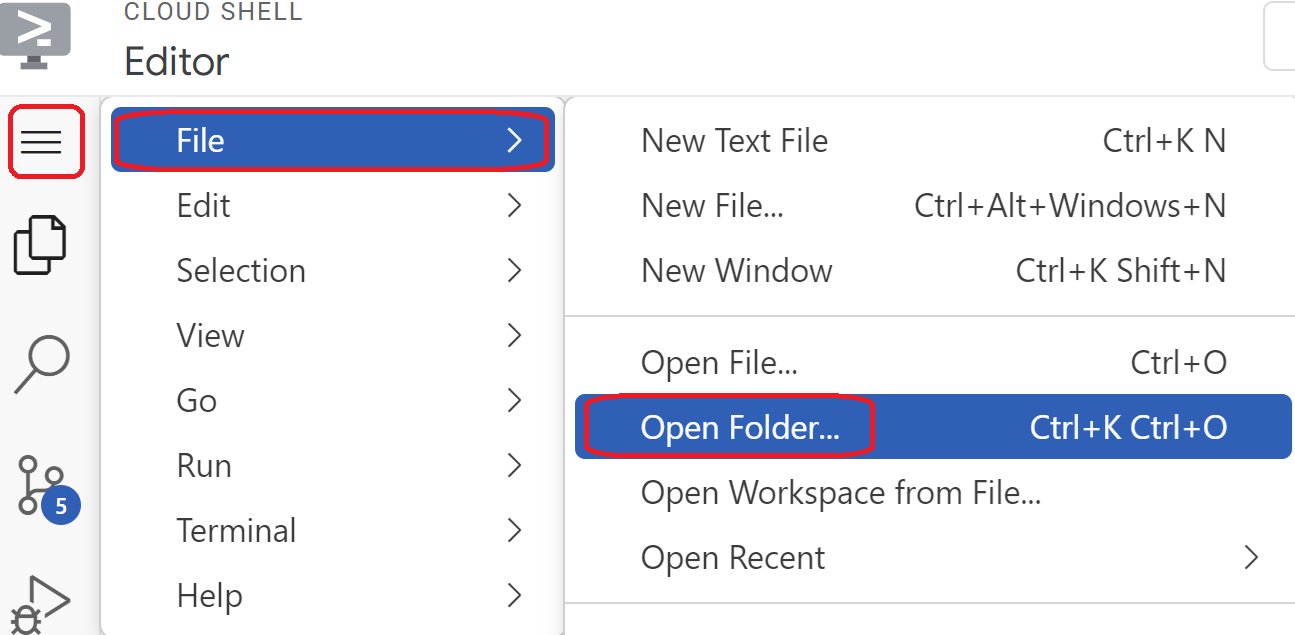

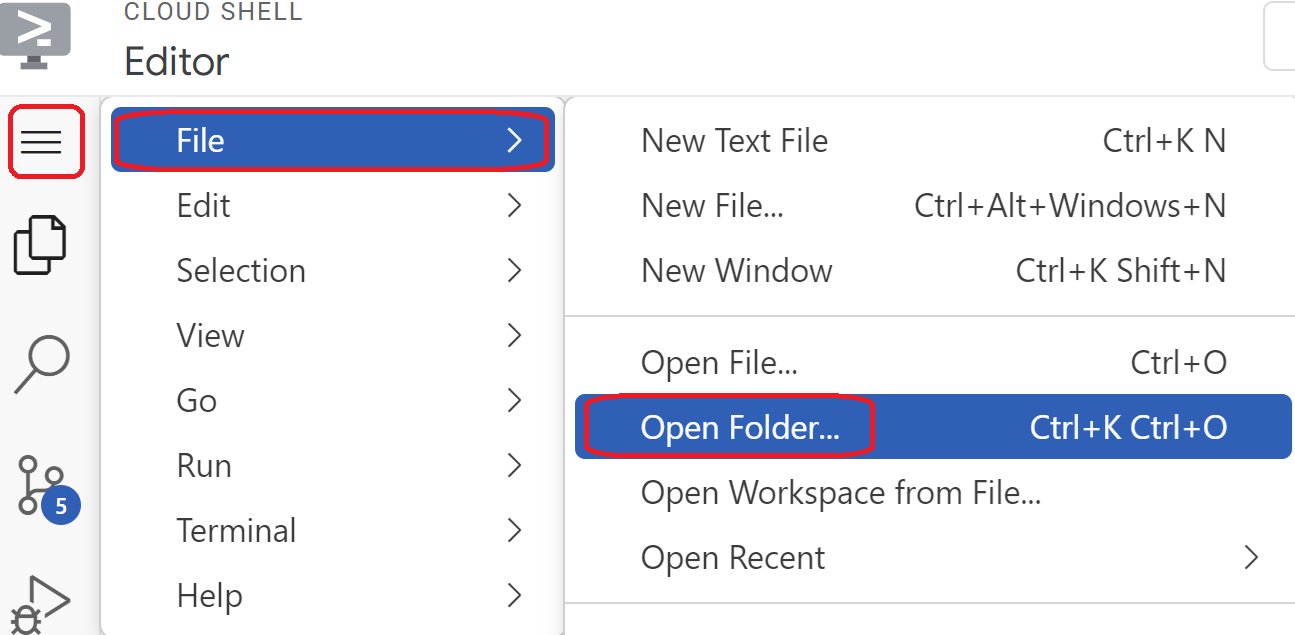

- Wechseln Sie zur Ansicht Cloud Shell-Editor. Wählen Sie editor aus und erlauben Sie alle erforderlichen Aufforderungen, damit die Benutzeroberfläche geladen werden kann.

- Gehen Sie nach dem Laden zu Datei > Ordner öffnen, rufen Sie /home/your-user-name/terraform-db auf und wählen Sie Ok aus, um den Ordner im Editor zu öffnen.

- Wählen Sie die Datei variable.tf aus und fügen Sie Folgendes hinzu: Ersetzen Sie den Text

your-database-project-id-heredurch die ID Ihres Datenbankprojekts in Anführungszeichen. Ersetzen Sie den Textyour-consumer-project-id-heredurch die tatsächliche ID Ihres Nutzerprojekts in Anführungszeichen.

variable "project_id" {

type = string

default = "your-database-project-id-here"

}

variable "project_id_consumer" {

type = set(string)

default = ["your-consumer-project-id-here"]

}

variable "network_id" {

type = string

default = "database-net"

}

variable "region_id" {

type = string

default = "us-east1"

}

variable "db_password" {

type = string

default = "cloudsql24"

}

- Öffnen Sie als Nächstes die Datei main.tf. Wir fügen Terraform-Code hinzu, um verschiedene Aktionen auszuführen, wie unten erläutert.

APIs aktivieren |

|

VPC erstellen |

|

Firewallregeln hinzufügen |

|

- Kopieren Sie den folgenden Code in die Datei main .tf.

resource "google_project_service" "default" {

for_each = toset([

"compute.googleapis.com",

"sqladmin.googleapis.com"

])

service = each.value

disable_on_destroy = false

}

resource "google_compute_network" "default" {

project = var.project_id

name = var.network_id

auto_create_subnetworks = true

mtu = 1460

routing_mode = "GLOBAL"

}

resource "google_compute_firewall" "allow_icmp" {

name = "allow-icmp-${google_compute_network.default.name}"

network = google_compute_network.default.id

project = var.project_id

allow {

protocol = "icmp"

}

source_ranges = ["0.0.0.0/0"]

target_tags = ["allow-icmp"]

}

resource "google_compute_firewall" "allow_ssh" {

name = "allow-ssh-${google_compute_network.default.name}"

network = google_compute_network.default.id

project = var.project_id

allow {

protocol = "tcp"

ports = ["22"]

}

source_ranges = ["0.0.0.0/0"]

target_tags = ["allow-ssh"]

}

resource "google_compute_firewall" "allow_sql" {

name = "allow-sql-${google_compute_network.default.name}"

network = google_compute_network.default.id

project = var.project_id

allow {

protocol = "tcp"

ports = ["3306"]

}

source_ranges = ["0.0.0.0/0"]

}

resource "google_compute_firewall" "allow_internal" {

name = "allow-internal-${google_compute_network.default.name}"

network = google_compute_network.default.id

project = var.project_id

allow {

protocol = "icmp"

}

allow {

protocol = "tcp"

ports = ["0-65535"]

}

allow {

protocol = "udp"

ports = ["0-65535"]

}

source_ranges = ["10.128.0.0/9"]

}

- Wechseln Sie zurück zum Cloud Shell-Terminal, prüfen Sie, ob Sie sich im Verzeichnis terraform-db

cd terraform-dbbefinden, und führen Sie die folgenden Befehle aus.

terraform init

Initialisiert das Arbeitsverzeichnis. In diesem Schritt werden die für die jeweilige Konfiguration erforderlichen Anbieter heruntergeladen.

terraform plan

Er generiert einen Ausführungsplan, der zeigt, welche Aktionen Terraform ausführen wird, um Ihre Infrastruktur bereitzustellen.

- Führen Sie nun den Befehl

terraform applyaus und geben Sieyesein, um die Ressourcen zu erstellen.

4. Aufgabe 2: Cloud SQL-Instanz mit PSC-Anhang erstellen (Terraform)

Erstellen wir mit Terraform eine Cloud SQL-Instanz mit der PSC-Option, um die Konnektivität zu ermöglichen. Führen Sie diese Konfiguration im Datenbankprojekt aus.

- Wechseln Sie zur Ansicht Cloud Shell-Editor. Sie müssen sich im Ordner

terraform-dbbefinden. Wählen Sie die Dateidatabase.tfaus und fügen Sie Folgendes hinzu.

resource "google_sql_database_instance" "default" {

name = "psc-sql-db"

region = var.region_id

database_version = "MYSQL_8_0"

settings {

tier = "db-f1-micro"

availability_type = "REGIONAL"

backup_configuration {

enabled = true

binary_log_enabled = true

}

ip_configuration {

psc_config {

psc_enabled = true

allowed_consumer_projects = var.project_id_consumer

}

ipv4_enabled = false

}

}

deletion_protection = false

}

resource "google_sql_user" "users" {

name = "testsql"

instance = google_sql_database_instance.default.name

password = var.db_password

}

- Wechseln Sie zurück zum Cloud Shell-Terminal und prüfen Sie,ob Sie sich im Verzeichnis terraform-db befinden. Führen Sie nun den Befehl

terraform applyaus und geben Sieyesein, um die Ressourcen zu erstellen. Das Erstellen der Cloud SQL-Instanz mit PSC-Anhang kann bis zu fünf Minuten dauern.

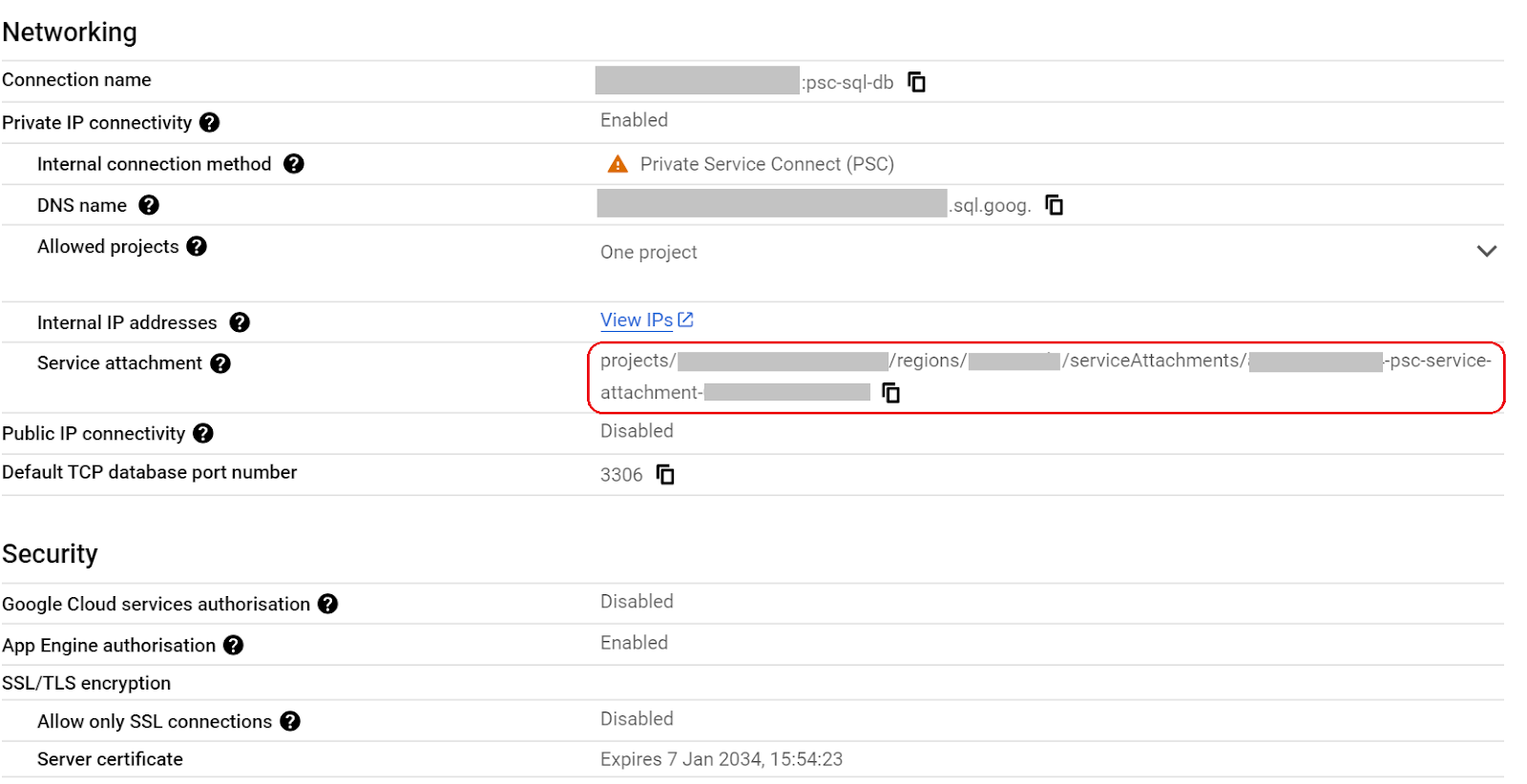

Datenbank prüfen

- Gehen Sie nach Abschluss in der Console zu SQL und wählen Sie die neu erstellte Datenbankinstanz psc-sql-db aus.

- Maximieren Sie links die Ausklappoptionen für SQL und wählen Sie Verbindungen aus.

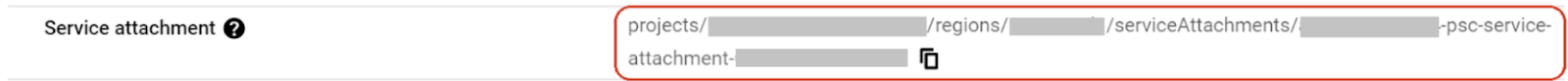

- Auf dem Tab „Zusammenfassung“ sehen Sie Informationen zur Verbindung.

- Kopieren Sie die Adresse der Dienstanhänge und speichern Sie sie auf Ihrem System.

- Sie benötigen diese Informationen für Schritt 8 von Aufgabe 3.

- Maximieren Sie links den Ausklappbereich für die SQL-Optionen und wählen Sie Nutzer aus.

- Sie sollten einen Nutzer namens testsql mit dem Passwort cloudsql24 sehen. Dieses wird später zum Zugriff auf die Datenbank verwendet.

5. Aufgabe 3: Umgebung für Nutzerprojekt einrichten (Terraform)

Im Nutzerprojekt erstellen wir eine benutzerdefinierte VPC mit Firewallregeln und Subnetz. Öffnen Sie die Cloud Console und wählen Sie das Projekt aus, das Sie verwenden möchten.

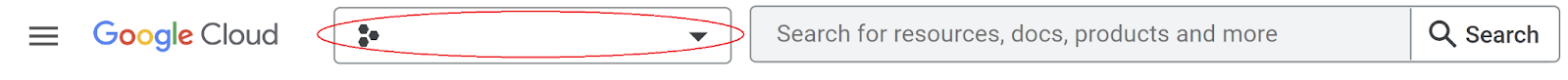

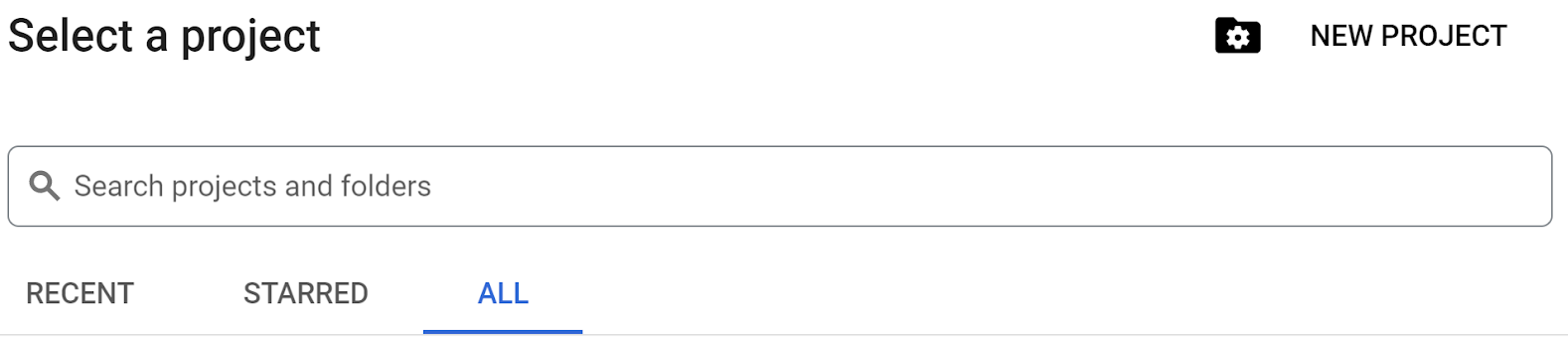

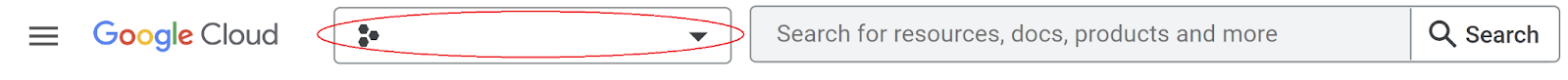

- Klicken Sie oben in der Console rechts neben dem Google Cloud-Symbol auf das Drop-down-Menü und wählen Sie den Tab Alle aus.

- Wählen Sie aus den aufgeführten Projekten die ID Ihres Konsumentenprojekts aus, um fortzufahren.

- Öffnen Sie Cloud Shell oben rechts in der Konsole. Achten Sie darauf, dass die Kundenprojekt-ID in Cloud Shell angezeigt wird, und bestätigen Sie alle Aufforderungen, um den Zugriff zuzulassen.

- Erstellen Sie einen Ordner mit dem Namen terraform-consumer und verschieben Sie den Ordner

mkdir terraform-consumer && cd terraform-consumer

- Erstellen Sie die Dateien main.tf, variable.tf und psc.tf.

touch main.tf variable.tf psc.tf

- Wechseln Sie zur Ansicht Cloud Shell-Editor für die Nutzerprojekt-ID. Wählen Sie editor aus und erlauben Sie alle erforderlichen Aufforderungen, damit die Benutzeroberfläche geladen werden kann.

- Gehen Sie nach dem Laden zu Datei > Ordner öffnen, rufen Sie /home/your-user-name/terraform-consumer auf und wählen Sie Ok aus, um den Ordner im Editor zu öffnen.

- Wählen Sie die Datei variable.tf aus und fügen Sie Folgendes hinzu: Ersetzen Sie den Text

your-consumer-project-id-heredurch Ihre tatsächliche Kundenprojekt-ID in Anführungszeichen. Ersetzen Sie den Textyour-psc-attachment-id-heredurch Ihre psc-Anlageadresse in Anführungszeichen. Das ist die ID, die Sie in Aufgabe 2 Abschnitt 2–5 kopiert haben.

variable "project_id" {

type = string

default = "your-consumer-project-id-here"

}

variable "psc_attachment_id" {

type = string

default = "your-psc-attachment-id-here"

}

variable "network_id" {

type = string

default = "psc-endpoint-net"

}

variable "region_id" {

type = string

default = "us-east1"

}

variable "region_id2" {

type = string

default = "us-central1"

}

- Öffnen Sie als Nächstes die Datei main.tf. Wir fügen Terraform-Code hinzu, um verschiedene Aktionen auszuführen, wie unten erläutert.

APIs aktivieren |

|

VPC erstellen |

|

NAT-Gateway erstellen |

|

Firewallregeln hinzufügen |

|

- Kopieren Sie den folgenden Code in die Datei main .tf.

resource "google_project_service" "default" {

for_each = toset([

"compute.googleapis.com",

"cloudresourcemanager.googleapis.com"

])

service = each.value

disable_on_destroy = false

}

resource "google_compute_network" "default" {

project = var.project_id

name = var.network_id

auto_create_subnetworks = false

mtu = 1460

routing_mode = "GLOBAL"

}

resource "google_compute_subnetwork" "vm_subnet" {

name = "vm-subnet"

ip_cidr_range = "192.168.50.0/24"

region = var.region_id2

network = google_compute_network.default.name

project = var.project_id

}

resource "google_compute_subnetwork" "psc_subnet" {

name = "psc-subnet"

ip_cidr_range = "192.168.90.0/24"

region = var.region_id

network = google_compute_network.default.name

project = var.project_id

}

resource "google_compute_router" "default" {

name = "outbound-nat"

region = var.region_id2

network = google_compute_network.default.id

bgp {

asn = 64514

}

}

resource "google_compute_router_nat" "default" {

name = "outbound-nat-gw"

router = google_compute_router.default.name

region = google_compute_router.default.region

nat_ip_allocate_option = "AUTO_ONLY"

source_subnetwork_ip_ranges_to_nat = "ALL_SUBNETWORKS_ALL_IP_RANGES"

log_config {

enable = true

filter = "ERRORS_ONLY"

}

}

resource "google_compute_firewall" "allow_icmp" {

name = "allow-icmp-${google_compute_network.default.name}"

network = google_compute_network.default.id

project = var.project_id

allow {

protocol = "icmp"

}

source_ranges = ["0.0.0.0/0"]

}

resource "google_compute_firewall" "allow_ssh" {

name = "allow-ssh-${google_compute_network.default.name}"

network = google_compute_network.default.id

project = var.project_id

allow {

protocol = "tcp"

ports = ["22"]

}

source_ranges = ["0.0.0.0/0"]

target_tags = ["allow-ssh"]

}

resource "google_compute_firewall" "allow_internal" {

name = "allow-internal-${google_compute_network.default.name}"

network = google_compute_network.default.id

project = var.project_id

allow {

protocol = "icmp"

}

allow {

protocol = "tcp"

ports = ["0-65535"]

}

allow {

protocol = "udp"

ports = ["0-65535"]

}

source_ranges = ["192.168.0.0/16"]

}

- Wechseln Sie zurück zum Cloud Shell-Terminal, prüfen Sie, ob Sie sich im Verzeichnis terraform-consumer

cd terraform-consumerim Nutzerprojekt befinden, und führen Sie die folgenden Befehle aus:

terraform init

Initialisiert das Arbeitsverzeichnis. In diesem Schritt werden die für die jeweilige Konfiguration erforderlichen Anbieter heruntergeladen.

terraform plan

Er generiert einen Ausführungsplan, der zeigt, welche Aktionen Terraform ausführen wird, um Ihre Infrastruktur bereitzustellen.

- Führen Sie nun den Befehl

terraform applyaus und geben Sieyesein, um die Ressourcen zu erstellen.

6. Aufgabe 4: PSC-Endpunkt für den SQL-Datenbankanhang im Nutzerprojekt und Test-VM erstellen (Terraform)

Führen Sie diese Konfiguration im Nutzerprojekt aus.

- Wechseln Sie zurück zum Cloud Shell-Editor, öffnen Sie das Verzeichnis terraform-consumer und wählen Sie die Datei

psc.tfaus. Fügen Sie der Datei den folgenden Terraform-Code hinzu. Dadurch werden eine statische interne IP-Adresse, ein PSC-Endpunkt und eine Test-VM mit installierter Maria DB erstellt.

resource "google_compute_address" "default" {

name = "psc-ip"

region = var.region_id

address_type = "INTERNAL"

subnetwork = google_compute_subnetwork.psc_subnet.name

address = "192.168.90.100"

}

resource "google_compute_forwarding_rule" "default" {

name = "psc-sql-endpoint"

region = var.region_id

network = google_compute_network.default.name

ip_address = google_compute_address.default.self_link

load_balancing_scheme = ""

target = var.psc_attachment_id

}

resource "google_compute_instance" "sql_test_vm" {

name = "sql-test-vm"

machine_type = "e2-medium"

zone = "${var.region_id2}-b"

project = var.project_id

boot_disk {

initialize_params {

image = "debian-cloud/debian-11"

}

}

network_interface {

subnetwork = google_compute_subnetwork.vm_subnet.name

}

# No external IP address

network_performance_config {

total_egress_bandwidth_tier = "DEFAULT"

}

tags = ["allow-icmp", "allow-ssh", "allow-internal", "allow-health-check"]

# Install MariaDB at startup

metadata_startup_script = <<EOF

#!/bin/bash

apt-get update

apt-get install -y mariadb-server

systemctl enable mariadb

EOF

}

- Wechseln Sie zurück zum Cloud Shell-Terminal, prüfen Sie, ob Sie sich im Verzeichnis terraform-consumer

cd terraform-consumerim Nutzerprojekt befinden, und führen Sie die folgenden Befehle aus:

terraform plan

Er generiert einen Ausführungsplan, der zeigt, welche Aktionen Terraform ausführen wird, um Ihre Infrastruktur bereitzustellen.

- Führen Sie nun den Befehl

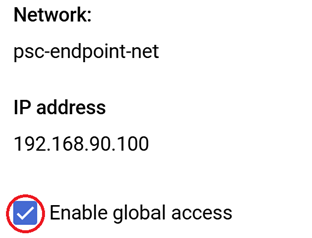

terraform applyaus, um die Ressourcen zu erstellen, und geben Sieyesein, um sie auszuführen. - Da sich unsere VM und der Endpunkt in verschiedenen Regionen befinden, müssen wir den globalen Zugriff auf dem PSC-Endpunkt aktivieren. Das geschieht über die Console.

- Rufen Sie in der Console des Nutzerprojekts Private Service Connect auf. Wählen Sie auf dem Tab Verbundener Endpunkt im Abschnitt „Endpunkt“ die Option psc-sql-endpoint aus.

- Wählen Sie jetzt BEARBEITEN aus und klicken Sie dann auf das Kästchen neben Globalen Zugriff aktivieren und Speichern.

- Fahren Sie mit dem nächsten Schritt fort, um die Verbindung zu prüfen.

7. Aufgabe 5: Endpunktverbindung von der VM über die PSC-IP-Adresse prüfen

Führen Sie diese Schritte im Nutzerprojekt aus.

- Rufen Sie VM-Instanz auf. Wählen Sie sql-test-vm aus.

- Wählen Sie die Option SSH aus, um eine Verbindung zur VM herzustellen.

- Stellen Sie mit folgendem Befehl eine Verbindung zur Datenbank über den Endpunkt her:

mysql --host=192.168.90.100 --user=testsql --password=cloudsql24

- Wenn die Verbindung hergestellt ist, erstellen Sie eine Datenbank mit der folgenden psc-sql-db.

CREATE DATABASE remotesqldb;

- Geben Sie zum Beenden der Verbindung „exit“ ein.

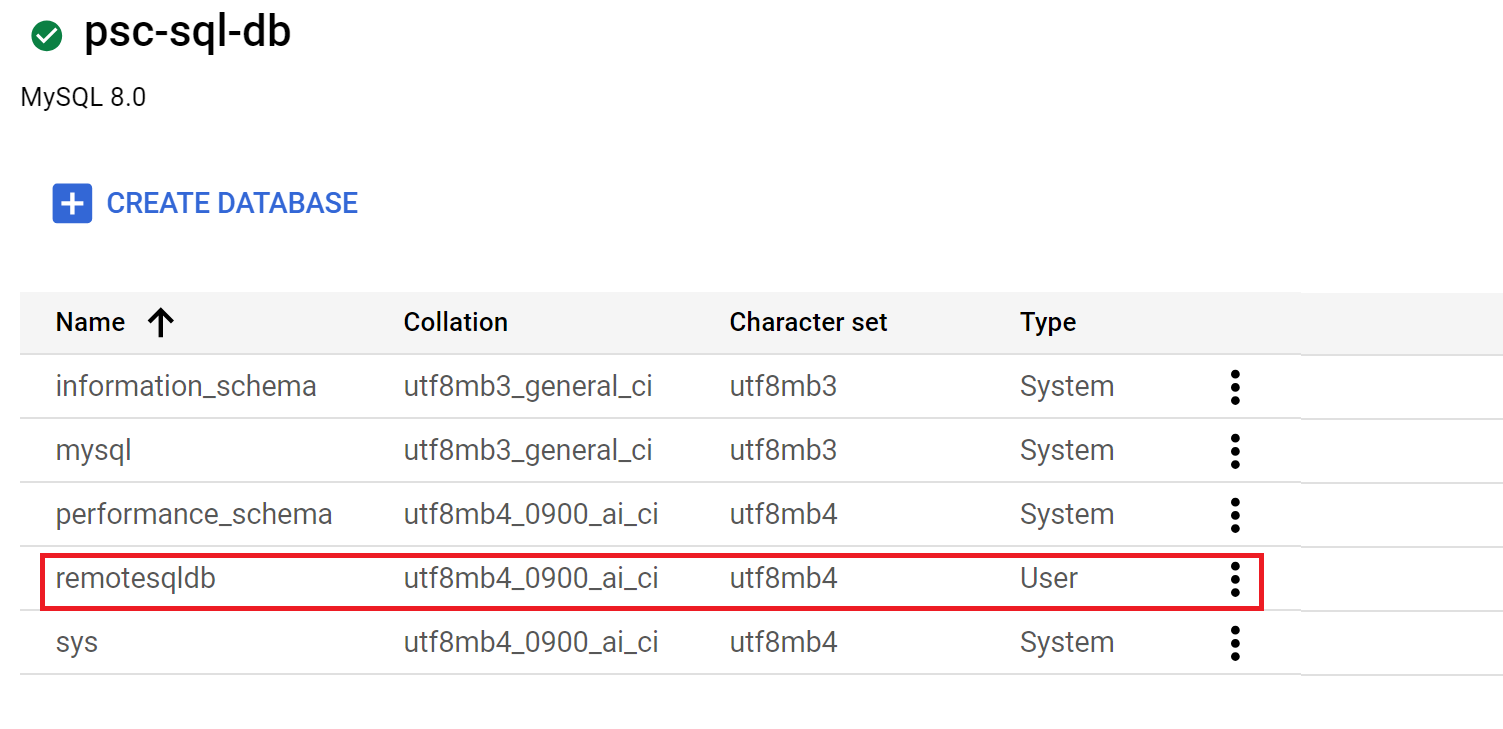

8. Aufgabe 6: Datenbankeintrag prüfen

Führen Sie diese Überprüfung im Datenbankprojekt aus.

- Klicken Sie oben in der Console rechts neben dem Google Cloud-Symbol auf das Drop-down-Menü und wählen Sie den Tab Alle aus.

- Wählen Sie aus den aufgeführten Projekten die Projekt-ID Ihrer Datenbank aus, um fortzufahren.

- Rufen Sie SQL auf, wählen Sie die Datenbank psc-sql-db aus, maximieren Sie die SQL-Optionen und wählen Sie Datenbanken aus. Sie sollten die soeben erstellte Datenbank remotesqldb auf der VM des Nutzerprojekts sehen.**

.**

9. Bereinigen

Führen Sie diese Schritte im Datenbankprojekt aus.

- Datenbankprojekt-ID auswählen

- Rufen Sie Cloud Shell auf und prüfen Sie, ob die Datenbankprojekt-ID angezeigt wird.

- Rufen Sie das Verzeichnis terraform-db auf

cd terraform-dbund führen Sie den folgenden Befehl austerraform destroyund geben Sieyesein. Alle Ressourcen, die Sie in Ihrem DB-Projekt mit Terraform erstellt haben, werden entfernt.

Führen Sie diese Schritte im Verbraucherprojekt aus.

- Wählen Sie die Nutzerprojekt-ID aus.

- Rufen Sie Cloud Shell auf und prüfen Sie, ob die Projekt-ID des Verbrauchers angezeigt wird.

- Rufen Sie das Verzeichnis terraform-consumer

cd terraform-consumerauf und führen Sie den folgenden Befehlterraform destroyaus. Geben Sie dannyesein. Alle Ressourcen, die Sie in Ihrem DB-Projekt mit Terraform erstellt haben, werden entfernt.

10. Glückwunsch

Sie haben eine Cloud SQL-Instanz mit PSC-Anhang konfiguriert und einen Private Service Connect-Endpunkt in einem anderen VPC erstellt. Sie haben von einer Remote-VM über den PSC-Endpunkt eine Verbindung zur Datenbank hergestellt.

Weitere Informationen

Weitere Informationen zu Private Service Connect und Cloud SQL